宁波高端网站设计公司,凯里网站设计,牛商网络,上海网站建设 zlSpring扩展点及顺序

01-调用BeanFactoryPostProcessor的构造器 02-调用了BeanFactoryPostProcessor的postProcessBeanFactory 03-调用了BeanPostProcessor构造器 04-调用InstantiationAwareBeanPostProcessor构造方法 05-调用了InstantiationAwareBeanPostProcessor接口的Befo…Spring扩展点及顺序

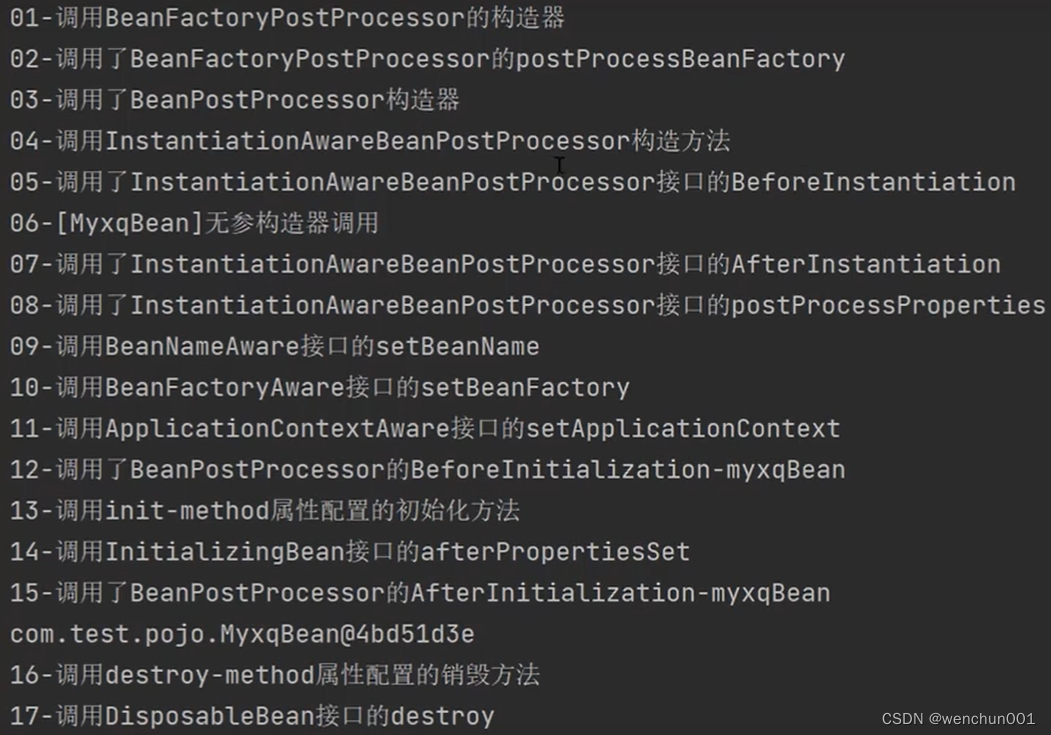

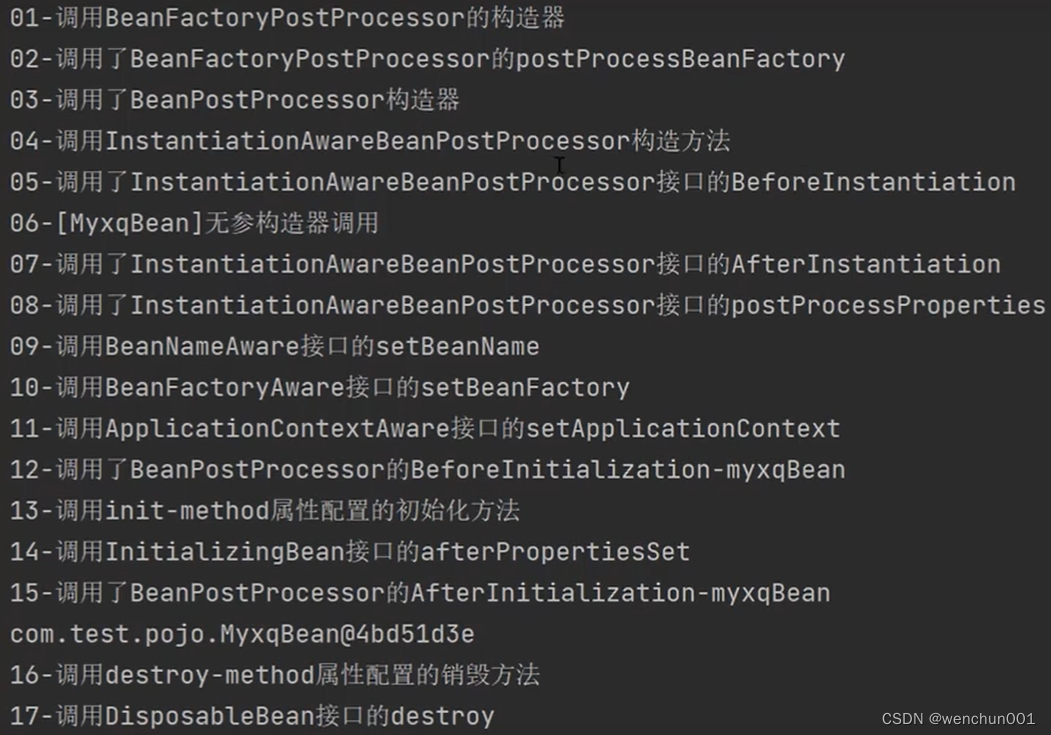

01-调用BeanFactoryPostProcessor的构造器

02-调用了BeanFactoryPostProcessor的postProcessBeanFactory

03-调用了BeanPostProcessor构造器

04-调用InstantiationAwareBeanPostProcessor构造方法

05-调用了InstantiationAwareBeanPostProcessor接口的BeforeInstantiation

06-[MyDemoBean]无参构造器调用

07-调用了InstantiationAwareBeanPostProcessor接口的AfterInstantiation

08-调用了InstantiationAwareBeanPostProcessor接口的postProcessProperties

09-调用BeanNameAware接口的setBeanName

10-调用BeanFactoryAware接口的setBeanFactory

11-调用ApplicationContextAware接口的setApplicationContext

12-调用了BeanPostProcessor的BeforeInitialization-myxqBean

13-调用init-method属性配置的初始化方法

14-调用InitializingBean接口的afterPropertiesSet

15-调用了BeanPostProcessor的AfterInitialization-myBean

16-调用destroy-method属性配置的销毁方法

17-调用DisposableBean接口的destroy

Spring扩展点执行顺序