网站开发强制开启浏览器极速模式百度知道网页版地址

一.系统概述

在如今社会上,关于信息上面的处理,没有任何一个企业或者个人会忽视,如何让信息急速传递,并且归档储存查询,采用之前的纸张记录模式已经不符合当前使用要求了。所以,对疾病防控信息管理的提升,也为了对疾病防控信息进行更好的维护,疾病防控综合系统的出现就变得水到渠成不可缺少。通过对疾病防控综合系统的开发,不仅仅可以学以致用,让学到的知识变成成果出现,也强化了知识记忆,扩大了知识储备,是提升自我的一种很好的方法。通过具体的开发,对整个软件开发的过程熟练掌握,不论是前期的设计,还是后续的编码测试,都有了很深刻的认知。

疾病防控综合系统通过MySQL数据库与Spring Boot框架进行开发,疾病防控综合系统能够实现出入记录管理,打卡管理,接种记录管理,核酸检测管理,社区疫情管理,物资申请管理,物资管理等功能。

通过疾病防控综合系统对相关信息的处理,让信息处理变的更加的系统,更加的规范,这是一个必然的结果。已经处理好的信息,不管是用来查找,还是分析,在效率上都会成倍的提高,让计算机变得更加符合生产需要,变成人们不可缺少的一种信息处理工具,实现了绿色办公,节省社会资源,为环境保护也做了力所能及的贡献。

二.技术环境

jdk版本:1.8 及以上

ide工具:Eclipse或者 IDEA

数据库: mysql5.7

编程语言: Java

java框架:SpringBoot

maven: 3.6.1

详细技术:HTML+CSS+JAVA+SpringBoot+MYSQL+VUE+MAVEN

三.功能设计

管理员用例图的绘制结果见下图。管理员登录进入本系统操作的功能包括管理打卡信息,管理核酸检测,管理接种记录,管理物资,审核物资申请,管理出入记录,管理社区疫情等。

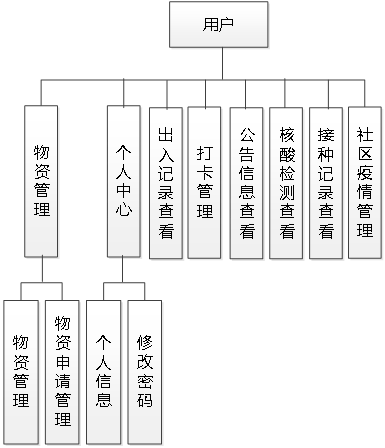

用户用例图的绘制结果见下图。用户登录进入本系统操作的功能包括查看出入记录,核酸检测,接种记录,管理打卡,申请物资等。

管理员功能结构图的绘制结果见下图。管理员登录进入本系统操作的功能包括管理打卡信息,管理核酸检测,管理接种记录,管理物资,审核物资申请,管理出入记录,管理社区疫情等。

用户功能结构图的绘制结果见下图。用户登录进入本系统操作的功能包括查看出入记录,核酸检测,接种记录,管理打卡,申请物资等。

本程序在设计结构选择上首选B/S,也是为了满足程序今后升级便利,以及程序低维护成本的要求。本程序的网络拓扑设计也会在下图展示,通过图形的方式来描述更容易理解。

四.系统实现效果

管理员功能实现

管理员进入如图所示的核酸检测管理界面之后,管理员点击信息显示栏中最右侧的修改,删除按钮可依次完成核酸检测信息的修改,删除等操作,管理员也能在当前界面查询核酸检测信息,添加核酸检测信息等。

管理员进入如图所示的接种记录管理界面之后,管理员点击信息显示栏中最右侧的修改,删除按钮可依次完成接种记录信息的修改,删除等操作,管理员在当前界面也能添加接种记录,查询接种记录。

管理员进入如图所示的物资管理界面之后,管理员点击信息显示栏中最右侧的修改,删除,增加库存,减少库存按钮可依次完成物资信息的修改,删除,增加库存,减少库存等操作。

管理员进入如图所示的物资申请管理界面之后,管理员点击信息显示栏中最右侧的修改,删除按钮可依次完成物资申请信息的修改,删除操作,管理员在本界面也能审核用户提交的物资申请信息。

管理员进入如图所示的出入记录管理界面之后,管理员点击信息显示栏中最右侧的修改,删除按钮可依次完成用户出入记录信息的修改,删除操作,管理员在本界面也能添加出入记录信息,查询出入记录信息等。

用户功能实现

用户进入如图所示的打卡管理界面之后,用户点击信息显示栏右侧的删除按钮可以删除打卡信息,用户在本界面可以新增打卡信息,查询打卡信息等。

用户进入如图所示的接种记录查看界面之后,用户可以查看接种记录信息,可以查询接种记录信息等。

用户进入如图所示的公告信息查看界面之后,用户可以查询公告,鼠标点击公告标题可以查看公告的具体内容。

用户进入如图所示的社区疫情情况界面之后,用户可以查询社区疫情情况信息,可以点击社区疫情情况的标题查看社区疫情情况的具体内容。

论文目录

目 录

第一章 绪论 1

1.1 选题背景 1

1.2 选题意义 1

1.3 研究内容 2

第二章 开发环境 3

2.1 Java语言 3

2.2 MYSQL数据库 3

2.3 Eclipse开发工具 4

2.4 Spring Boot框架 4

第三章 系统分析 5

3.1可行性分析 5

3.1.1技术可行性 5

3.1.2操作可行性 5

3.1.3经济可行性 5

3.2系统流程分析 6

3.3系统性能分析 9

3.3.1系统安全性 9

3.3.2数据完整性 10

3.3.3系统可扩展性 10

3.4系统功能分析 10

第四章 系统设计 13

4.1 系统设计目标 13

4.2功能结构设计 14

4.3数据库设计 15

4.3.1 数据库概念设计 15

4.3.2 数据库物理设计 18

第五章 系统实现 22

5.1管理员功能实现 22

5.1.1 核酸检测管理 22

5.1.2 接种记录管理 22

5.1.3 物资管理 23

5.1.4 物资申请管理 23

5.1.5 出入记录管理 24

5.2 用户功能实现 25

5.2.1 打卡管理 25

5.2.2 接种记录查看 25

5.2.3 公告信息查看 26

5.2.4 社区疫情情况 26

第六章 系统测试 27

6.1系统测试的特点 27

6.2 系统功能测试 27

6.2.1 用户登录测试 27

6.2.2 出入记录查询测试 28

6.3 系统测试结果 28

结 论 29

致 谢 31

参考文献 32

此源码非开源,若需要此源码可扫码添加微信进行咨询!