常州外贸网站制作经典重庆网首页

政务招商系统——高效连接,共筑发展蓝图

🏛️ 一、政务招商系统:开启智慧招商新篇章

在当今经济全球化的背景下,政务招商成为了推动地方经济发展的重要引擎。而政务招商系统的出现,更是为这一进程注入了新的活力。它作为政府与投资者之间的桥梁,通过数字化、智能化的手段,高效连接各方资源,为地方经济的繁荣发展提供了有力支持。

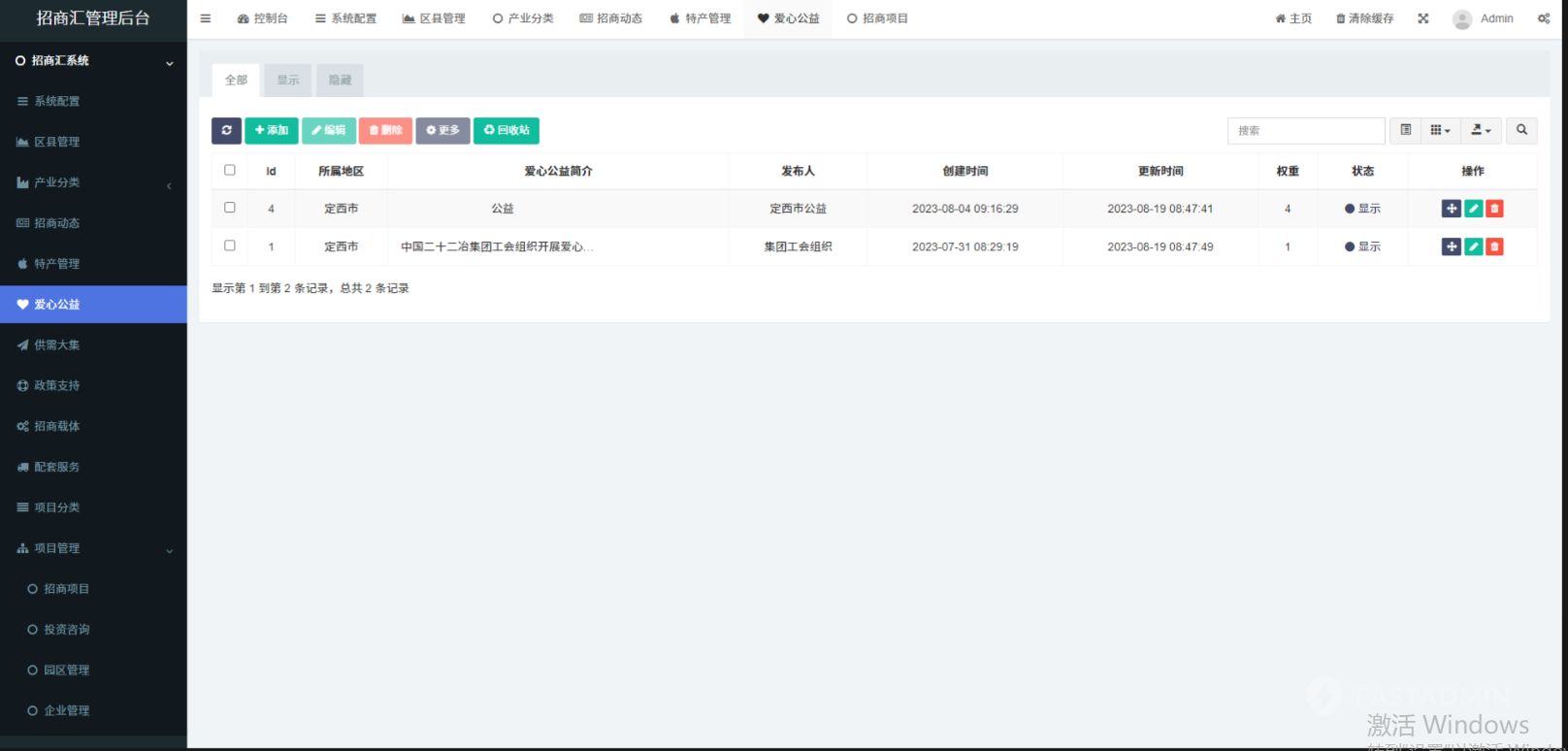

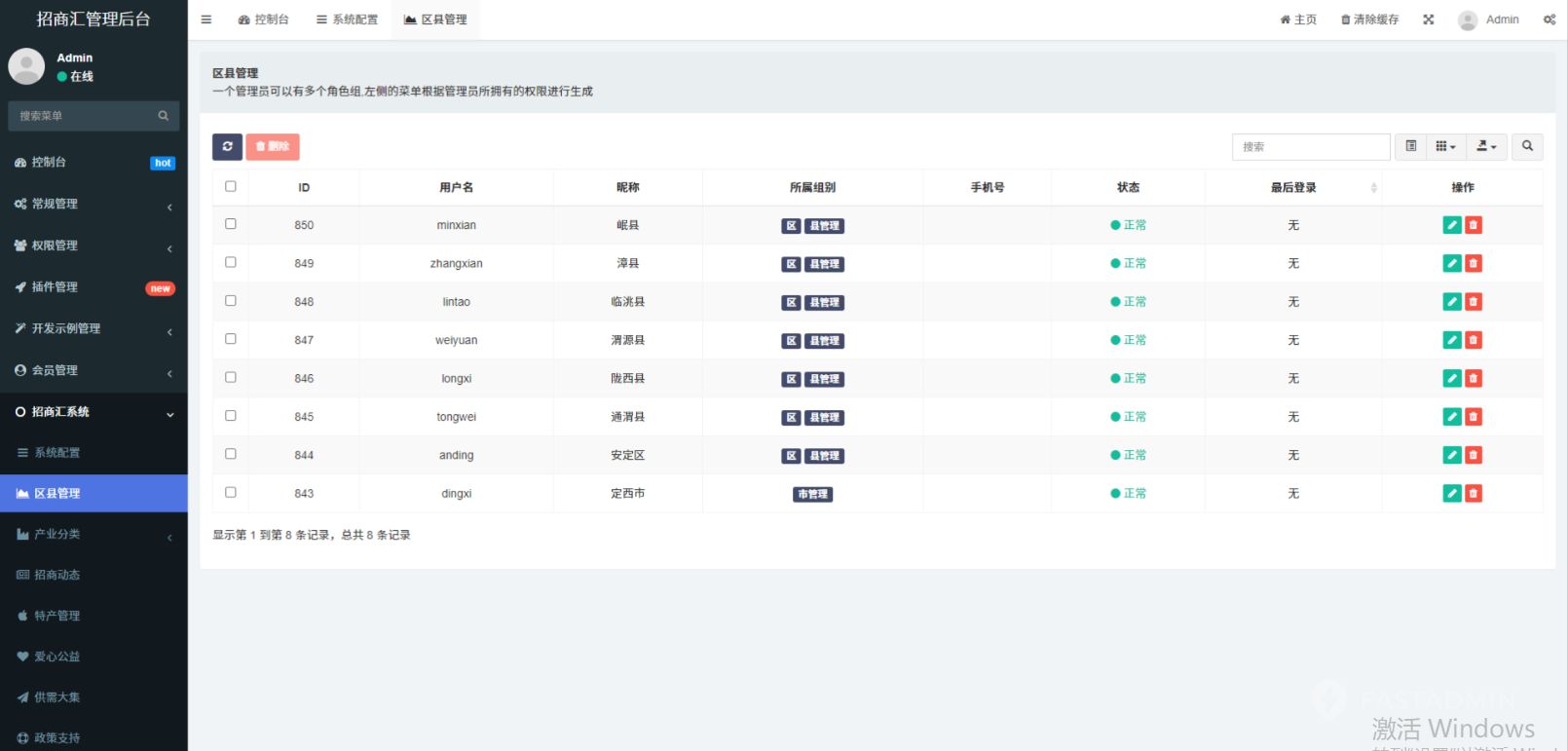

📊 二、精准匹配,实现资源高效对接

政务招商系统的核心优势在于其精准匹配的能力。系统通过大数据分析和人工智能技术,对投资者的需求和地方的优势产业进行深度挖掘和匹配,为双方提供精准的招商信息和合作机会。这不仅大大提高了招商的效率和成功率,也有效避免了资源的浪费和重复建设。

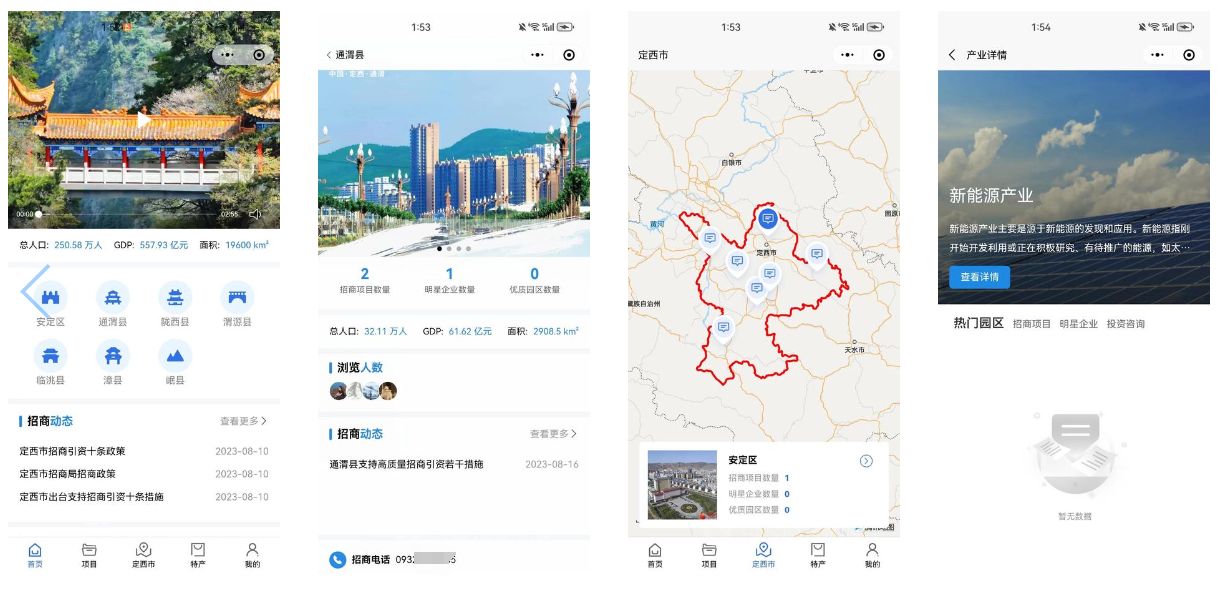

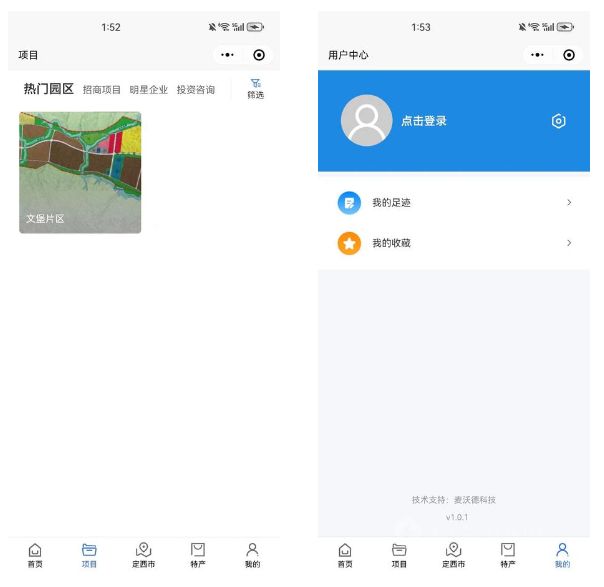

💼 三、一站式服务,简化招商流程

传统的招商流程往往繁琐复杂,需要投资者耗费大量时间和精力。而政务招商系统则提供了一站式服务,从项目咨询、政策解读、场地选址到合同签订,全程陪伴投资者,确保招商过程的顺畅和高效。这种贴心的服务模式,不仅提升了投资者的满意度,也进一步增强了地方政府的招商吸引力。

📢 四、政策透明,增强投资者信心

政务招商系统还通过公开透明的政策发布和解读,让投资者更加清晰地了解地方政府的招商政策和优惠政策。这不仅有助于投资者做出更加明智的投资决策,也增强了投资者对地方政府的信任和信心。这种开放透明的招商环境,为地方经济的持续健康发展奠定了坚实基础。

🌐 五、未来展望:智慧招商,共创美好未来

随着数字化、智能化技术的不断发展,政务招商系统也将迎来更加广阔的发展前景。未来,它将更加深入地融入地方经济发展的各个环节,为政府和企业提供更加精准、高效、便捷的服务。同时,政务招商系统也将不断推陈出新,探索更多创新性的招商模式和服务方式,为地方经济的繁荣发展贡献更多智慧和力量。

🎉 总结:政务招商系统,助力地方经济腾飞

综上所述,政务招商系统作为政府与投资者之间的桥梁和纽带,在推动地方经济发展中发挥着举足轻重的作用。它不仅提高了招商的效率和成功率,也优化了招商环境和服务质量。如果你正在寻找投资机会或希望推动地方经济发展,不妨关注并了解政务招商系统,相信它会为你带来更多的惊喜和机遇!