一个空间可以做两个网站吗万网衡水网站备案

背景

本文案例服务的客户是专业从事智能家居能源管理的解决方案商,其产品与服务旨在帮助用户监测、管理和优化能源消耗,以提高能源使用效率。

随着公司的扩张,为了增加市场占有率,他们希望找到更好的硬件服务支持,以完善原有的能源管理解决方案,提升制造服务水平,来帮助用户更好地理解他们的能源消费模式,并采取措施减少能源费用和对环境的影响。

挑战与应对

在以上背景下,客户需要我们提供一款能满足其需求的物联网硬件网关。东胜物联研发团队在接收该客户的需求后,遇到了以下挑战并整理出了应对方案:

1.网关需要设计紧凑且功能齐全

我们需要在客户的第一代网关基础上进行优化,满足其现有的需求。第一代网关体积小,并且需要在不增加产品成本的情况下同时运行三种无线协议,因此产品的内部一致性非常复杂,这给布局和装配带来了巨大的挑战。这种设计的复杂性使得布局过程非常困难。

2.网关需减少无线信号的干扰

在研发的二代网关中,需要两个Zigbee模块和一个Wi-Fi模块来更好地连接智能设备并向云平台发送数据。这两个Zigbee模块需扮演不同的角色。一个Zigbee模块充当主机,连接到终端设备并实时监测客户的能源消耗数据。

另一个Zigbee模块充当从模块,连接到Zigbee协调器,从而使产品能够同时连接多个设备,有效地协调它们之间的通信。

然而,为了确保美观,我们在产品内部已内置了三根天线。这三个无线模块需要在产品的紧凑型外壳内工作。这会造成信号干扰问题,从而降低通信稳定性。

为了克服这个问题,我们使用了物理隔离,将不同的模块放置在不同的位置,以尽量减少物理干扰。这有助于确保不同模块之间的信号不会相互干扰。

3.网关需要具有良好的散热性

室内温度高的情况下,产品如何仍能平稳运行?客户的第一代产品没有散热方式,当环境温度比较高的时候,三个模块同时工作的温度可能会高于100度。过高的工作温度会造成器件性能下降而影响器件的正常工作,因此,对产品的升温测试有非常高的要求。

凭借东胜物联在硬件开发方面的专长,散热器、RAM、Zigbee模块和主芯片等关键部件的均匀分布可以确保了良好的散热能力。这将降低工作温度,延长产品的使用寿命,并降低故障的可能性。即使在温度较高的封闭环境中,产品也能可靠运行。

4.需要寻找完美匹配的终端设备

网关需要连接众多的终端设备,进行能耗的采集和监控。其中,智能插头可以监测连接的智能家电的能耗,并向网关提供能耗反馈。因此,东胜在此解决方案中,不仅提供了符合客户需求的zigbee网关,同时搭配了zigbee智能插头。

5.需要相应国家标准认证

客户要求智能插头需符合相应国家(为他们新拓展的市场)的标准,并有完整的认证。我们根据客户需求进行了软件开发,不断地进行微调,成功地通过了认证过程。

物联网硬件解决方案

针对以上挑战,东胜物联为客户提供高性价比的物联网硬件解决方案——Zigbee智能网关、Zigbee智能插座等ODM定制,从设计到制造一站式服务。根据客户需求在东胜物联网关DSGW-030外形的基础上,将主芯片调整为MTK7628(MIPS24KEc(580MHZ)),并重新设计了PCBA。另外,匹配了相应的Zigbee智能插座。

外观设计简洁,尺寸小巧

Zigbee智能网关:

这款网关不仅支持双Zigbee模块,并充分利用了主芯片内置的2.4GHz Wi—Fi功能,在连接方面,功能更全面、更强大,同时又不会让信号受到干扰。它支持100Mbps以太网端口用于高速有线网络连接选项,以及一个Type-C端口用于电源。

客户已经成功推出了第一代网关和相应的软件编程器。为了满足客户的需求,我们提供完整的软件开发工具包(SDK)。此SDK可帮助客户轻松地将他们已有的编程器移植到我们的网关上,减少其开发和测试时间。

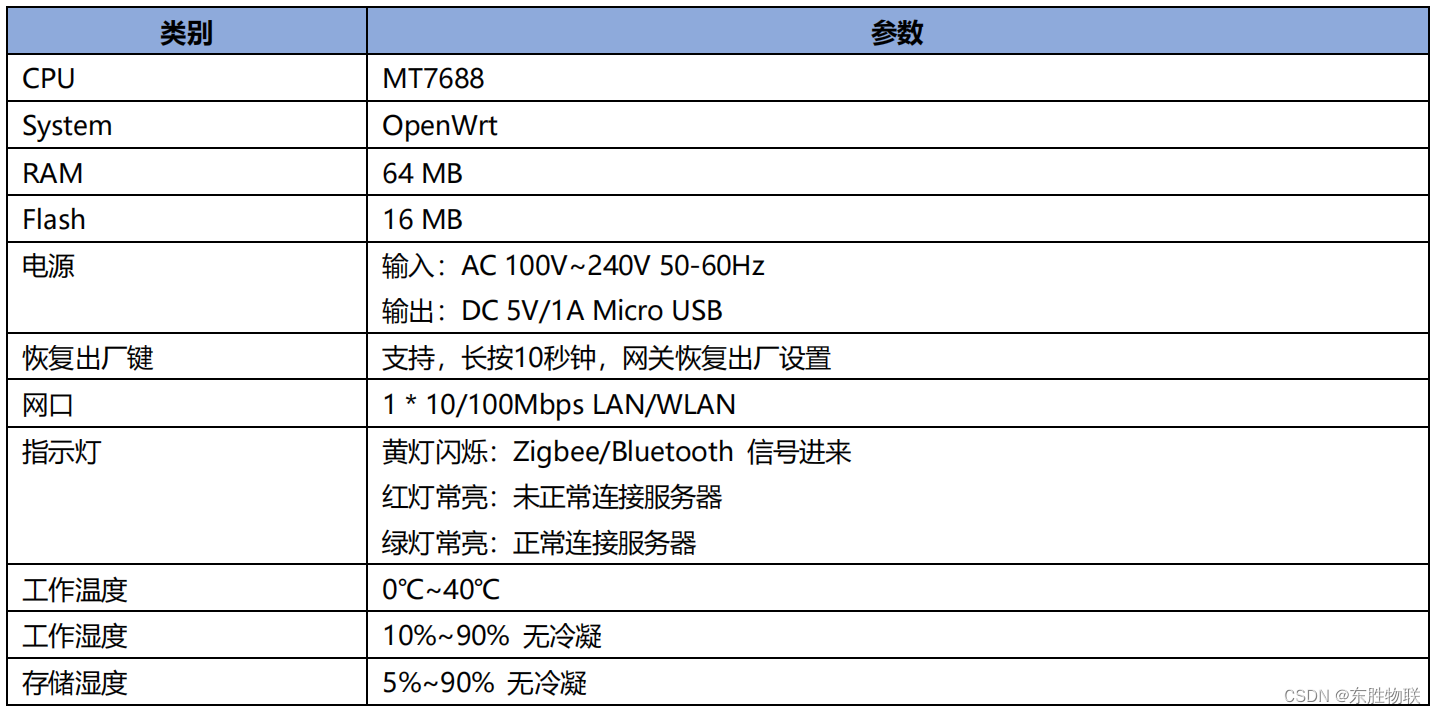

DSGW-030硬件参数参考:

东胜物联根据客户需求在DSGW-030网关基础上为其定制

东胜物联为智能家居能源管理解决方案商提供的价值

与客户的第一代网关相比,东胜物联为其定制的第二代网关提供了更高性价比的解决方案,而且不影响产品的可靠性。同时,通过东胜物联为其提供的硬件解决方案改进了节能,节约了成本,有效提升了能源管理的效率。

东胜物联的ODM能力支持多类型芯片平台、多操作系统、多标准功能模块化,快速满足客户的多样化需求,有效缩短产品开发周期,为客户灵活定制各种物联网嵌入式产品。

如您对我们的硬件解决方案、ODM定制感兴趣,欢迎与我们交流~

关于东胜物联

东胜(Dusun)成立于2005年,以嵌入式软硬件开发及物联网通信技术为核心,为客户在物联网与行业应用结合过程中产生的“场景碎片化”问题,提供专业的一站式嵌入式物联网产品化解决方案。

产品服务体系包括嵌入式芯片解决方案、系统模块、核心板、工业控制主板、物联网网关,以及自有品牌的智能安防解决方案。

东胜(Dusun)凭借快速的ODM能力、专业服务能力、完整解决方案能力使其在行业享有不错的口碑。其中,快速ODM能力可以支持多类型芯片平台、多操作系统、多标准功能模块化,快速满足客户的多样化需求,有效缩短产品开发周期,为客户灵活定制各种物联网嵌入式产品。

【喜报】浙江东胜物联技术有限公司加入深圳市物联网产业协会理事单位-CSDN博客

【智能家居】东胜物联网为智能家居企业的全屋智能家居提供物联网硬件支持,帮助其降本增效-CSDN博客

【智慧农业】东胜物联温室监控系统硬件解决方案,自动化控制温室灯光、温湿度等-CSDN博客