基因数据库网站开发价格阿里云 wordpress 慢

今天介绍的Krypton控件中的kryptonDomainUpDown。

下面介绍控件的外观属性和Item属性:

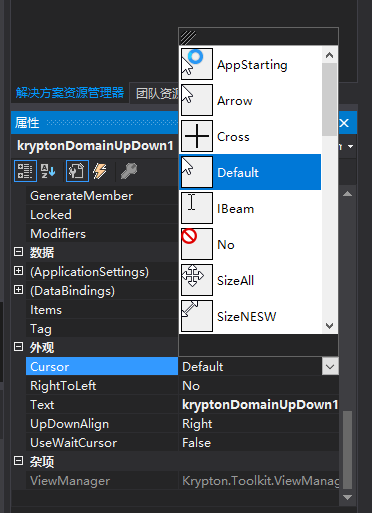

Cursor属性:表示鼠标移动过该控件的时候,鼠标显示的形状。属性值如下图所示:

Text属性:表示控件的显示文本内容,属性值为手动输入。

UpDownAlign属性:表示控件中上下切换按钮在控件中的摆放位置,默认是放在控件的右侧的。属性值有两个,分别是Right和Left两个。

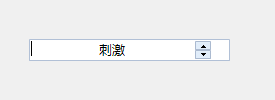

Items属性:表示控件中上下切换显示的内容,属性值得添加方式如下图所示:

如上图所示我添加了三个内容分别为刺激、测试、加油。启动控件的时候会在上下切换的时候显示这三个内容。

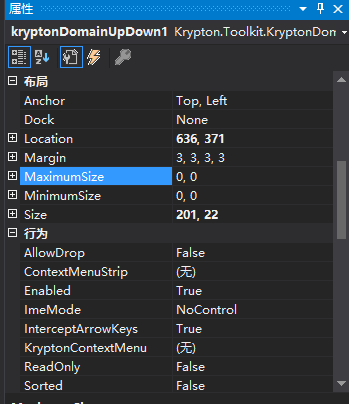

下面介绍控件中的布局属性:

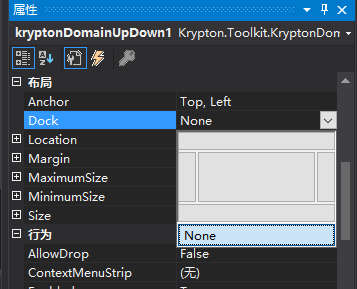

Dock属性:这个属性就比较常用了,表示定义到绑定容器的控件边框。其中属性值有六种如下图所示:

其中属性值默认为None,其他有TOP、Left、Right、Bottom、Fill这五个属性值,分别表示控件在上、左、有、下以及充满。

Size属性:表示控件的大小,属性值的改变可以调整控件的左右大小。

控件运行点击向下翻以后的效果如下图所示:

本篇文章到此结束,我们下篇文章再见。