手把手教你做网站wordpress 登陆访问

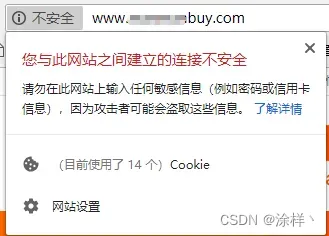

当你在浏览网站时,有时可能会遇到浏览器提示网站不安全的情况。这通常是由于网站缺乏SSL证书所致。那么,从SSL证书的角度出发,我们应该如何解决这个问题呢?

首先,让我们简单了解一下SSL证书。SSL证书是一种用于保护网站和用户数据安全的加密技术,它能够确保在用户和网站之间的数据传输过程中不会被窃取或篡改。有了SSL证书,浏览器会在网址处显示一个小锁的图标,并且网址会以“https://”开头,而不是“http://”,这表示网站是安全的。

如果网站提示不安全,首先你可以看一下网站的地址是以“https://”还是“http://”开头。如果是以“http://”开头,那么意味着网站未采用SSL证书,此时就需要联系网站的管理员,建议其安装SSL证书。通常情况下,网站管理员会采购SSL证书并进行安装配置,这样就能够保护用户在访问网站时的数据安全。

另外,如果你是网站管理员,你也可以主动申请SSL证书来保护你的网站。市面上有很多SSL证书的服务提供商,你可以选择适合自己网站需求的SSL证书,然后按照提供商的指导进行安装和配置。

申请免费证书消除不安全提示

综上所述,借助SSL证书,我们能够加强网站和用户之间的数据安全保护,让用户在浏览网站的过程中更加放心和安心。因此,如果你在浏览网站时遇到不安全的提示,不妨从SSL证书的角度出发,积极解决问题,保障网络安全。