网站左侧固定广告代码免费下载微信小程序

本文讲述如何在STM32工程中使用Mavlink协议与飞控通信,特别适合自制飞控外设模块的项目。

需求来源:

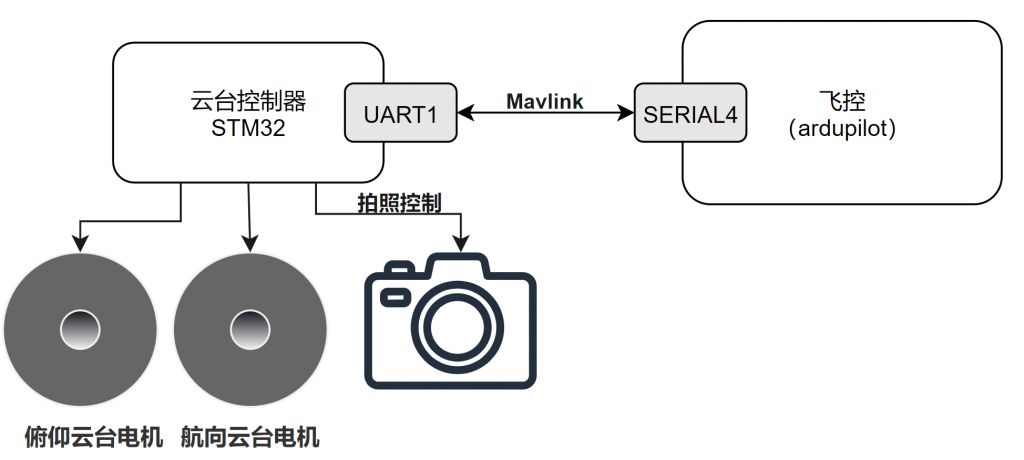

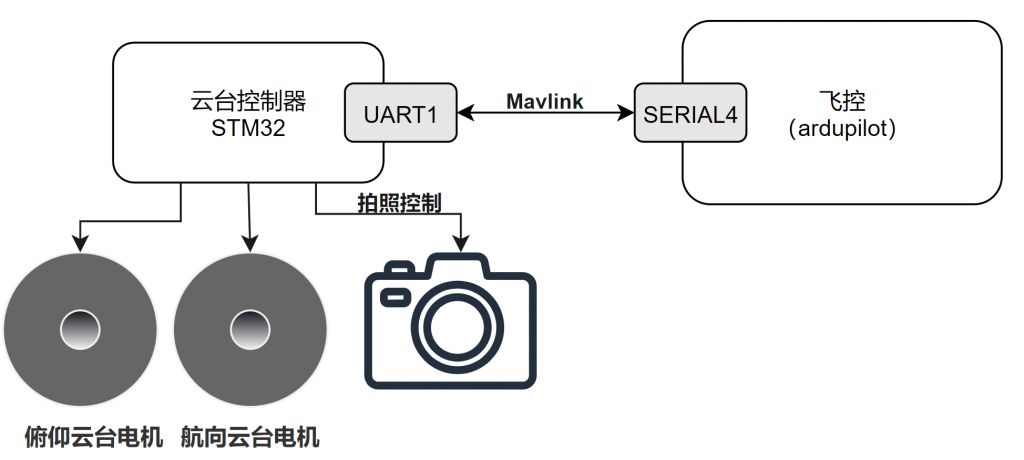

1、增稳云台里的STM32单片机需要通过串口接收飞控传来的云台俯仰、横滚控制指令和相机拍照控制指令;

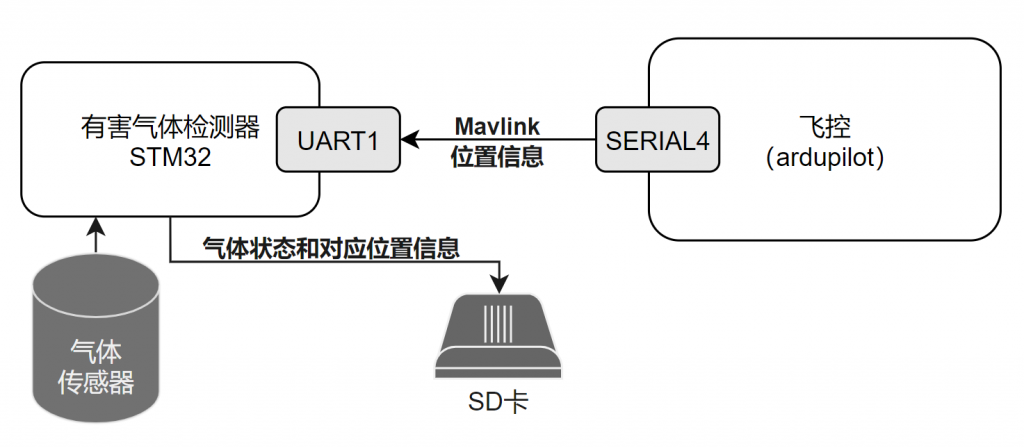

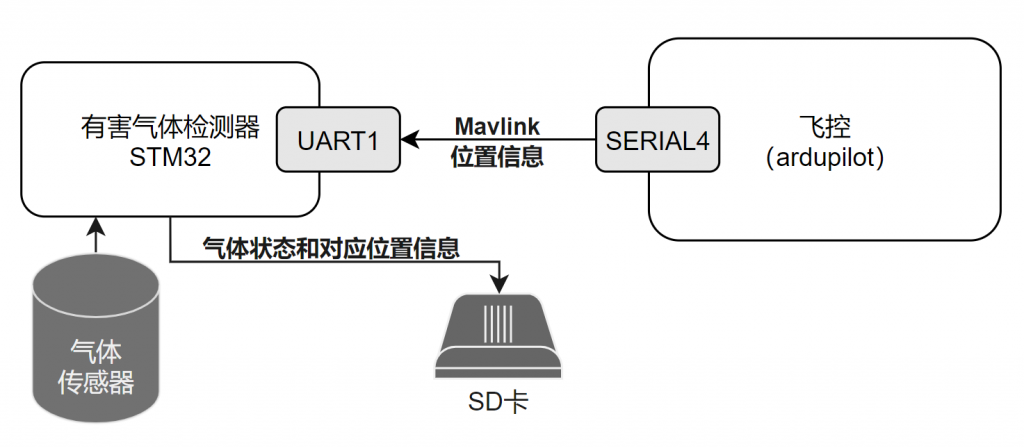

2、自制的有害气体采集器需要接收飞控传来的飞机当前的位置信息。

本文讲述如何在STM32工程中使用Mavlink协议与飞控通信,特别适合自制飞控外设模块的项目。

1、增稳云台里的STM32单片机需要通过串口接收飞控传来的云台俯仰、横滚控制指令和相机拍照控制指令;

2、自制的有害气体采集器需要接收飞控传来的飞机当前的位置信息。