免费的ppt成品网站大全网站建设易客

Charles

下载安装

- 下载

官方下载地址:https://www.charlesproxy.com/latest-release/download.do

下载后傻瓜式安装就好,这个官方的需要激活,可以选择绿色版或者学习版

- 绿色版

绿色中文版:https://soft.kxdw.com/pc/Charles.zip

下载后解压,这个绿色中文版安装后可能报错,不管它,可以正常用

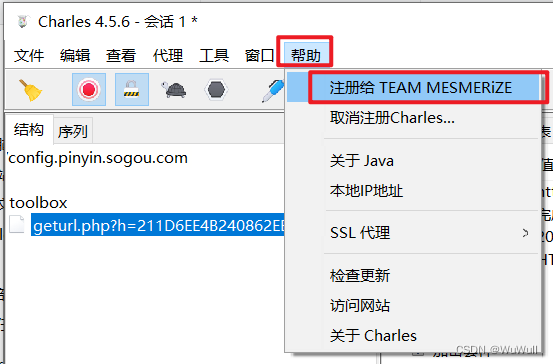

解压后有个激活码

在这里注册激活

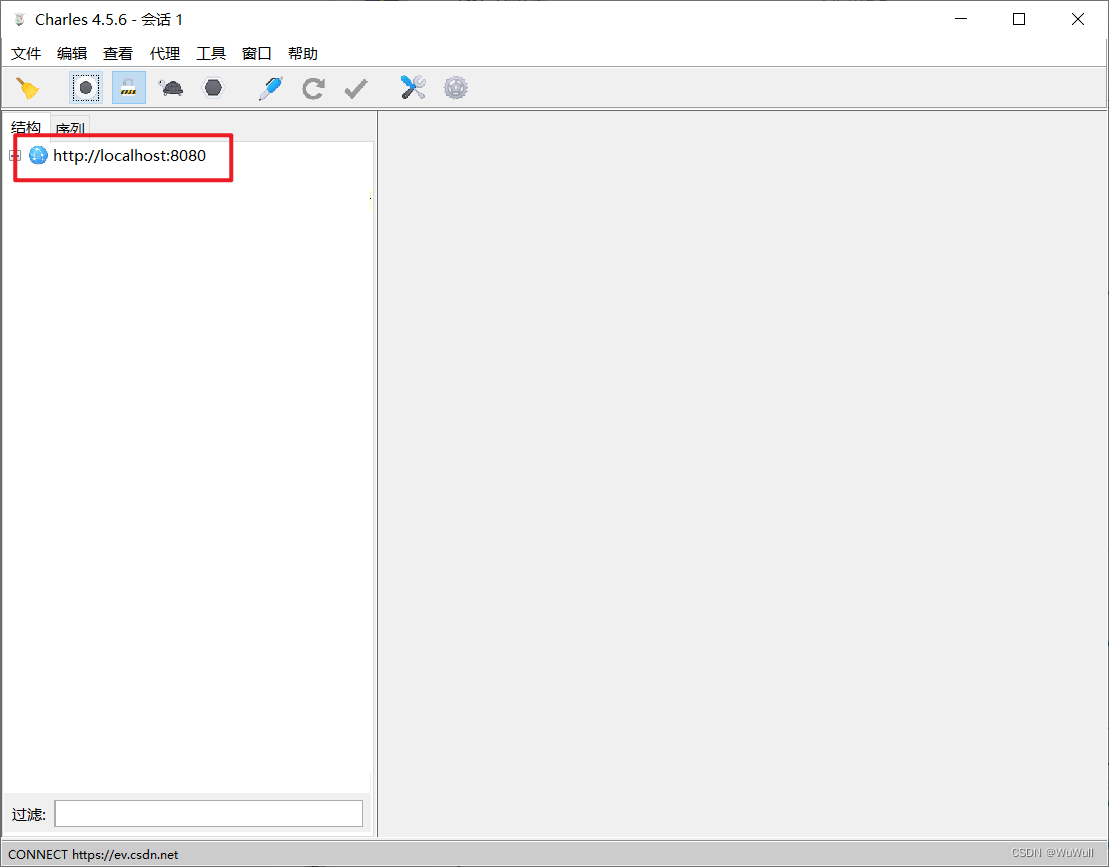

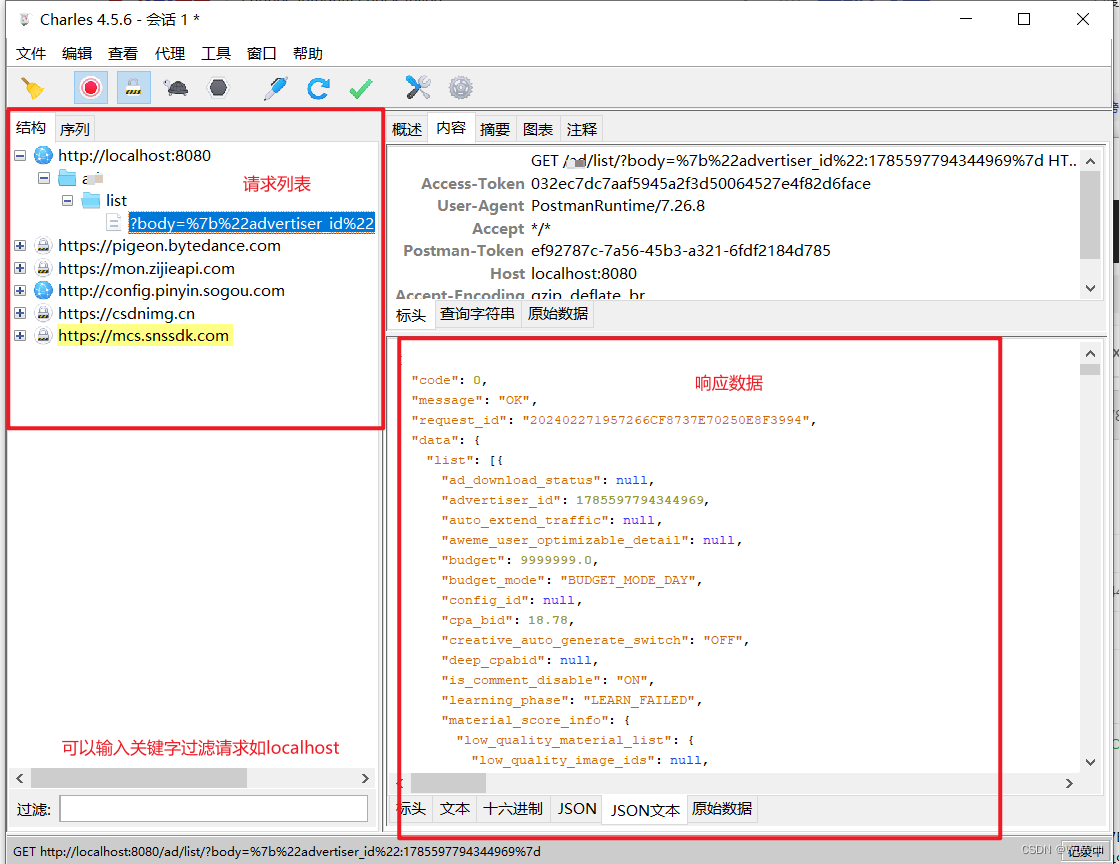

安装成功后,所有请求都会在左边列表

fiddler

fiddler5需要登录注册,只能试用10天,需要下载老点的版本,例如fiddler4

使用方法:https://blog.csdn.net/weixin_39937524/article/details/110647257

默认安装后,https请求是看不到的,右边有个提示,配置抓取https,出现提示“禁用解密”“单击配置”,然后傻瓜操作,教程:https://cloud.tencent.com/developer/article/1828083?areaSource=102001.2&traceId=44TZHSZ1GIYgWPNbMZAso

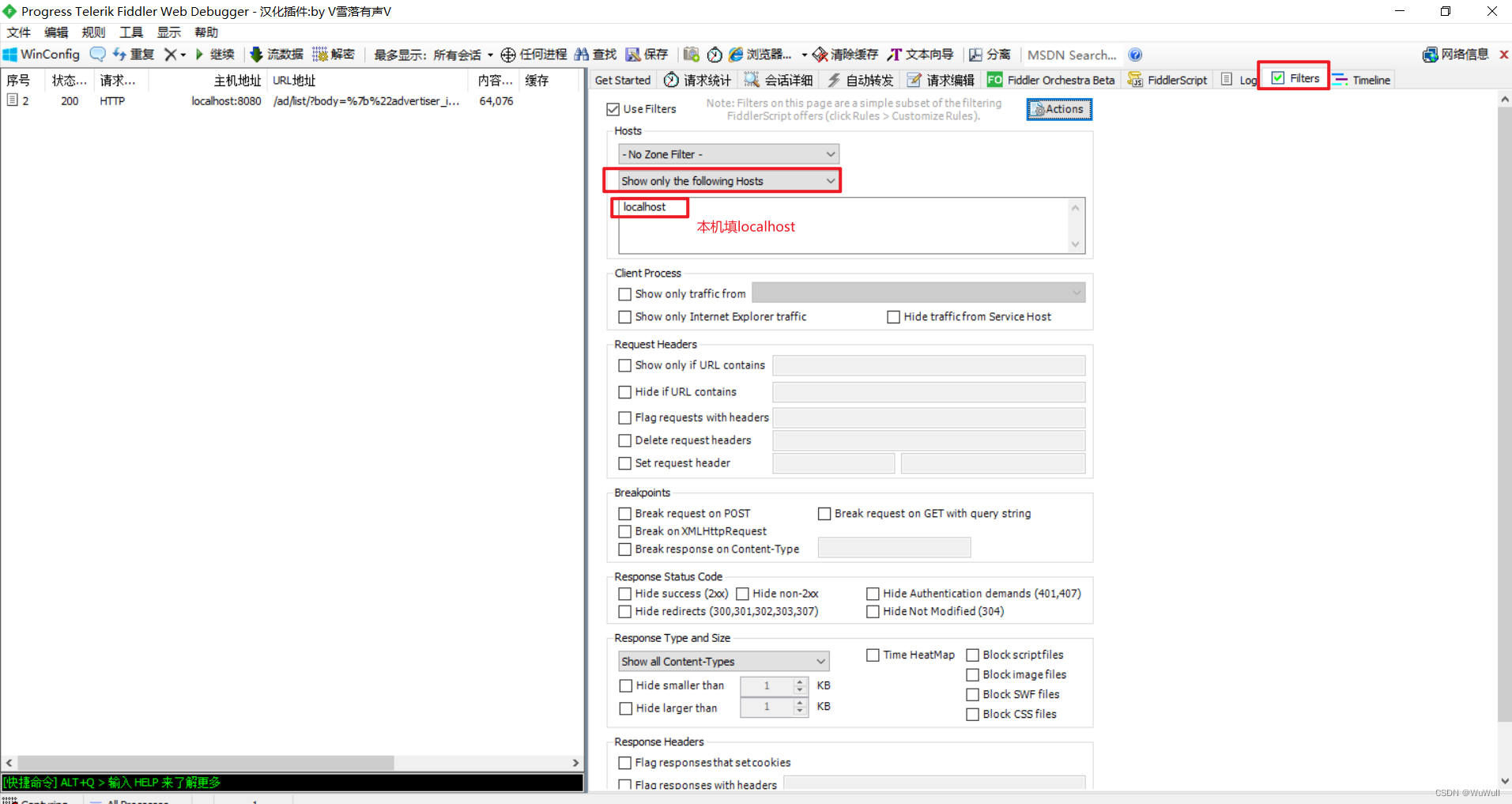

只显示本机的请求

遇到问题

Charles抓不到postman和apifox请求

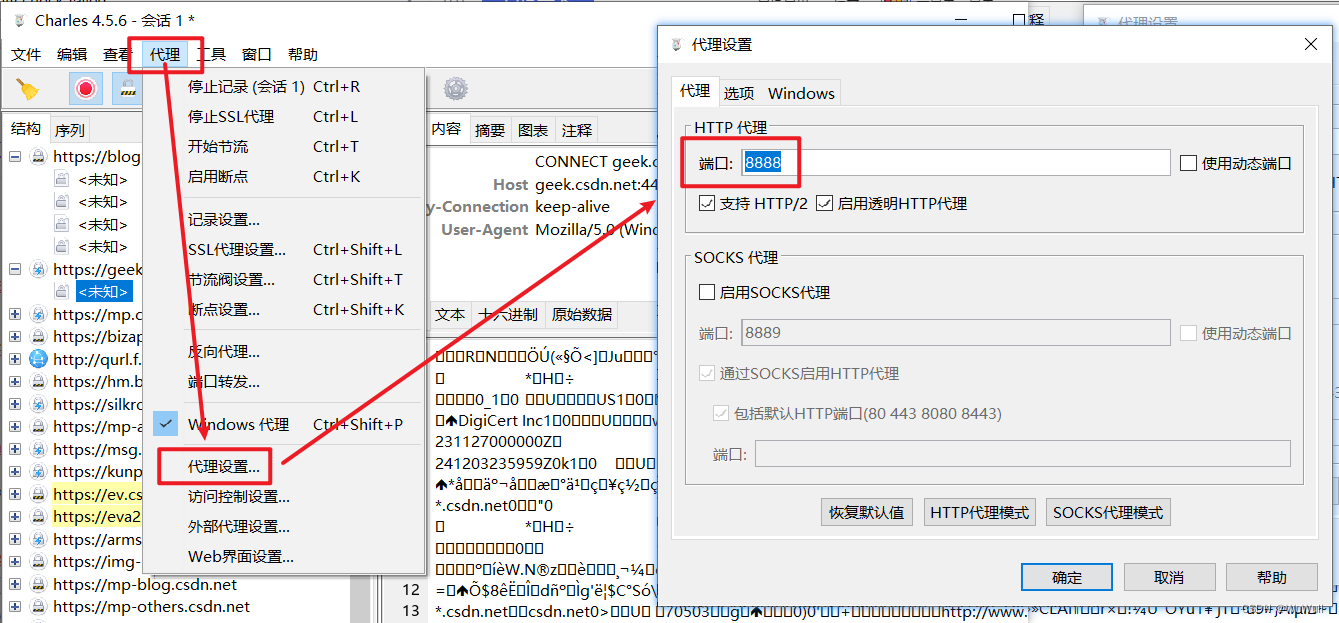

是代理影响,先查看Charles的代理信息,这里端口是8888

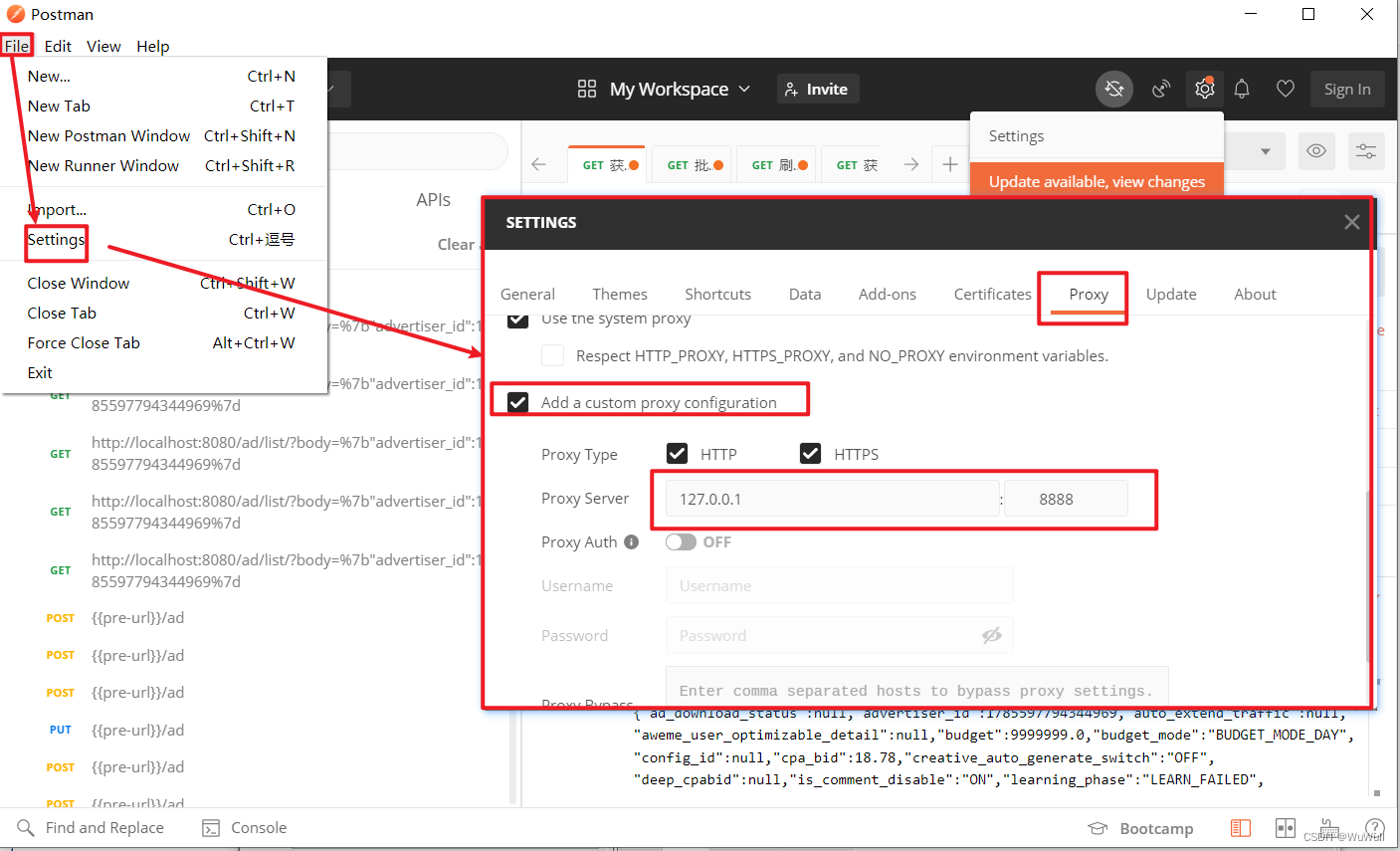

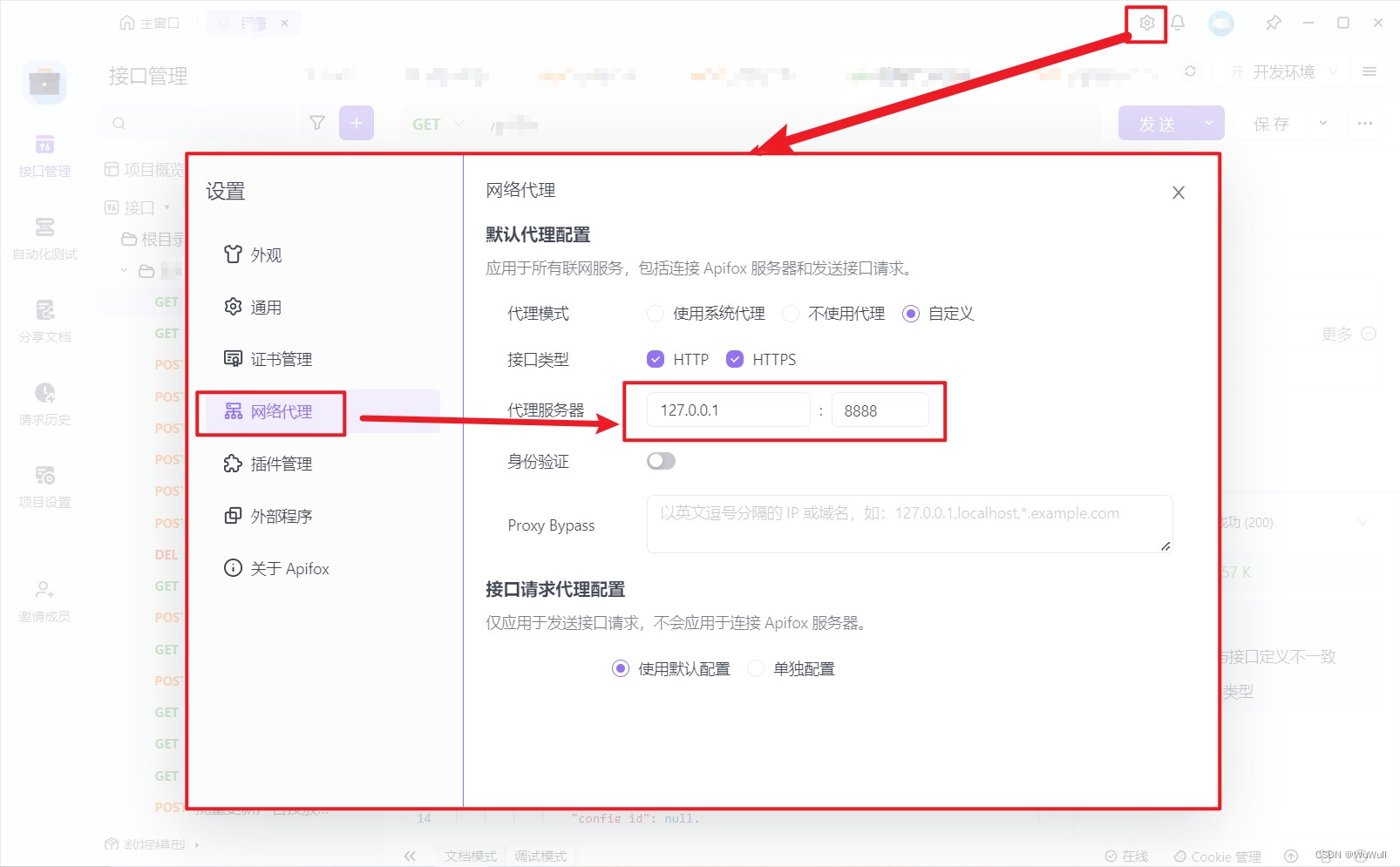

配置postman或者apifox的代理端口

- postman

- apifox

成功获取