常州专门做网站的公司有哪些行业网站特点

一,VMware下载地址:

百度网盘链接链接:百度网盘 请输入提取码百度网盘为您提供文件的网络备份、同步和分享服务。空间大、速度快、安全稳固,支持教育网加速,支持手机端。注册使用百度网盘即可享受免费存储空间![]() https://pan.baidu.com/s/1jgE1hLJ0z-BY-wdkuzi9Gg?pwd=1234

https://pan.baidu.com/s/1jgE1hLJ0z-BY-wdkuzi9Gg?pwd=1234

提取码:1234

二,VMVare安装

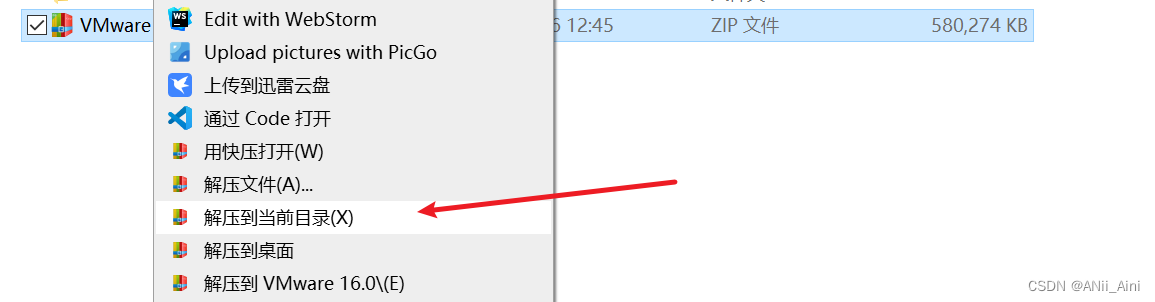

1,下载的应该是个压缩包,首选右击进行解压缩

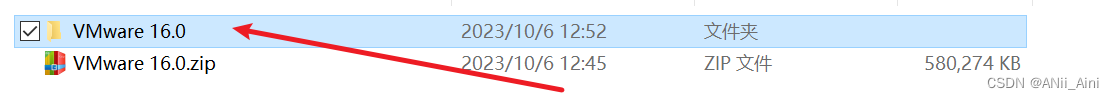

2,解压缩以后进入文件夹,找到下面安装程序双击

3,下一步

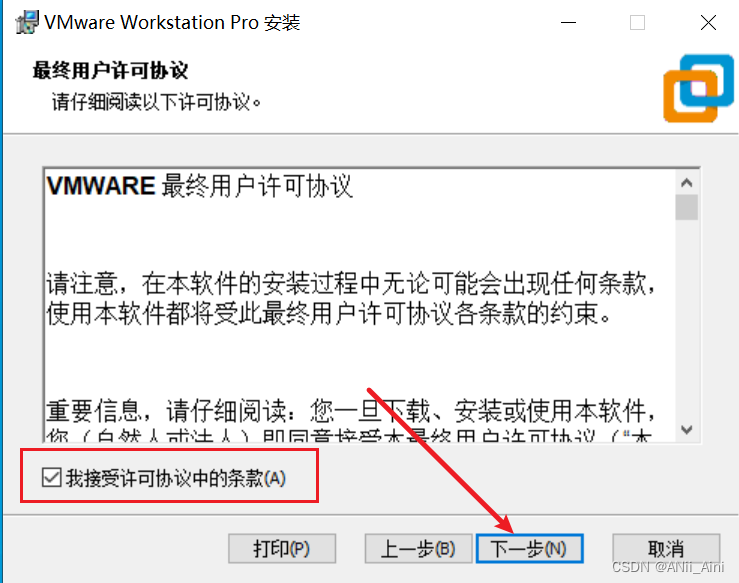

4,接受许可协议,然后下一步

4,接受许可协议,然后下一步

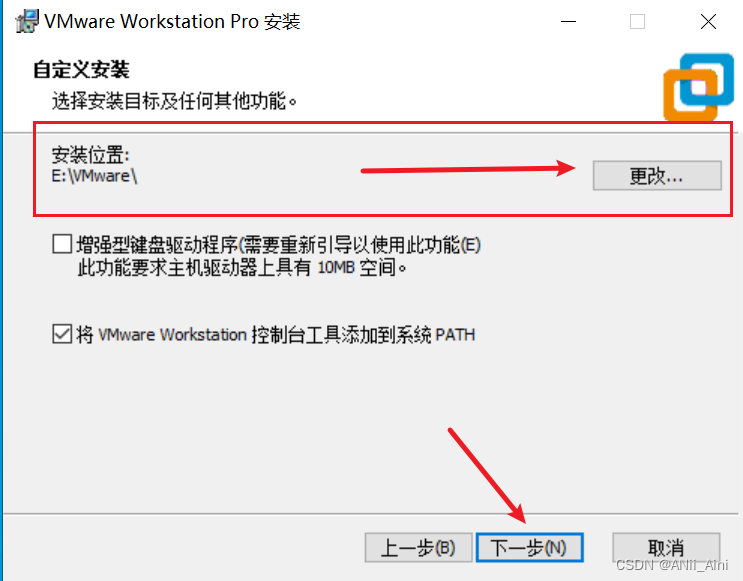

5,更改安装位置(尽量不要安装在C盘),然后下一步

5,更改安装位置(尽量不要安装在C盘),然后下一步

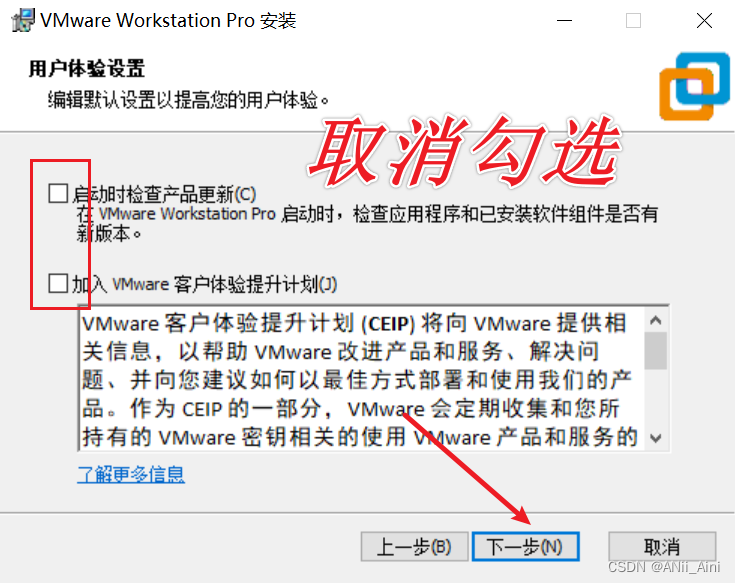

6,取消两个勾选,然后下一步

6,取消两个勾选,然后下一步

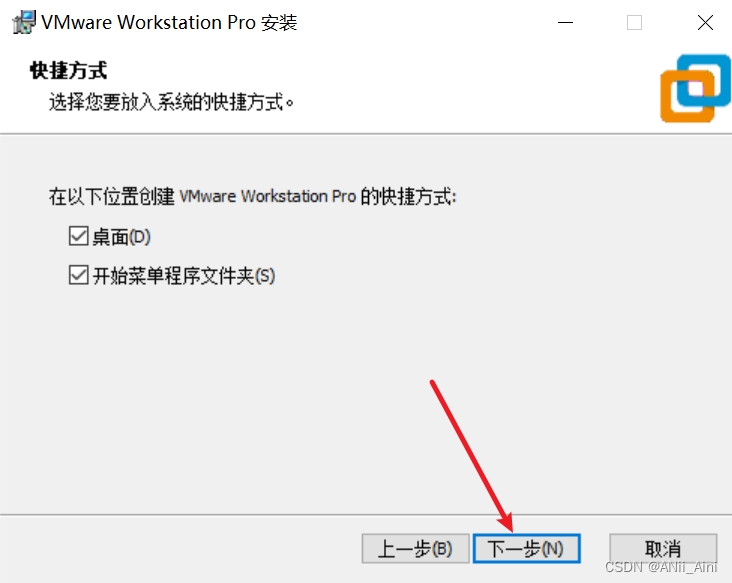

7,直接下一步

8,安装

8,安装

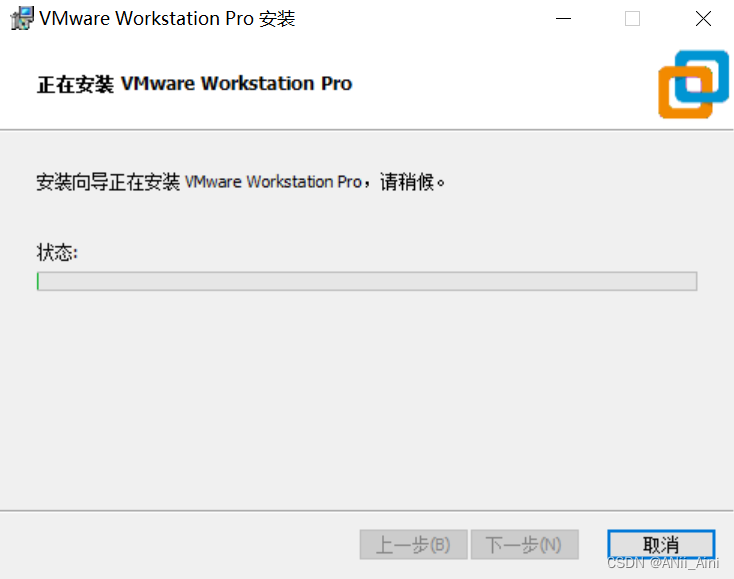

9,等待安装,大概3-10分钟(看电脑性能)

9,等待安装,大概3-10分钟(看电脑性能)

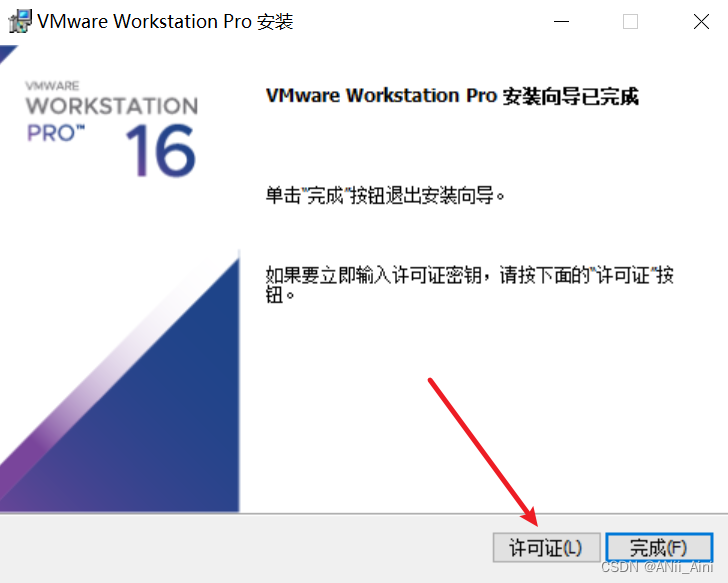

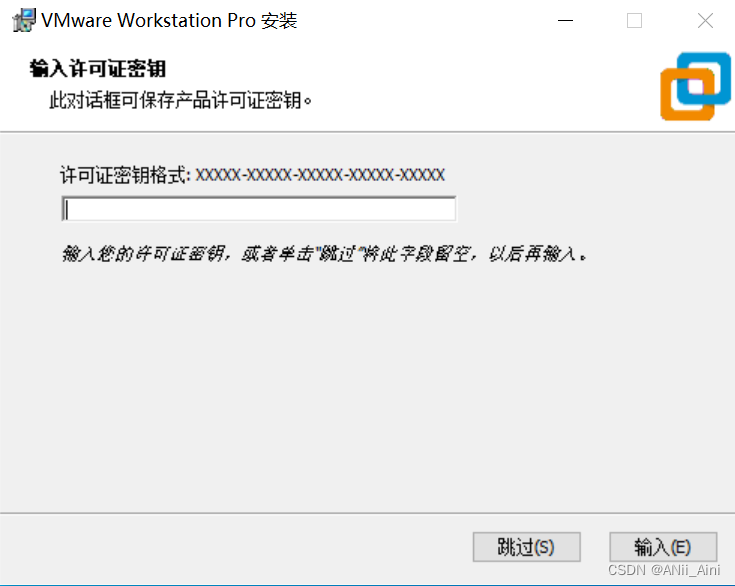

10,点击许可证

10,点击许可证

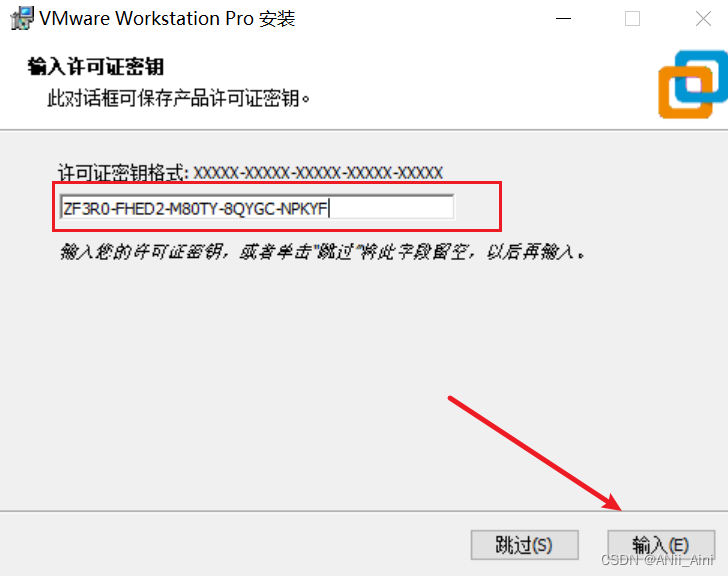

12,输入以后,点击输入即可 (若不管用请留言)

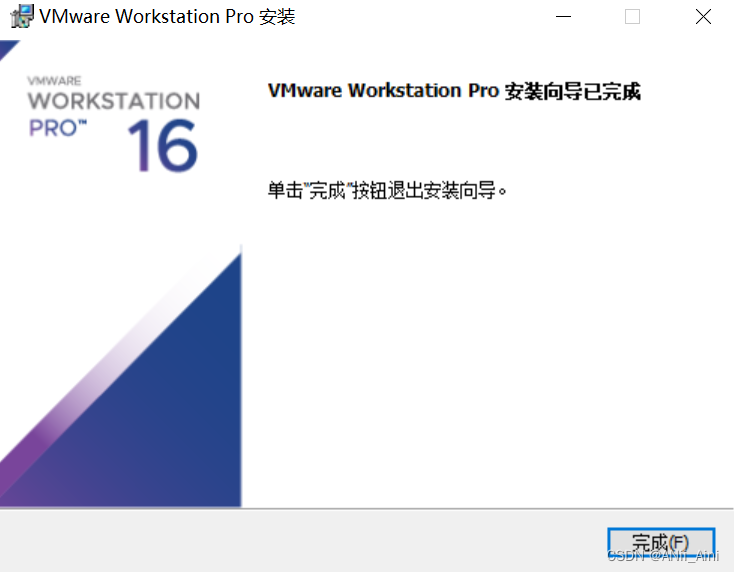

13,点击完成

13,点击完成

14,安装完成,已经创建桌面快捷方式了

14,安装完成,已经创建桌面快捷方式了

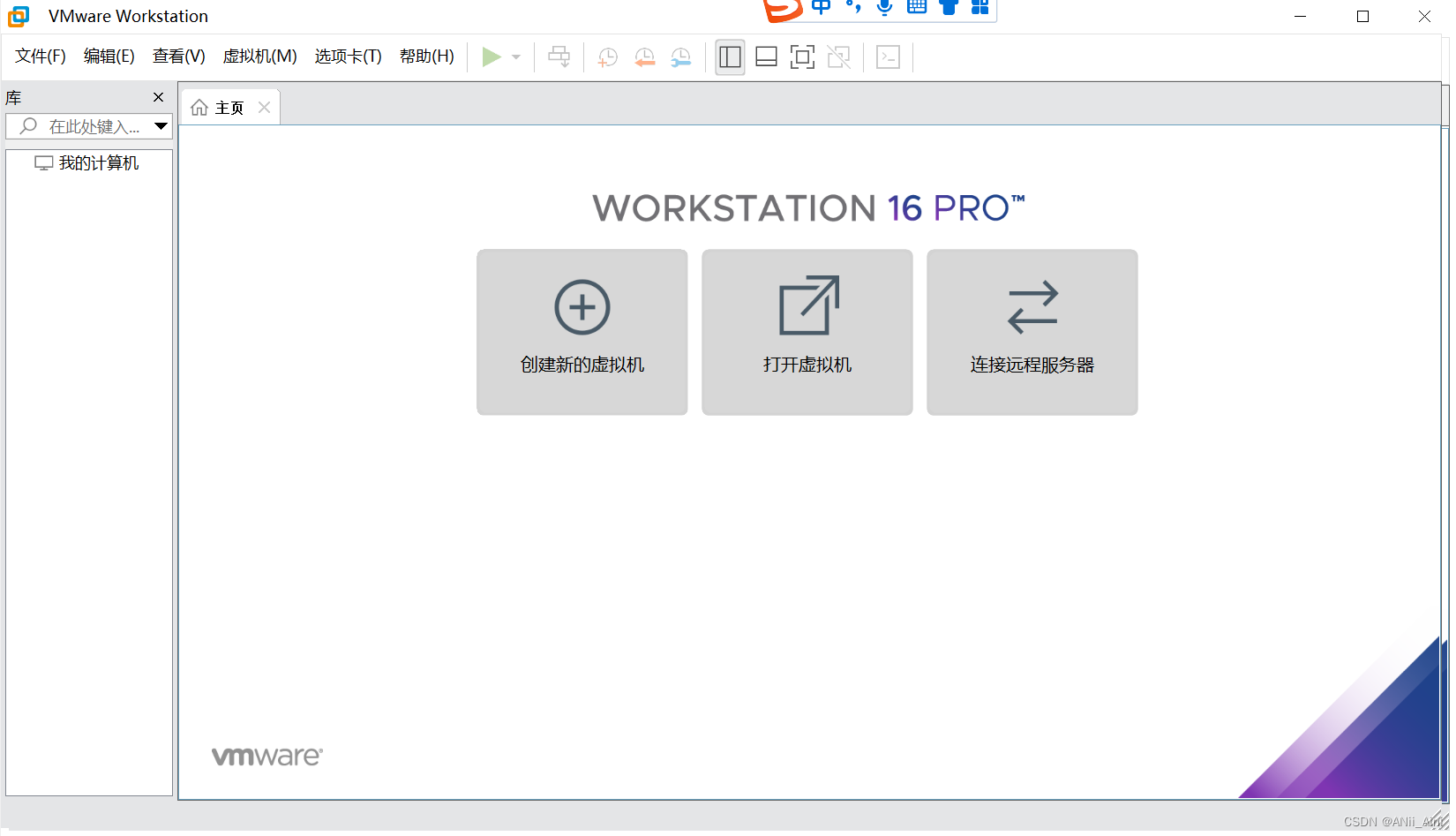

15,双击打开,看到如下页面,说明安装成功了

15,双击打开,看到如下页面,说明安装成功了

学网络安全关注我,系统博客教程每天更新

学网络安全关注我,系统博客教程每天更新