成立一间网站开发公司长春seo代理

半导体工厂是高科技产业的结晶,汇聚了世界上最新的技术。

在半导体的原料硅晶片上绘制设计图纸,不产生误差,准确切割并包装,然后用芯片生产出我们使用的电脑、智能手机、手表等各种电子产品。绝大多数半导体厂都采用一贯的工艺,将上述一系列过程一蹴而就。

在以前的文章中,我强调了安全性和可用性对于需要复杂操作的制造设施(如半导体)至关重要。 今天,我想介绍应用于半导体工厂的创新技术,尤其是自动化设备。

由于半导体工厂的系统特性,是一个一致的过程,需要检查各种器件和设备是否有机地配置,设备是否正常运行,这些因素直接影响半导体芯片的生产。

因为如果出现电力中断等问题,工厂就停机了,就会导致巨大的损失。

这意味着,如果您能够准确判断是否存在异常情况,并根据设备的生命周期数据进行维护,以确保最高的生产效率,那么您不仅可以提高生产效率,还能提高您的服务竞争力。

当您需要灵活高效的“集成解决方案”时

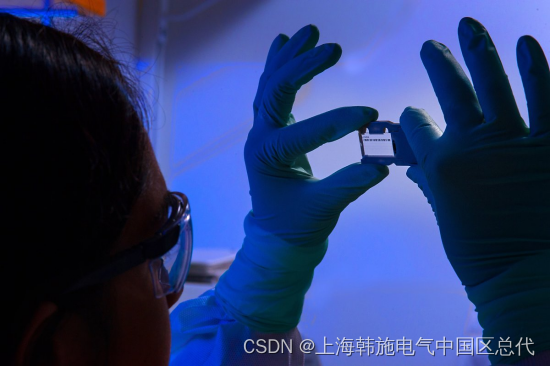

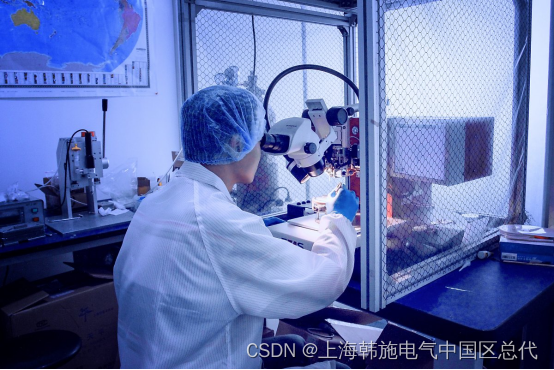

在半导体工厂中,各种操作必须在没有杂质的洁净室中进行,设备在室外和密闭环境中运行。 设备和工人之间的沟通在所有制造设施中都很重要,尤其是在半导体工厂中,这种沟通更为重要,因为哪怕是一寸误差都是不允许的。

洁净室设备出现问题怎么办?

修复工作虽然简单,但如果换上防尘服,通过空气净化器进入房间,你的操作就会受到很大的限制。

人机界面也在快速发展。人机界面 (HMI) 通过以可视化形式向工作人员提供有关设备的各种信息来支持高效工作。最近,工业物联网、远程监控、摄像头和传感器等各种设备的推出,为工人提供更准确、更高级的洞察力。

施耐德电气最近推出了“智能电机保护和信息监控解决方案”,该解决方案将数字仪表和IIoT功能与HMI、EOCR解决方案相结合。

这是一种综合的智能解决方案,不仅可以保护电机电流,还专门用于电压和功率测量,并通过高速以太网通信传递传感器数据,对其进行系统管理。由于从设备发出的信息是在云端收集的,不需要单独的IT网关,大量的数据可以很容易地传递到IT层,并在此基础上进行故障的预防和维护。