网站后台编辑教程如何规范使用静态网站

文章目录

- 1. Qt 开发工具概述

- 1.1 Qt Creator 介绍

- 1.2 Visual Studio 介绍

- 1.3 Eclipse 介绍

- 2. Qt SDK 的下载与安装

- 2.1 Qt SDK 的下载

- 2.2 Qt SDK 的安装

- 2.3 验证 Qt SDK 安装是否成功

- 2.4 Qt 环境变量配置

1. Qt 开发工具概述

Qt 开发环境需要安装三个部分:

C++编译器(gcc、cl.exe…);Qt SDK(SDK——软件开发工具包);Qt 集成开发环境(IDE)- Qt Creator;

- Visual Studio;

- Eclipse;

1.1 Qt Creator 介绍

Qt Creator 是一个轻量级的跨平台集成开发环境(IDE),专为使用 Qt 框架进行应用程序开发而设

计。

它是一个功能强大、易于使用、快速且高效的工具,被广泛用于编写各种类型的应用程序,如桌面应

用程序、移动应用程序和嵌入式系统等。

Qt Creator 提供了一个可视化的界面设计器和代码编辑器,可以帮助开发者更快捷地创建复杂的用户

界面和处理各种事件。

它还包含了调试工具、版本控制工具、自动完成和智能提示等功能,以及支持多语言和跨平台的开发

环境。

Qt Creatord 的主要特点包括

-

紧密集成的 Qt 框架:Qt Creator 专门为 Qt 开发而设计,因此它与 Qt 框架集成得非常紧密,使开发者可以更容易地管理和部署他们的应用程序; -

强大的编辑器:Qt Creator 具有一些先进的编辑器功能,如语法高亮、代码折叠、智能提示、自动完成和代码重构; -

集成的调试器:Qt Creator 内置了调试器,允许开发人员在代码中设置断点以及检查变量、堆栈和调用树等信息; -

高效的构建系统:Qt Creator 提供了一个高效的构建系统,可以自动构建和部署应用程序,同时支持使用不同的编译器和平台; -

可视化界面设计器:Qt Creator 具有一个可视化界面设计器,它允许开发⼈员在没有编写代码的情况下创建复杂的用户界面; -

多语言支持:Qt Creator 支持多种编程语言,包括 C++、XML、JavaScript 等;

总而言之,Qt Creator 是一个功能齐全、易于使用且高效的跨平台 IDE,适用于各种类型的应用程序开发,特别是那些使用 Qt 框架的开发者。

1.2 Visual Studio 介绍

Visual Studio 是由微软公司开发的集成开发环境(IDE)。它可以⽤来开发多种类型的应用程序。包括Windows 桌面应用程序、Web应用程序、移动应用程序、游戏等。Visual Studio 提供了丰富的开发工具和功能,包括代码编辑器、调试器、自动完成、代码重构、版本控制等等。它支持多种编程语言,如:C++、C#、Visual Basic、F#、Python等。Visual Studio 还可以与其他开发工具和服务集成,如 Azure 云服务、GitHub、Jenkins等。

Visual Studio 具有以下一些主要特点:

多语言支持:Visual Studio 支持多种编程语言,包括 C++、C#、Visual Basic、F#、Python、

JavaScript 等;丰富的工具集:VS 提供了各种开发工具,包括代码编辑器、调试器、代码分析工具等,以提高开发人员的效率;可视化设计:VS提供了可视化的设计工具,如窗体设计器、WPF 设计器等,使开发人员可以直观地设计用户界面;跨平台开发:VS 支持跨平台开发,可以开发适用于 Windows、Linux 和 macOS 等多个平台的应用程序;集成的调试器:VS 集成了强大的调试器,可以进行代码的单步调试、断点调试等操作来帮助开发人员查找和修复错误;丰富的扩展性:VS 可以通过安装扩展来扩展其功能,开发人员可以根据自己的需求选择并安装合的扩展。

1.3 Eclipse 介绍

Eclipse 是著名的跨平台的自由集成开发环境(IDE)。最初主要用来 Java 语言开发,但是目前亦有人通过插件使其作为其他计算机语言比如 C++ 和 Python 的开发工具。Eclipse 的本身只是一个框架平台,但是众多插件的支持使得 Eclipse 拥有其他功能相对固定的 IDE 软件很难具有的灵活性。许多软件开发商以 Eclipse 为框架开发自己的 IDE。Qt 框架可以与 Eclipse 集成,使开发者可以使用Eclipse 的强大功能来开发 Qt 应用程序。

2. Qt SDK 的下载与安装

2.1 Qt SDK 的下载

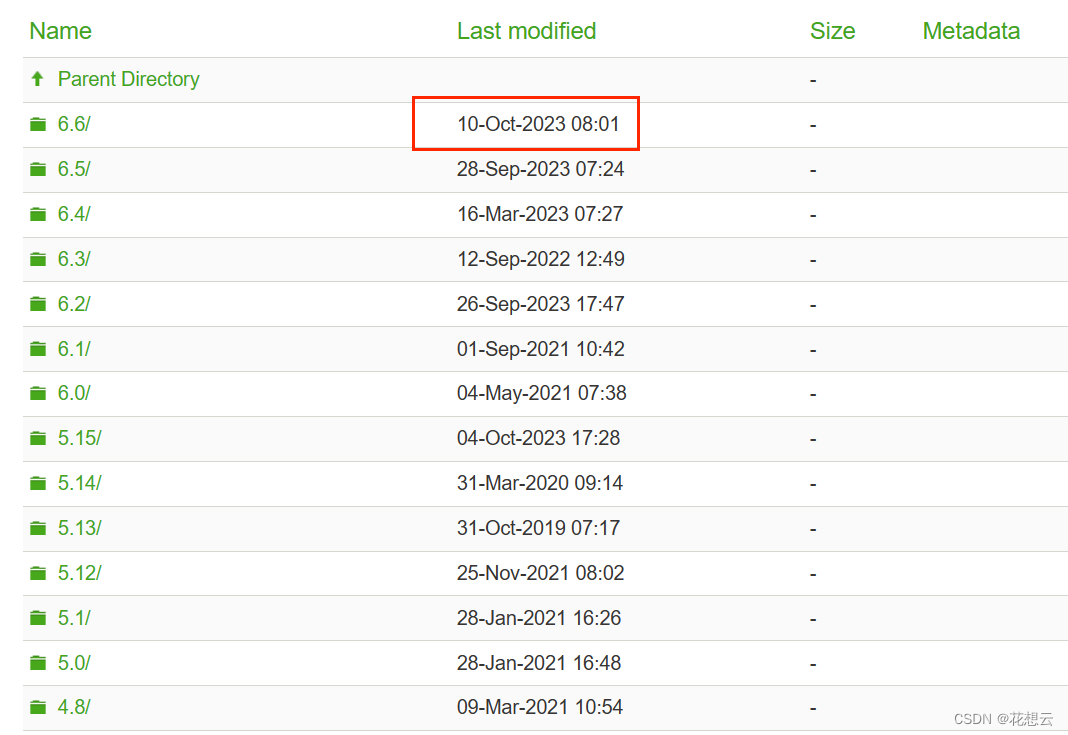

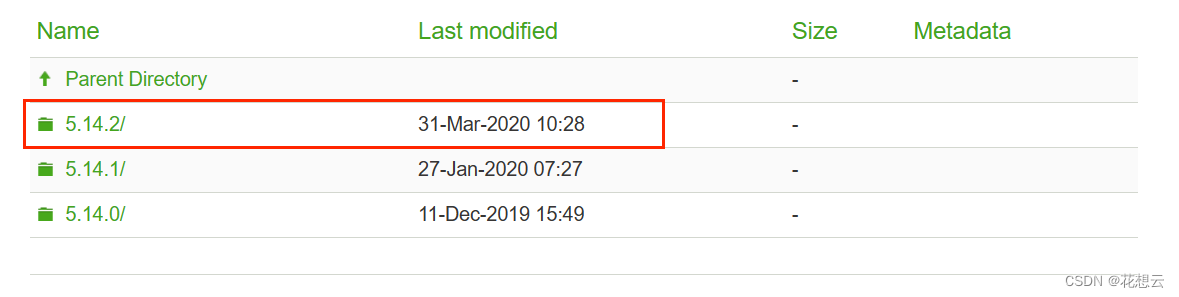

Qt 下载官网:http://download.qt.io/archive/qt/;国内清华源:https://mirrors.tuna.tsinghua.edu.cn/qt/archive/qt/

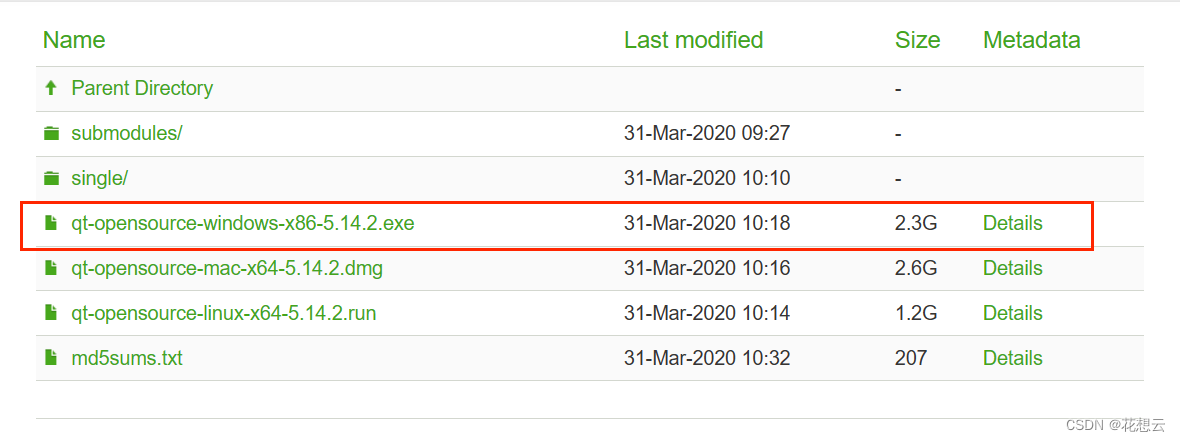

进入官网,按如下图示进行相应的系统版本下载即可。

1、 打开官网链接,进入如下图示界面;

2、选择需要下载的版本;

3、 选择需要下载的版本;

4、选择Windows桌面应用程序;

2.2 Qt SDK 的安装

1、找到下载的文件并双击;注意:在双击之前先断网,否则需要我们注册 Qt 账号登录后才能进入下⼀步安装;

2、双击之后进入如下界面:

3、选择安装路径时不能出现中文路径,否则即使安装上也无法使用;

4、选择安装组件;这里我们安装的是 Qt Creator。如果电脑磁盘空间允许,建议全选以便后续使 用,如果空间不允许,请看第5步;

5、选择部分组件;说明:其他未安装的组件在使⽤时可以另行添加;

6、同意安装协议;

7、下一步;

8、点击"安装" 进入安装界面;

9、安装界面如下:

10、点击"完成"按钮完成安装;

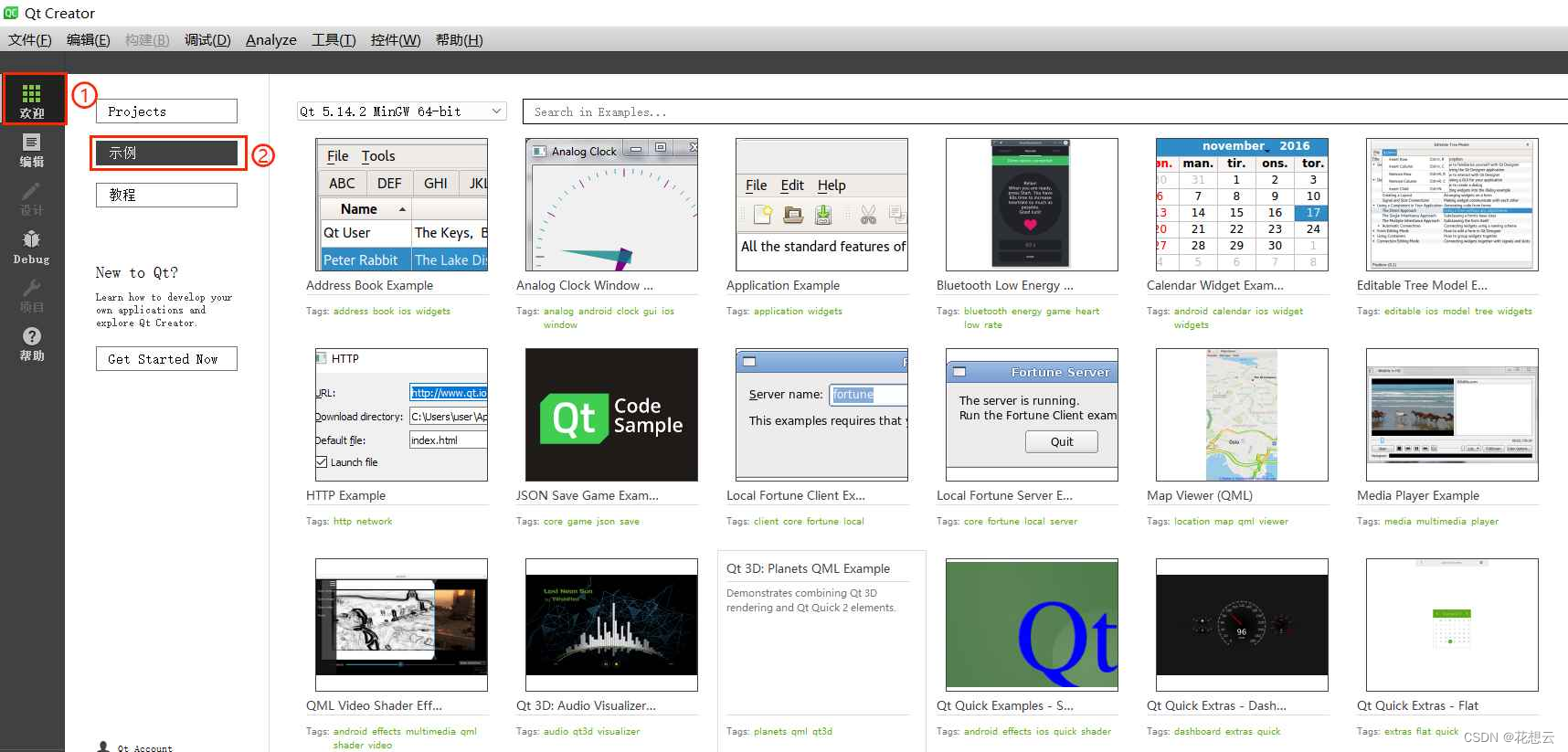

2.3 验证 Qt SDK 安装是否成功

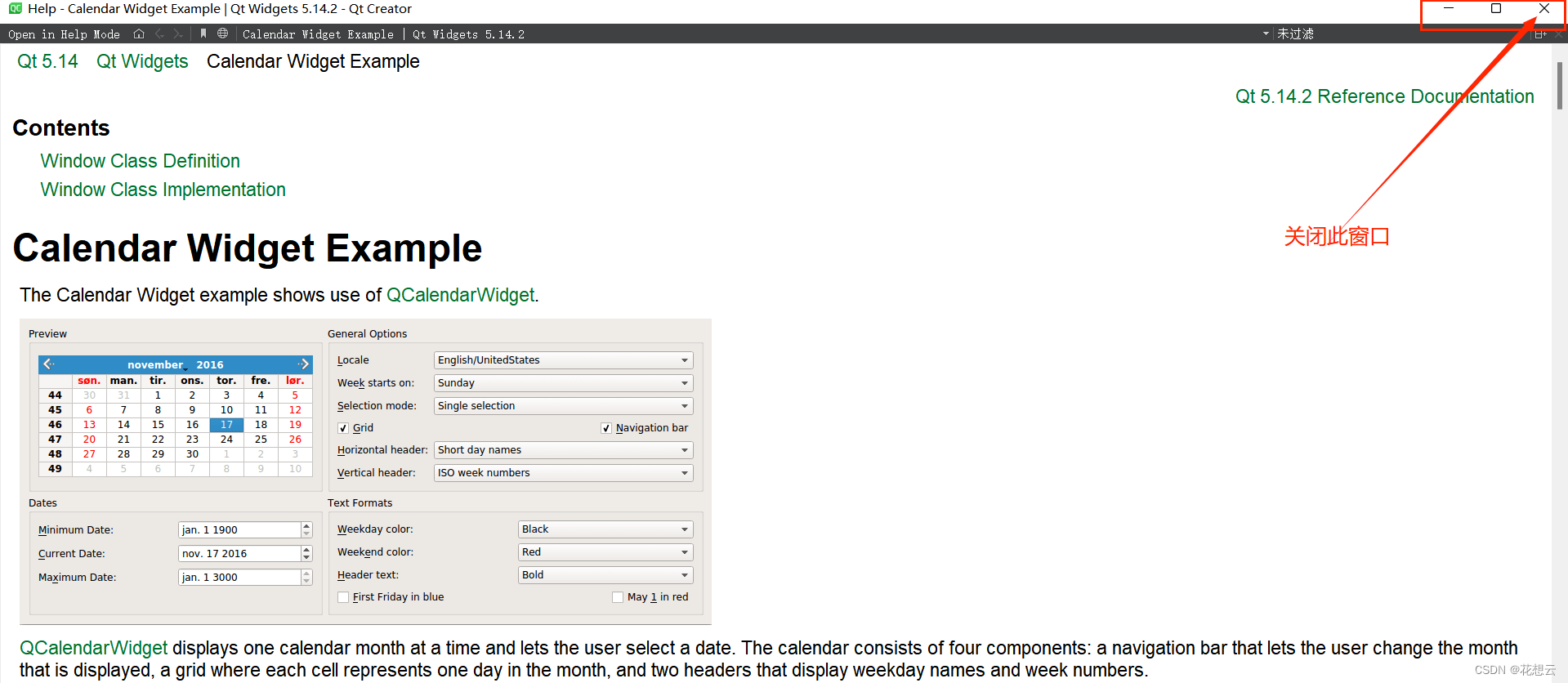

1、双击打开 Qt Creator 工具,并进入到 "欢迎模式" 下的 "示例" 界面;

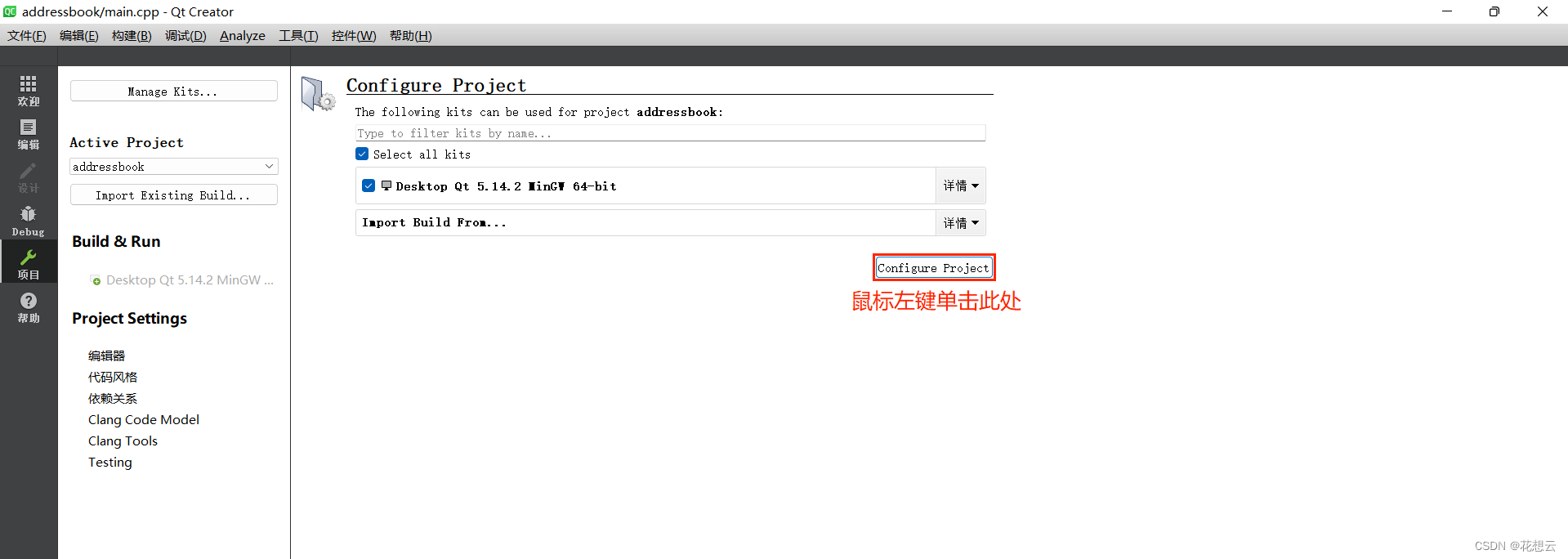

2、在 "示例" 中任选其中一个,单击打开该示例。在单击之后会弹出一个窗口,关闭即可;

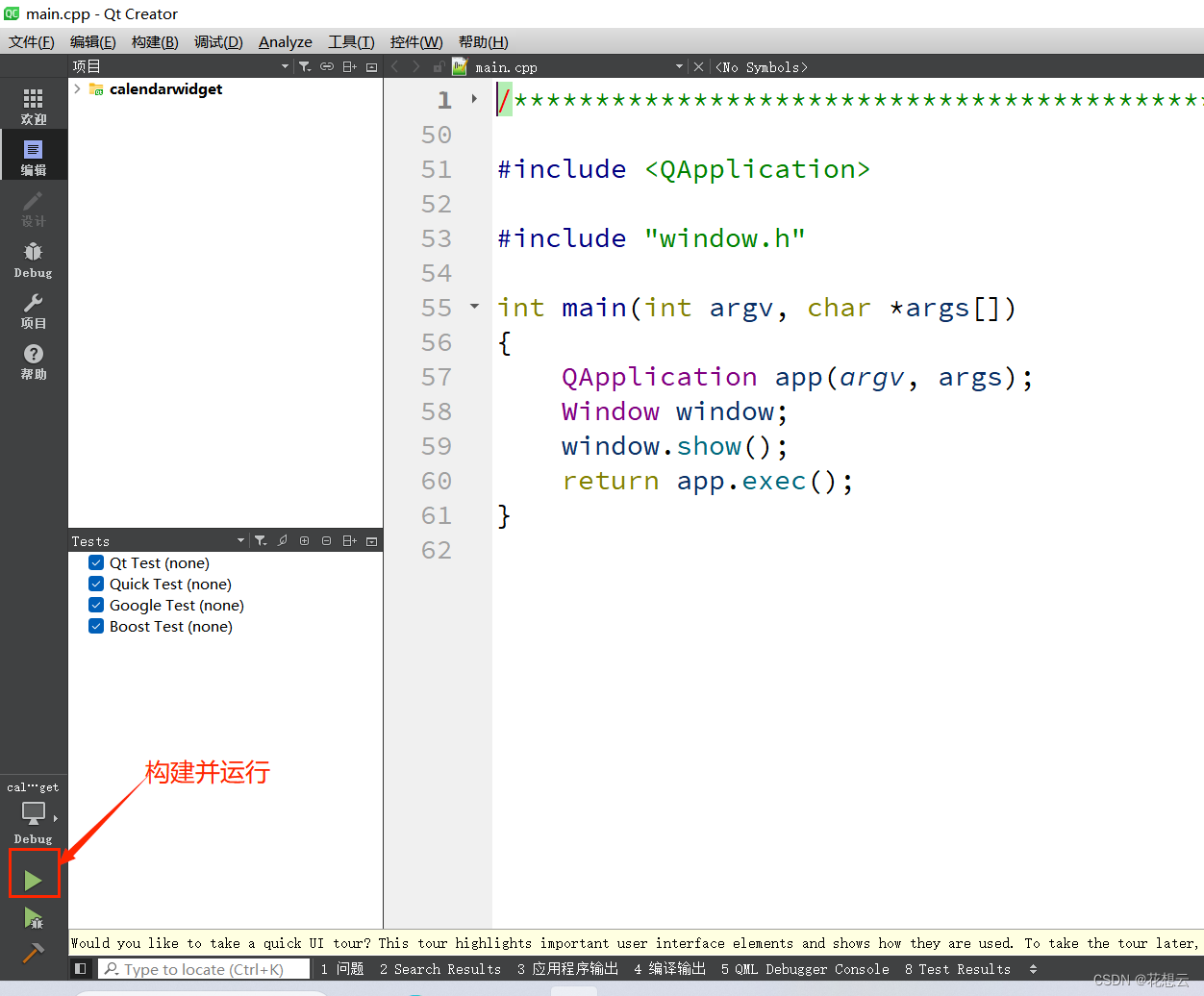

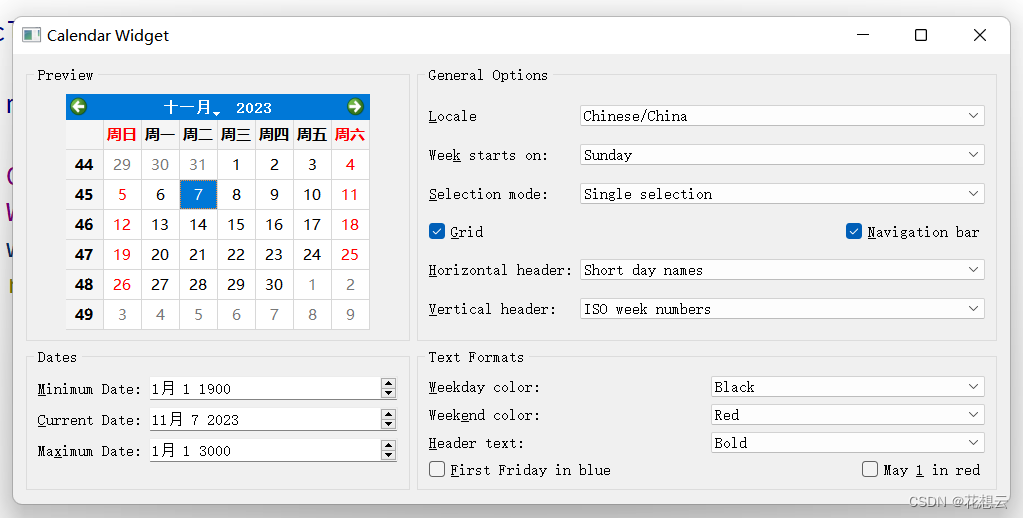

如果能构建并运行,说明安装无误。运行结果如下图:

2.4 Qt 环境变量配置

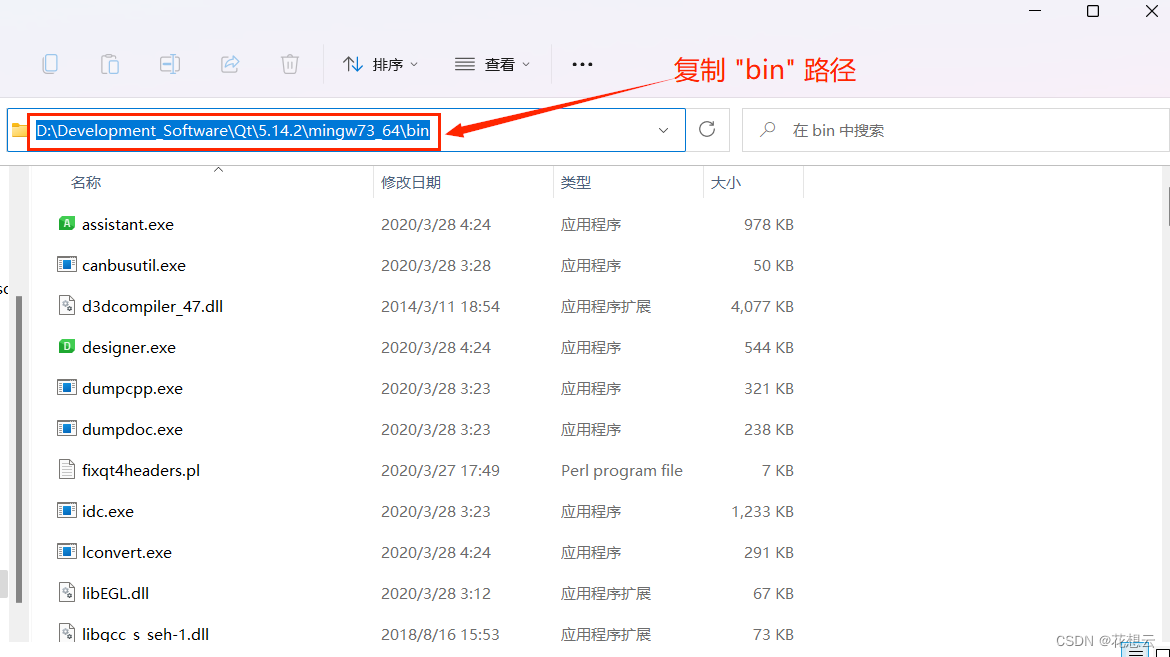

1、找到 Qt 的安装路径,复制 "bin" 路径;

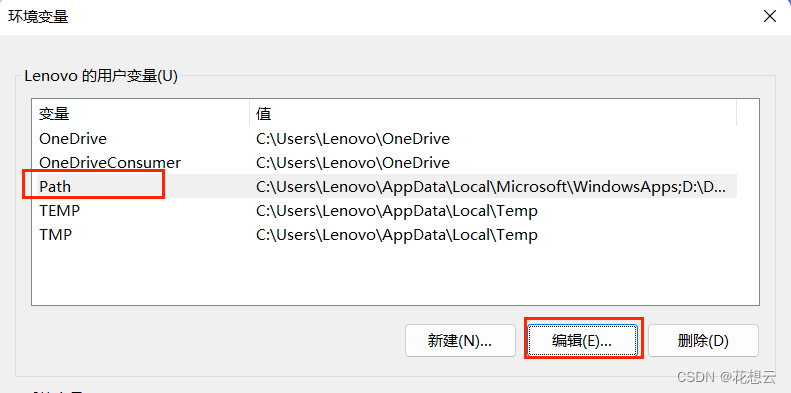

2、"此电脑" ------> 鼠标右键, "属性" ------> "高级系统设置" ------> "环境变量";

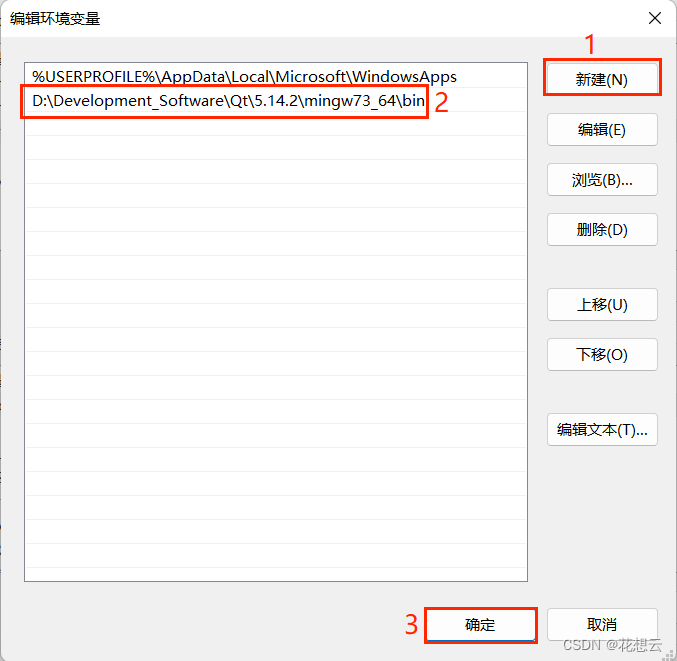

3、"新建" ------> 填入 "bin" 路径 ------> "确定";

4、注意:在关掉所有窗口时,一定要点击 "确定" ,否则上述配置无效。

为什么要设置环境变量

环境变量是在操作系统中一个具有特定名字的对象,它包含了一个或者多个应用程序将要使用到的信息。

例如 Windows 和 DOS 操作系统中的 path 环境变量,当要求系统运行一个程序而没有告诉它程序所在的完整路径时,系统除了在当前目录下面寻找此程序外,还会到 path 中指定的路径去找。

在 Windows 上设置 Qt 的环境变量是为了能够在命令行或其他应用程序中直接访问 Qt 相关的命令和工具。