四川建设行业网站有哪些d0906网站建设与管理

类class把数值与功能巧妙的进行了结合,是编程技术的主要进步。

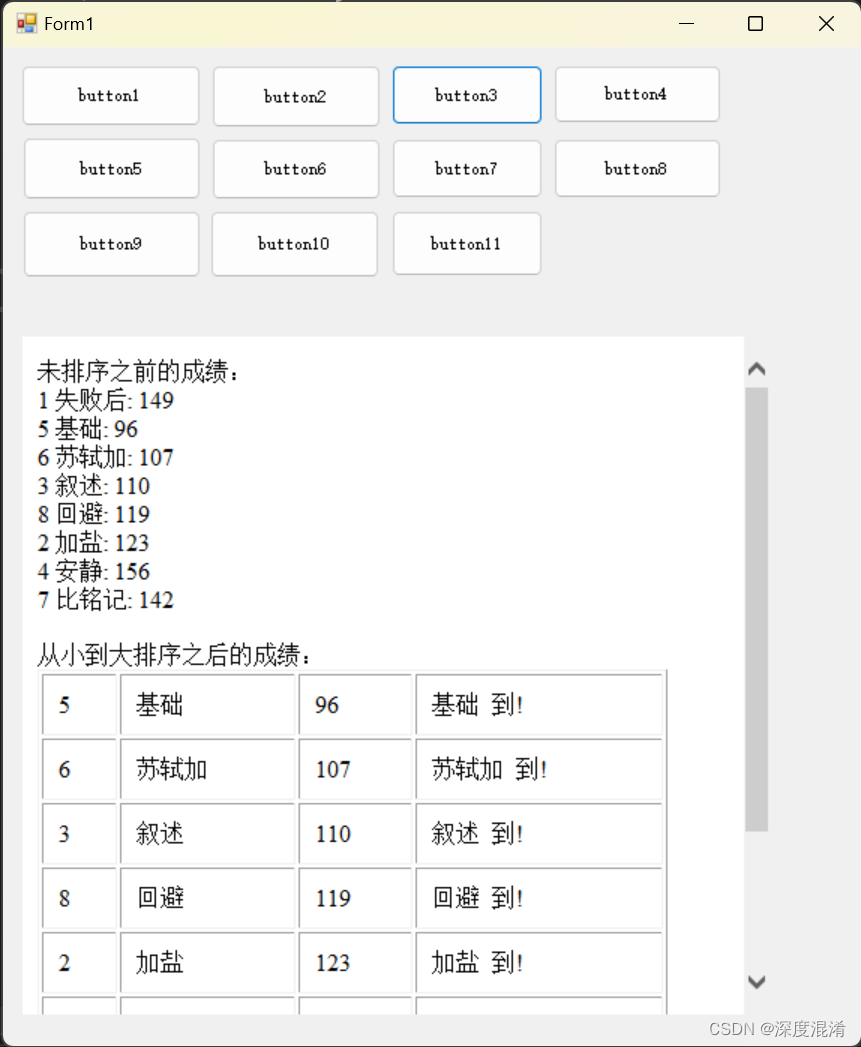

下面的程序你可以确立 分数 与 姓名 之间关系,并排序。

1 文本格式

/// <summary>

/// 同学信息类

/// </summary>

public class Classmate

{

/// <summary>

/// 学号

/// </summary>

public int Id;

/// <summary>

/// 姓名

/// </summary>

public string Name;

/// <summary>

/// 性别

/// </summary>

public string Gender;

/// <summary>

/// 成绩

/// </summary>

public float Score;

/// <summary>

/// 创建一个同学信息

/// </summary>

/// <param name="id"></param>

/// <param name="name"></param>

/// <param name="gender"></param>

/// <param name="score"></param>

public Classmate(int id, string name, string gender, float score)

{

Id = id;

Name = name;

Gender = gender;

Score = score;

}

/// <summary>

/// 同学信息类,除了存储信息,还可以做点什么!

/// </summary>

/// <returns></returns>

public string Dao()

{

return Name + " 到!";

}

}

/// <summary>

/// 记录同学信息的一个数组

/// 第三课是放在 Button3_Click内的第五课需要用到这个数据,

/// 挪到了这里(走廊),公用!

/// </summary>

Classmate[] mates = {

new Classmate( 1, "失败后", "男", 149 ),

new Classmate( 5, "基础", "男",96 ),

new Classmate( 6, "苏轼加", "男",107),

new Classmate( 3, "叙述", "男",110),

new Classmate( 8, "回避", "女",119 ),

new Classmate( 2, "加盐", "女",123 ),

new Classmate( 4, "安静", "女",156 ),

new Classmate( 7, "比铭记", "男",142 ),

};

/// <summary>

/// 《小白学程序》第三课:类、类数组与排序

/// 前面简单的数组,存在一个明显的问题:

/// 排序之后,不知道成绩对应哪个同学?

/// 本节课,新学习一个概念 类class,

/// 类可以存储更多的信息;

/// </summary>

/// <param name="sender"></param>

/// <param name="e"></param>

private void button3_Click(object sender, EventArgs e)

{

int n = 8;

// #1 输出 同学信息:学号,姓名,成绩

StringBuilder sb = new StringBuilder();

sb.AppendLine("未排序之前的成绩:<br>");

for (int i = 0; i < n; i++)

{

// 未使用类(class)之前的原来的学法

//sb.AppendLine(i + ": " + score[i - 1] + "<br>");

sb.AppendLine(mates[i].Id + " " + mates[i].Name + ": " + mates[i].Score + "<br>");

}

sb.AppendLine("<br>");

// #2 排序

for (int i = 0; i < n - 1; i++)

{

for (int j = i + 1; j < n; j++)

{

// 比较类成员的成绩(属性)

if (mates[i].Score > mates[j].Score)

{

// 类成员的交换

Classmate stemp = mates[i];

mates[i] = mates[j];

mates[j] = stemp;

}

}

}

sb.AppendLine("从小到大排序之后的成绩:<br>");

// #3 表格输出

// 前面的数据输出比较简单;这里学习用 表格输出;

// style td 控制表格的内空隙(padding)大小

sb.AppendLine("<style>td { padding:10px; } </style>");

// table 表格;width 宽度;border 表格线

sb.AppendLine("<table width='420' border=1>");

for (int i = 0; i < n; i++)

{

//sb.AppendLine(i + ": " + score[i - 1] + "<br>");

sb.AppendLine("<tr><td>" + mates[i].Id + "</td><td>" + mates[i].Name + "</td><td>" + mates[i].Score + "</td><td>" + mates[i].Dao() + "</td></tr>");

}

sb.AppendLine("</table>");

webBrowser1.DocumentText = sb.ToString();

}

2 代码格式

/// <summary>

/// 同学信息类

/// </summary>

public class Classmate

{/// <summary>/// 学号/// </summary>public int Id;/// <summary>/// 姓名/// </summary>public string Name;/// <summary>/// 性别/// </summary>public string Gender;/// <summary>/// 成绩/// </summary>public float Score;/// <summary>/// 创建一个同学信息/// </summary>/// <param name="id"></param>/// <param name="name"></param>/// <param name="gender"></param>/// <param name="score"></param>public Classmate(int id, string name, string gender, float score){Id = id;Name = name;Gender = gender;Score = score;}/// <summary>/// 同学信息类,除了存储信息,还可以做点什么!/// </summary>/// <returns></returns>public string Dao(){return Name + " 到!";}

}/// <summary>

/// 记录同学信息的一个数组

/// 第三课是放在 Button3_Click内的第五课需要用到这个数据,

/// 挪到了这里(走廊),公用!

/// </summary>

Classmate[] mates = {new Classmate( 1, "失败后", "男", 149 ),new Classmate( 5, "基础", "男",96 ),new Classmate( 6, "苏轼加", "男",107),new Classmate( 3, "叙述", "男",110),new Classmate( 8, "回避", "女",119 ),new Classmate( 2, "加盐", "女",123 ),new Classmate( 4, "安静", "女",156 ),new Classmate( 7, "比铭记", "男",142 ),

};/// <summary>

/// 《小白学程序》第三课:类、类数组与排序

/// 前面简单的数组,存在一个明显的问题:

/// 排序之后,不知道成绩对应哪个同学?

/// 本节课,新学习一个概念 类class,

/// 类可以存储更多的信息;

/// </summary>

/// <param name="sender"></param>

/// <param name="e"></param>

private void button3_Click(object sender, EventArgs e)

{int n = 8;// #1 输出 同学信息:学号,姓名,成绩StringBuilder sb = new StringBuilder();sb.AppendLine("未排序之前的成绩:<br>");for (int i = 0; i < n; i++){// 未使用类(class)之前的原来的学法//sb.AppendLine(i + ": " + score[i - 1] + "<br>");sb.AppendLine(mates[i].Id + " " + mates[i].Name + ": " + mates[i].Score + "<br>");}sb.AppendLine("<br>");// #2 排序for (int i = 0; i < n - 1; i++){for (int j = i + 1; j < n; j++){// 比较类成员的成绩(属性)if (mates[i].Score > mates[j].Score){// 类成员的交换Classmate stemp = mates[i];mates[i] = mates[j];mates[j] = stemp;}}}sb.AppendLine("从小到大排序之后的成绩:<br>");// #3 表格输出// 前面的数据输出比较简单;这里学习用 表格输出;// style td 控制表格的内空隙(padding)大小sb.AppendLine("<style>td { padding:10px; } </style>");// table 表格;width 宽度;border 表格线sb.AppendLine("<table width='420' border=1>");for (int i = 0; i < n; i++){//sb.AppendLine(i + ": " + score[i - 1] + "<br>");sb.AppendLine("<tr><td>" + mates[i].Id + "</td><td>" + mates[i].Name + "</td><td>" + mates[i].Score + "</td><td>" + mates[i].Dao() + "</td></tr>");}sb.AppendLine("</table>");webBrowser1.DocumentText = sb.ToString();

}

3 计算结果