云主机建网站软件用腾讯云做淘宝客网站视频下载

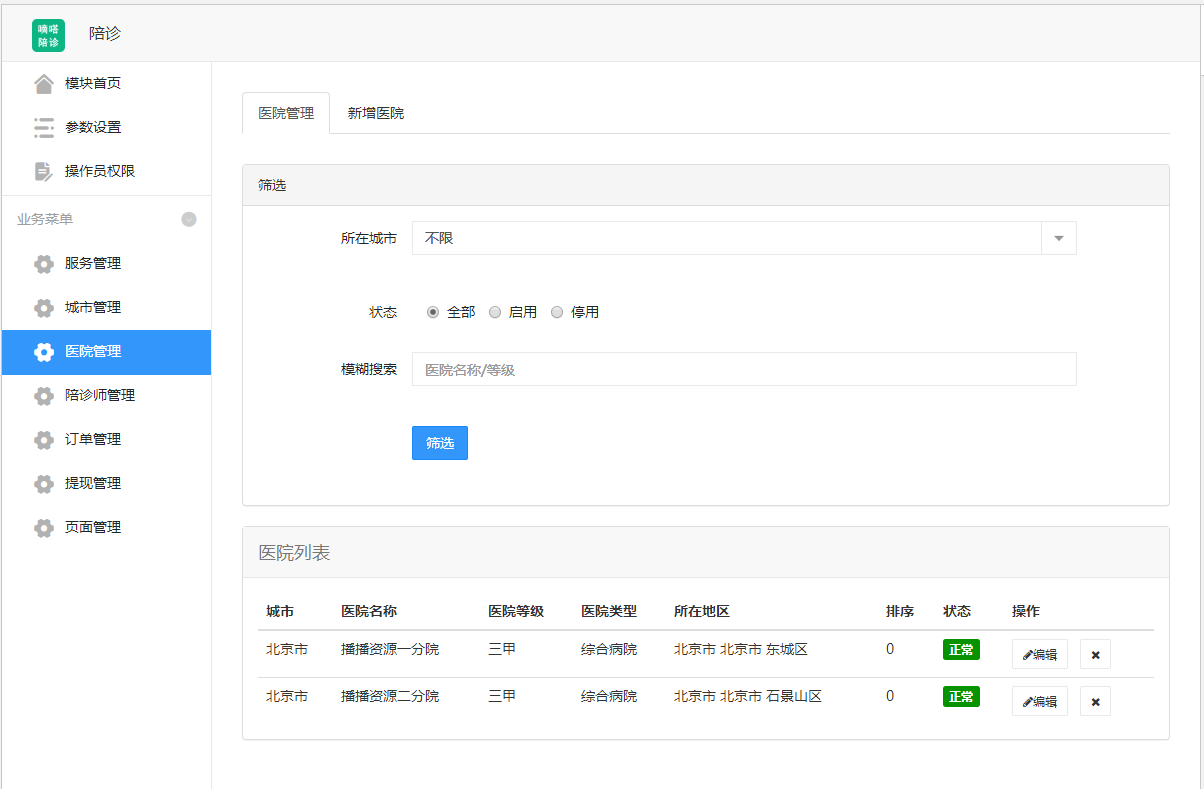

嘀嗒陪诊小程序功能相对简单,后台也简捷,如果只是做个陪诊服务的小程序也基本能满足了,整体测试了下海参崴发现BUG,小程序端也能正常为使用,唯一用户授权接口是老的。

应用背景:人口老龄化少子化,医疗资源紧张,部分地区看病难,独生子女无暇照顾父母,中高端人群需要更好的服务,陪诊行业爆发。

应用门槛:几乎无门槛。由于陪诊并不涉及医疗,其服务内容本质属于家政、跑腿和代办业务。目前尚无相关规定需要特别医疗等资质,小程序上线仅只需家政类目即可(目前无需任何前置材料和资质)。

应用适合:A.正在兼职或全职进行陪诊服务的个人,通过小程序对外提供服务,可瞬间建立信任度和品牌形象,并通过小程序发展壮大自己的陪诊团队。

B.涉足陪诊服务的家政公司,通过小程序对外统一接单,并让员工入驻接单,实现对员工的统一管理和订单调度。

C.打算在陪诊领域/养老领域创业的个人或公司发展城市代理,让各城市的专业服务团队入驻,打造陪诊平台品牌。

盈利方式

1.直接从事陪诊服务,利用应用扩大订单渠道和用户群体,通过分佣扩大团队。

2.邀请或培训城市中的陪诊师入驻,统一获单,抽取提成。

3.发展城市代理,通过收费或提成,向各城市陪诊服务公司/个人持续获得收益。

就医相关陪护服务升级是未来发展趋势,嘀嗒陪诊是一个可以长期深耕持续运营的项目,并可借此切入拓展衔接养老、护理等领域

———————————————————————————————–

安装测试环境:Nginx 1.20+PHP7.2+MySQL 5.6

安装说明:上传压缩包至网站微擎框架addons目录,解压后网站目录,后台应用安装后新建小程序平台打开使用