php网站伪静态企业邮箱的使用方法

ls 查看文件资源,ls [选项] [路径]

ls

ls [单个选项]

ls [组合选项],选项的组合与顺序无关

ls --help 查看更多命令参数

clear 清屏

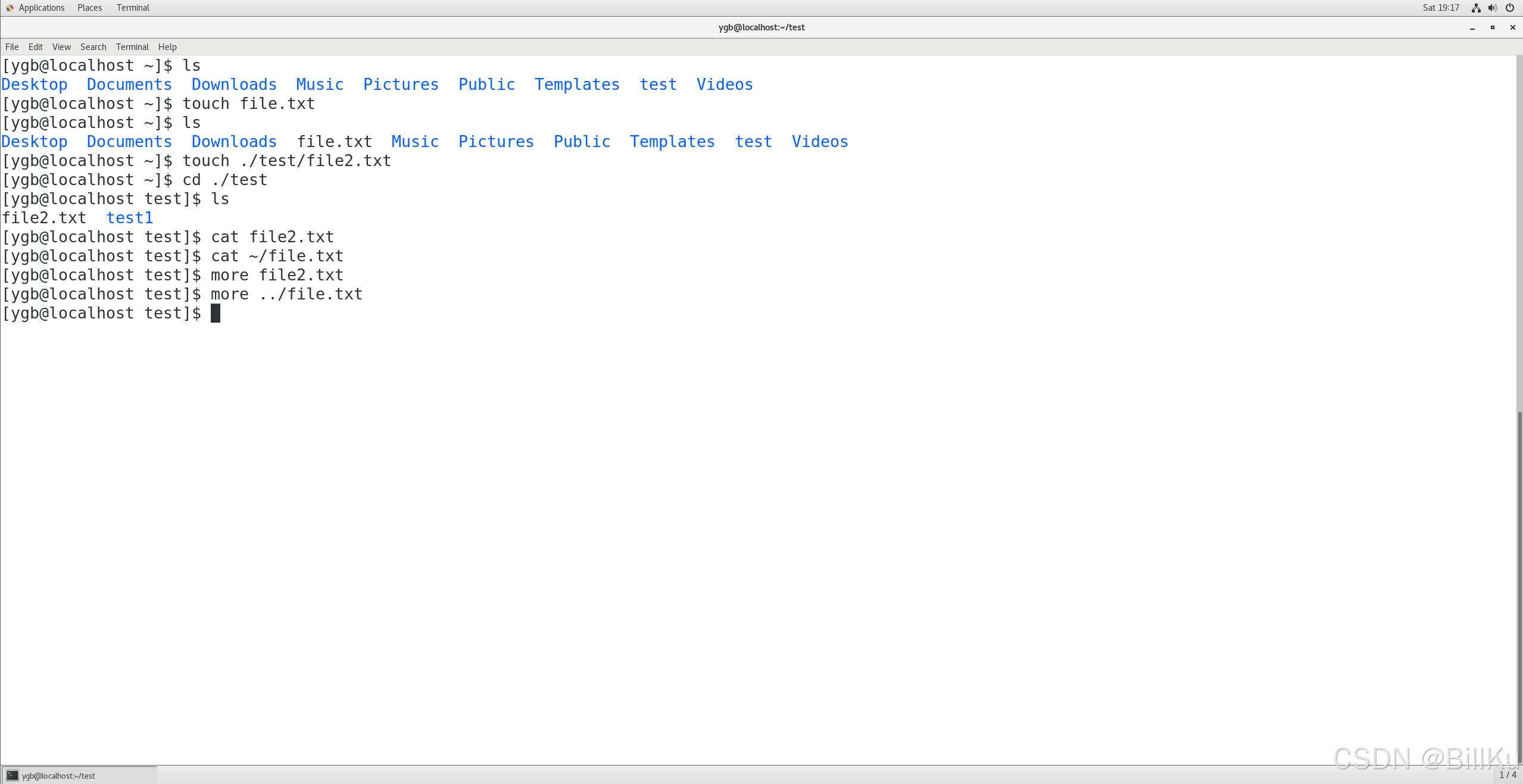

cd 更换工作目录,cd [路径]

cd [特殊路径符]

. 表示当前目录

.. 表示上一级目录

~ 表示HOME目录

pwd 查看当前工作目录

mkdir 创建目录,mkdir [选项] 路径

rmdir 删除空目录,rmdir 路径

touch 创建文件,touch 路径

cat 查看文件,cat 路径

more 查看文件,more 路径

cp 复制文件、目录,cp [-r] 源路径 目标路径

mv 移动文件、目录,mv 源路径 目标路径

如果目标路径不存在,则是重命名

rm 删除文件、目录,rm [-r -f] 路径1 路径2 路径3 …… 路径n

su 更换用户,su - 用户

which 查找命令的程序文件,which 命令

find 查找文件,find 起始路径 -name "查找内容"

grep 从文件中通过关键字过滤文件行,grep [-n] 关键字 路径

grep 从文件中通过关键字过滤文件行,grep [-n] 关键字 路径

wc 文件统计,wc [-c -m -l -w] 路径

使用管道符 | ,统计目标目录中的文件数

使用管道符 | ,统计目标文件内容中有多少行包含关键字 Local

echo 在命令行内输出指定内容,echo 内容

反引号 ``,反引号包裹的内容会被作为命令执行

重定向符 >,覆盖写入到符号右侧指定的文件中

重定向符 >>,追加写入到符号右侧指定的文件中

tail 查看文件尾部内容,并且可以持续跟踪,tail [-f -num] 路径

持续跟踪

ifconfig 查看ip

shutdown -h now 立马关机