做的比较好的电商网站企业logo标志设计公司

目录

步骤

一、制作衣柜顶部

二、制作衣柜门板

三、制作衣柜底部

四、制作柜子腿部

五、制作柜子底板

步骤

一、制作衣柜顶部

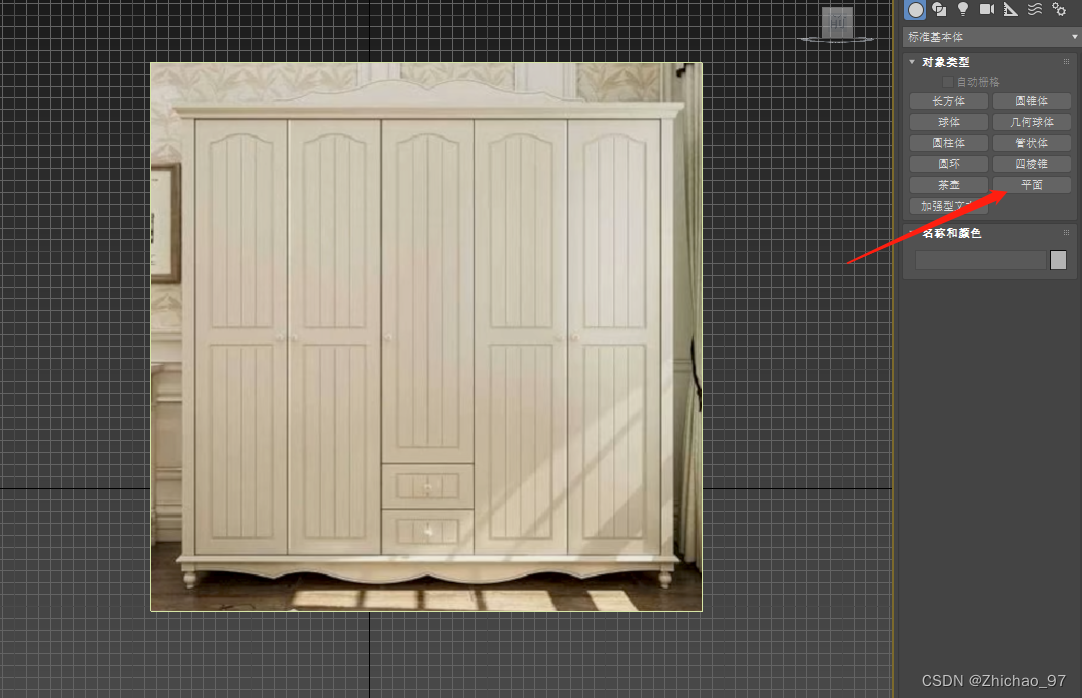

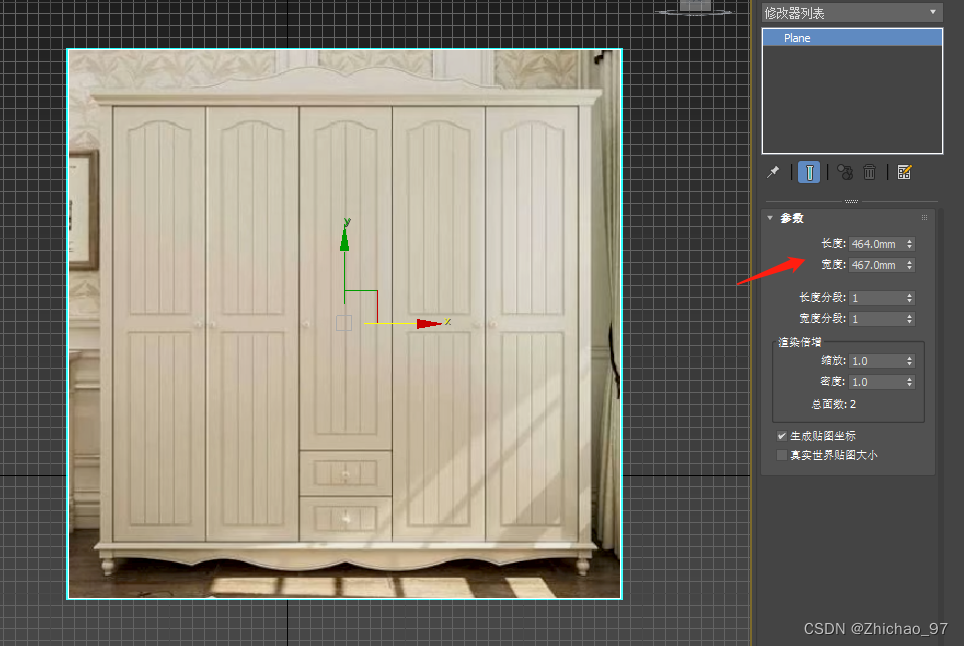

1. 首先创建一个平面,然后将图片素材拖入平面

2. 平面大小和图片尺寸比例保持一致

3. 单机鼠标右键,选择对象属性

勾选“冻结”选项,取消勾选“以灰色显示冻结对象”

此时这个平面就不会再被选择了

4. 下面我们开始制作衣柜的顶部

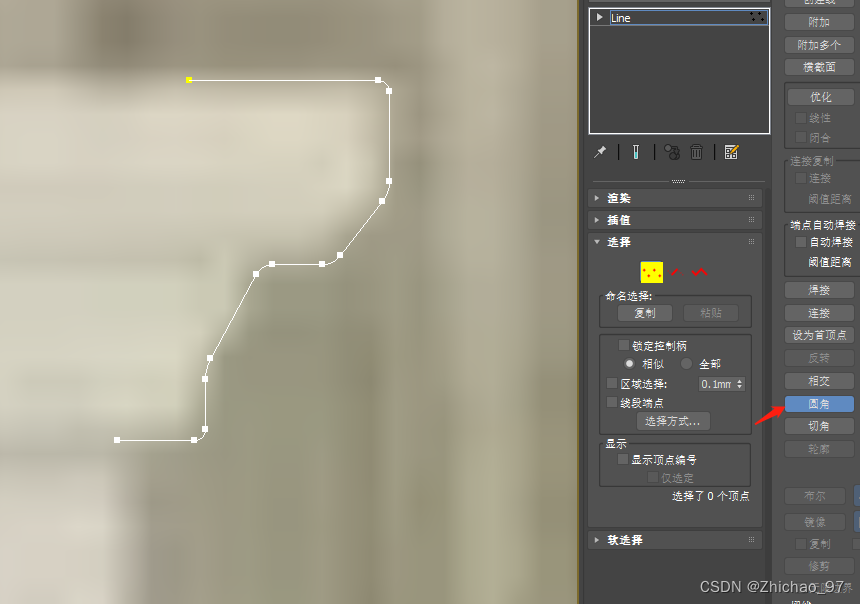

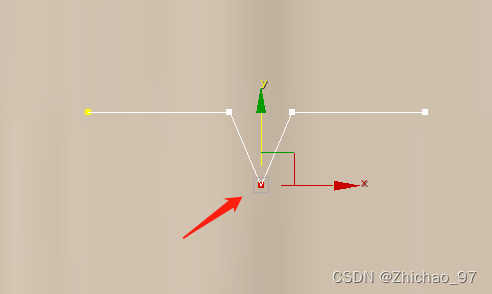

首先创建如下样条线

选中如下顶点

圆角

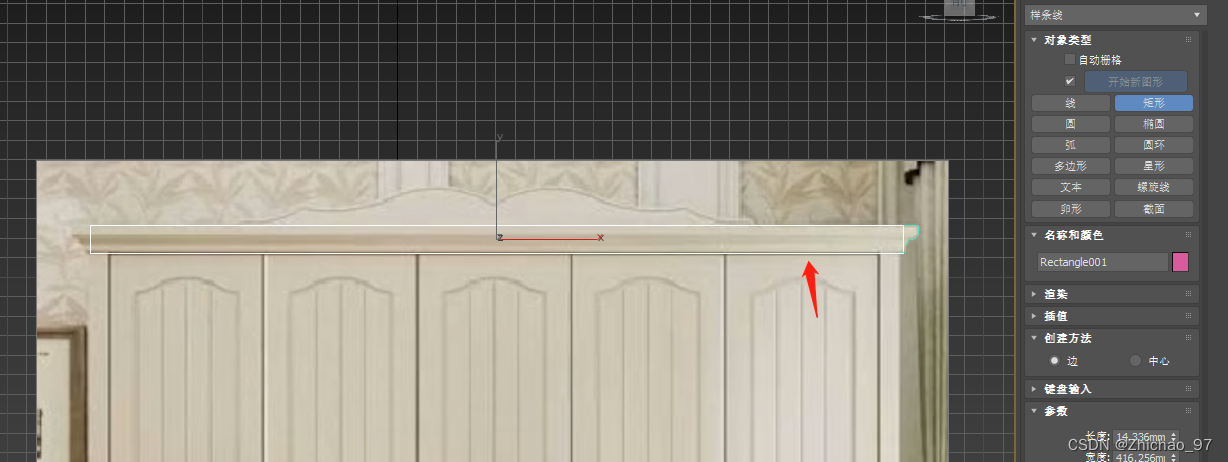

创建一个矩形

增加矩形长度

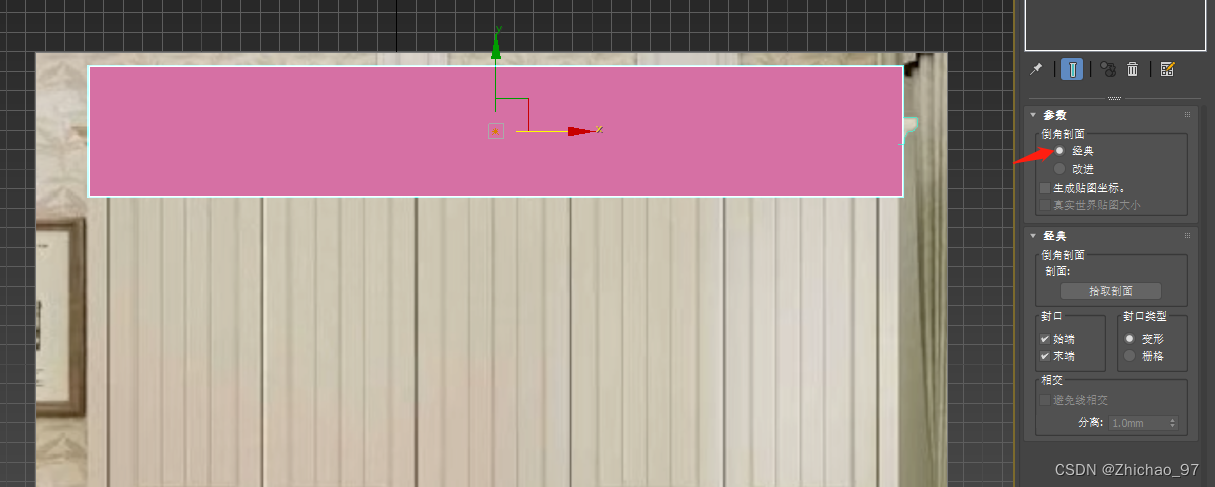

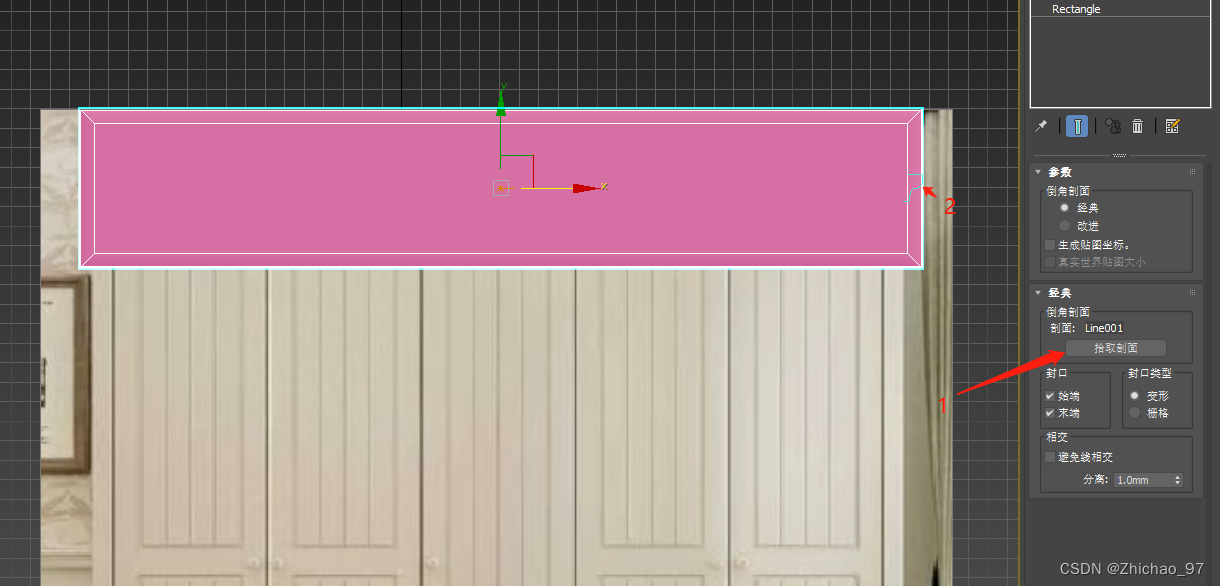

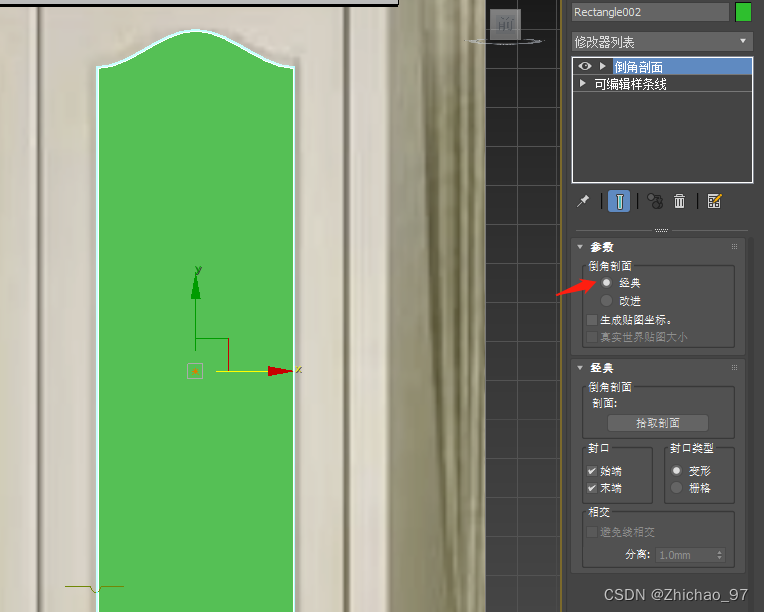

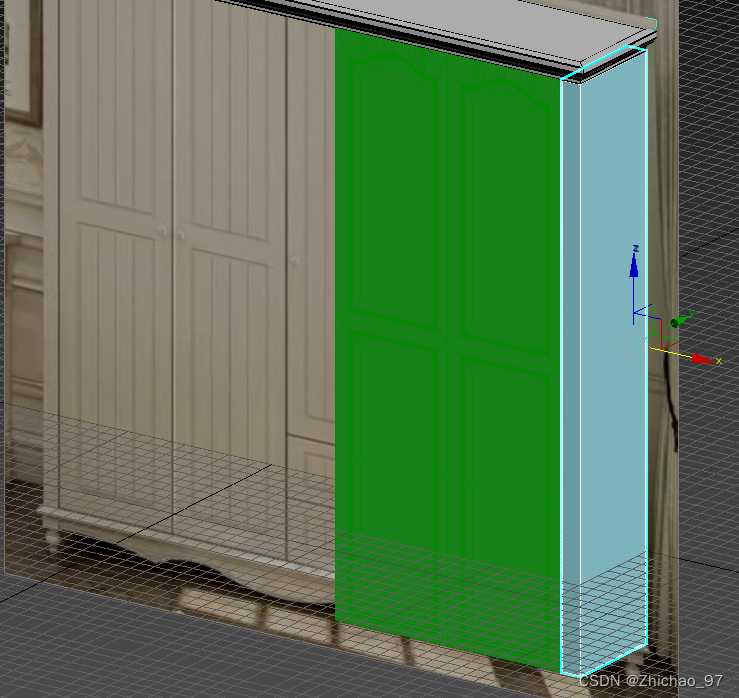

对矩形使用倒角剖面命令

对矩形使用倒角剖面命令

选择经典

点击“拾取剖面”按钮,然年再点击样条线

绕x轴顺时针旋转90°

可以看到此时衣柜的顶部就制作完毕了。

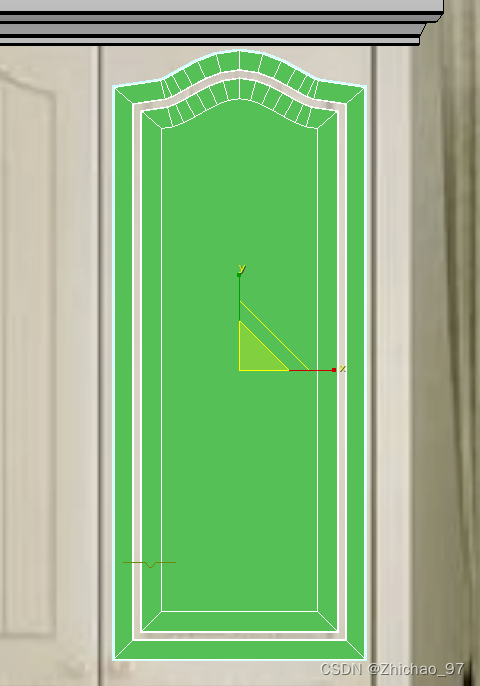

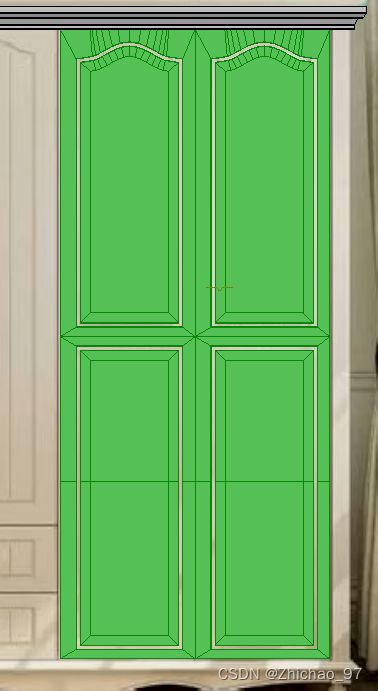

二、制作衣柜门板

1. 先绘制一段样条线

通过2.5维捕捉使得点对齐

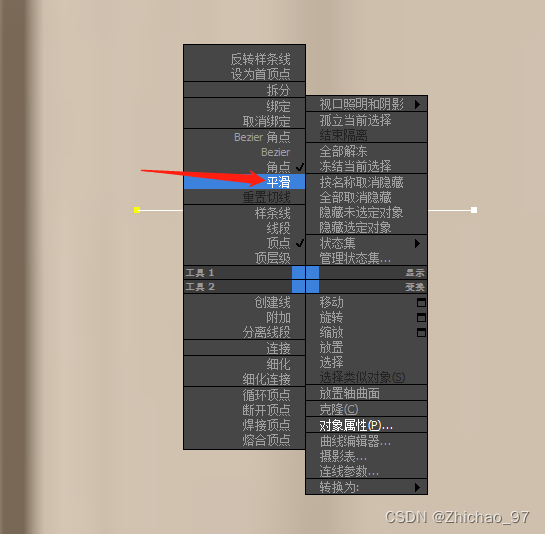

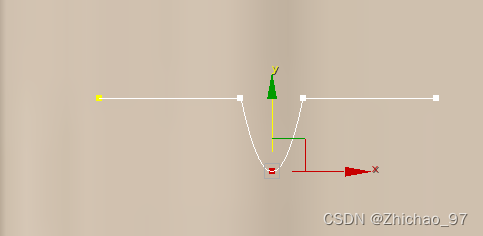

对如下点进行平滑

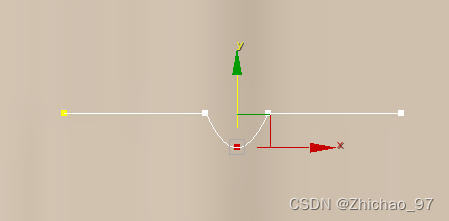

沿y轴向上移动一点距离

2. 绘制一个矩形样条线

转换为可编辑样条线后,选择如下线段

点击“拆分”按钮,使该样条线被拆分成等长的两段

将点向上移动

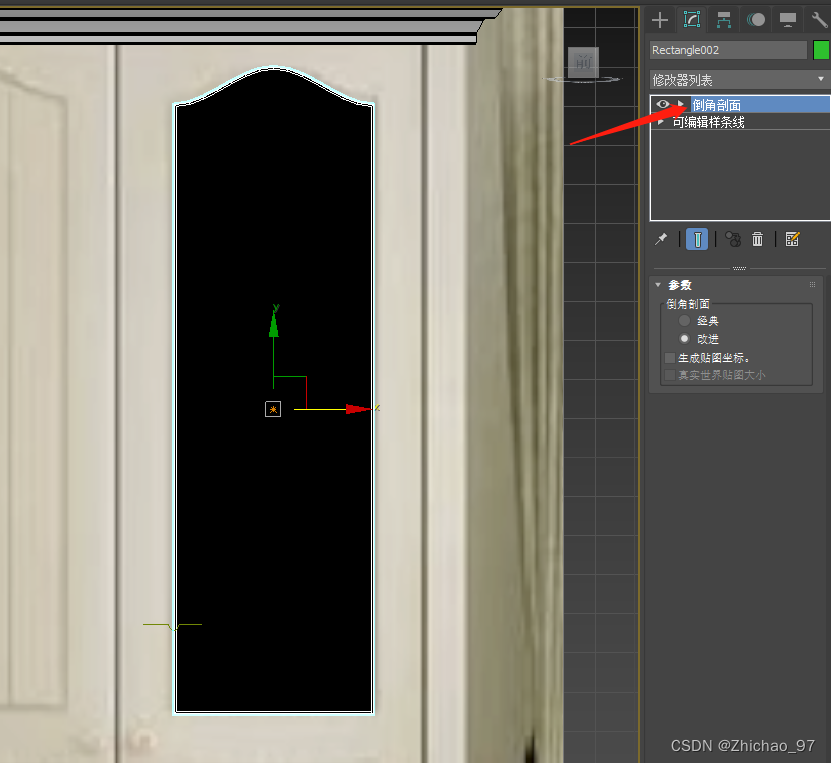

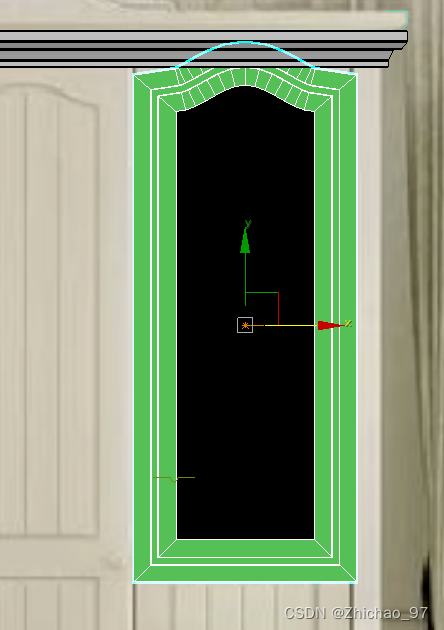

3. 对这一圈样条线进行倒角剖面

选择经典

点击“拾取剖面”按钮,然后选择如下样条线

取消勾选封口设置中的始端和末端

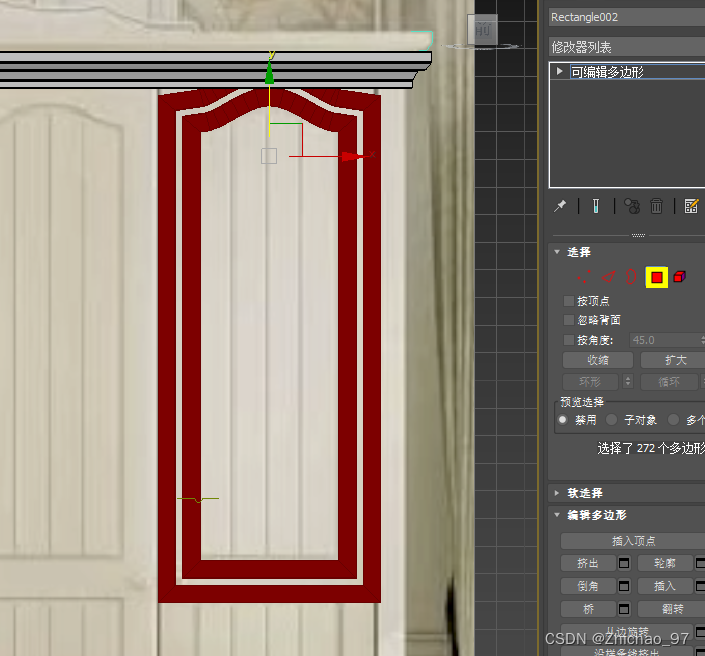

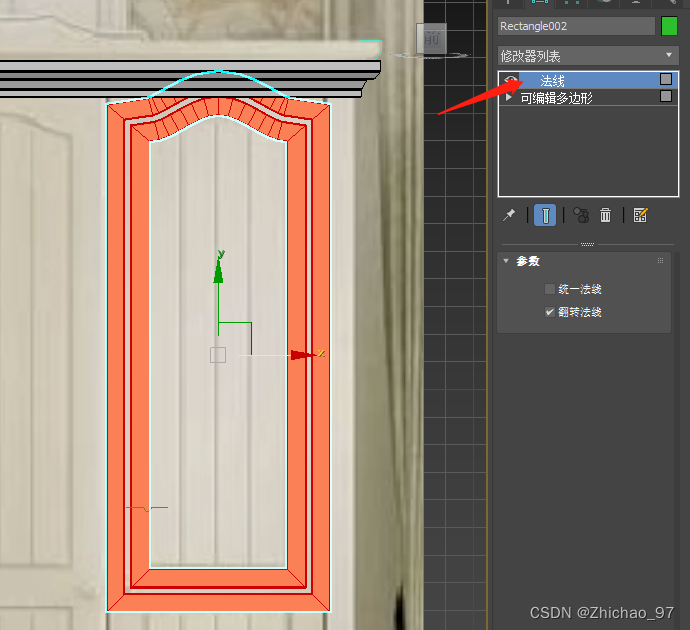

4. 转换为可编辑多边形后,选中所有的面

在修改器列表中添加法线命令

封口

调整缩放

调整缩放

选中顶部边

对齐到顶部

移动左右两边

移动左右两边

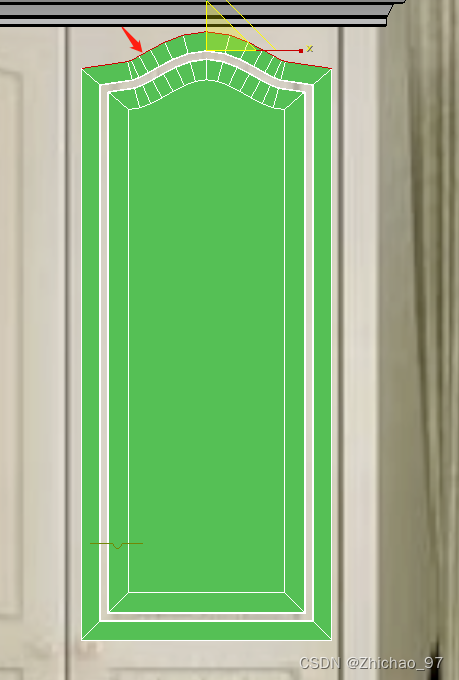

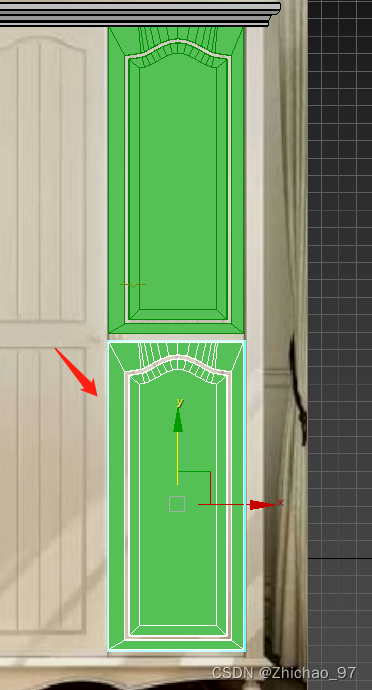

5. 复制一份

6. 使用堆对称命令,然后选择镜像轴为Y轴,勾选翻转

对齐

转换为可编辑多边形后,移动底部点

将两个元素附加为一个整体

复制一份

7. 新建一个长方体作为衣柜边缘

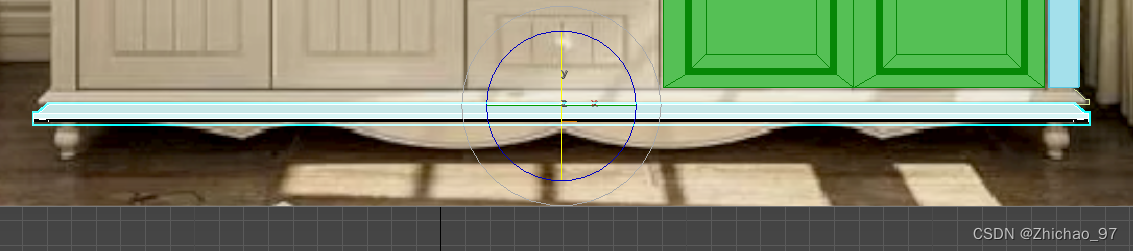

三、制作衣柜底部

1. 创建如下样条线

2. 再绘制一个矩形样条线

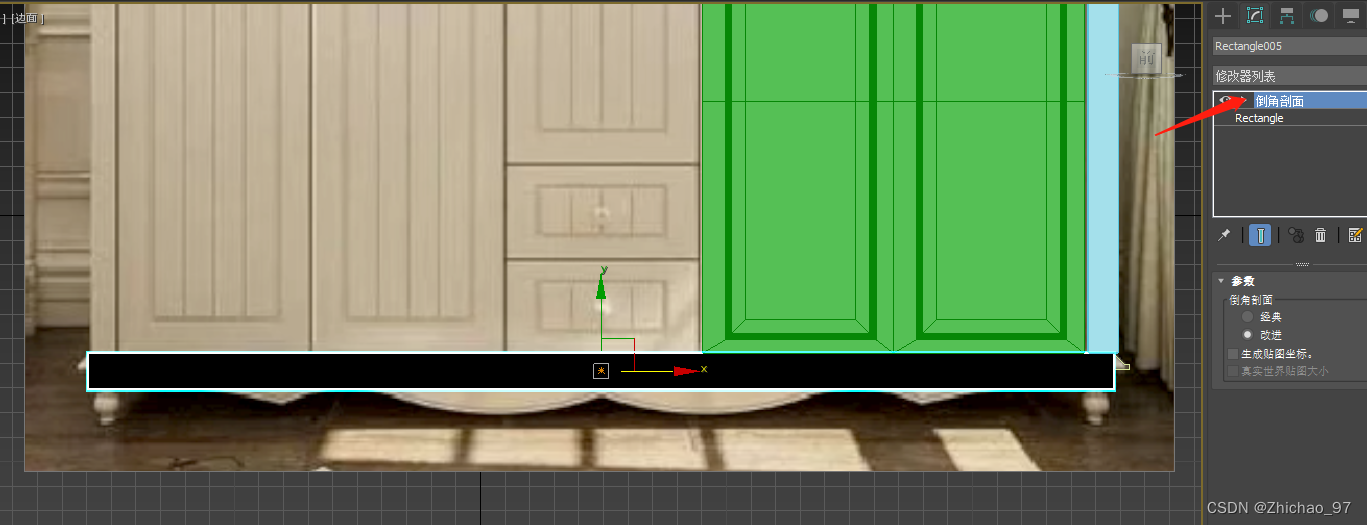

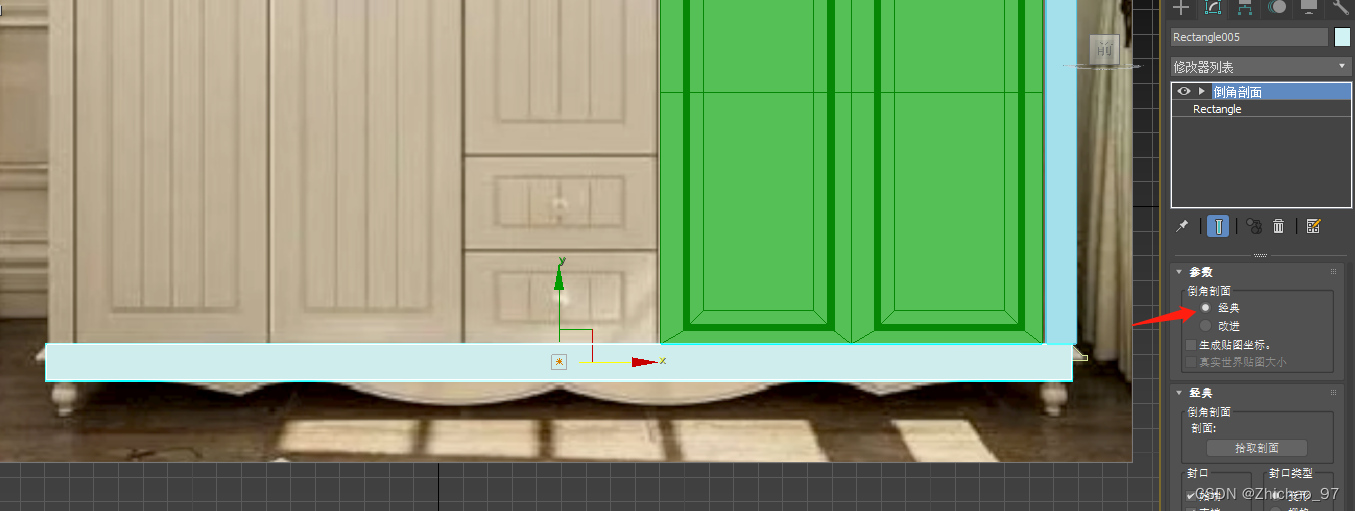

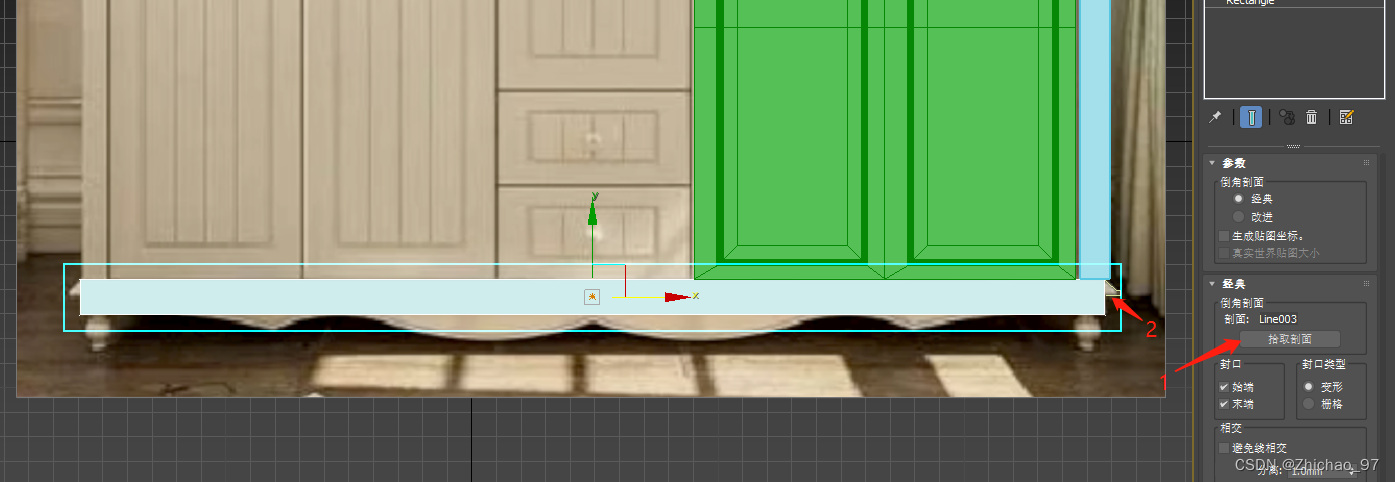

3. 再修改器列表中选择倒角剖面

选择经典

点击“拾取剖面”,然后点击一开始创建的样条线

点击“拾取剖面”,然后点击一开始创建的样条线

沿x轴旋转90°

调整好大小和位置

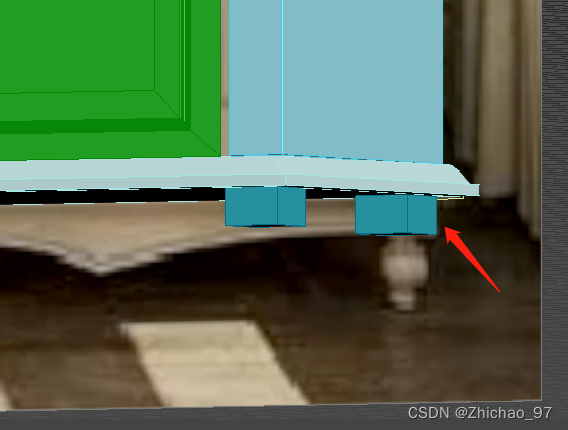

四、制作柜子腿部

1. 首先创建两个长方体

2. 添加如下样条线

将如下两个点转换为平滑点

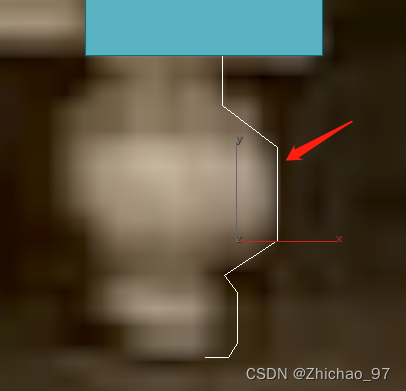

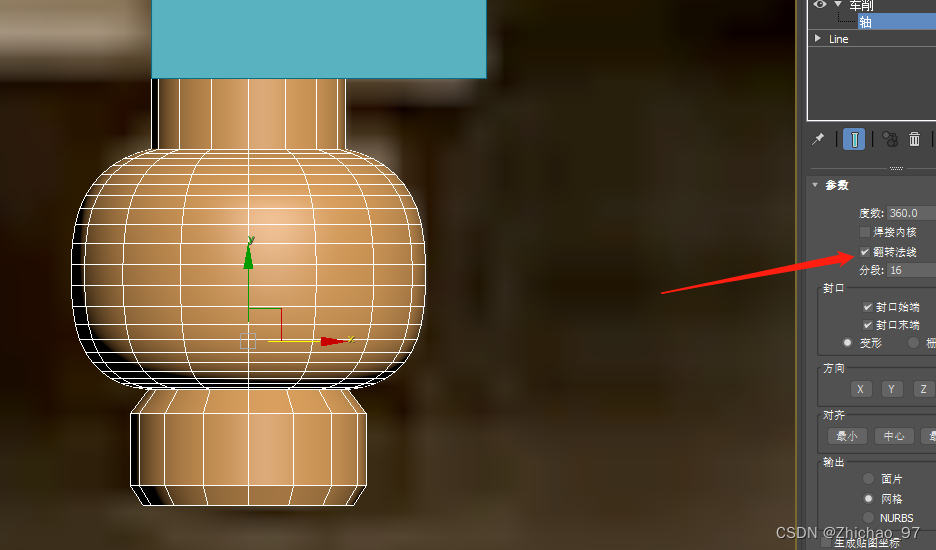

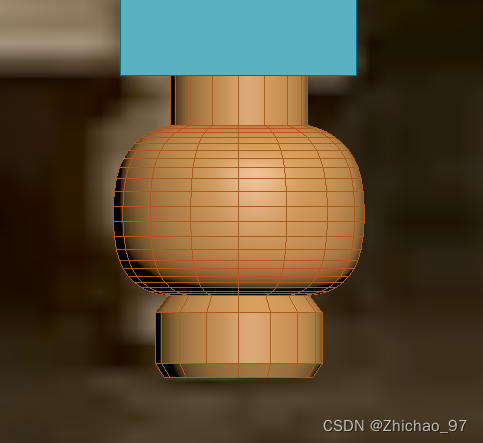

3. 再修改器列表中选择车削命令

选择“轴”层级

选择“轴”层级

向左移动x轴

勾选“翻转法线”

移至中间

移至中间

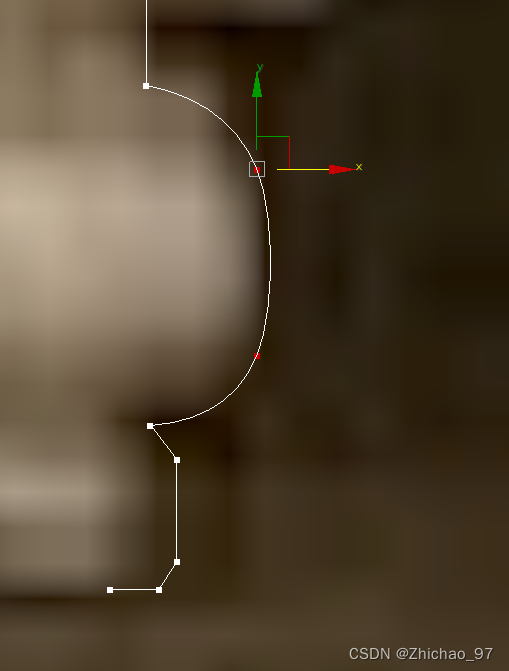

五、制作柜子底板

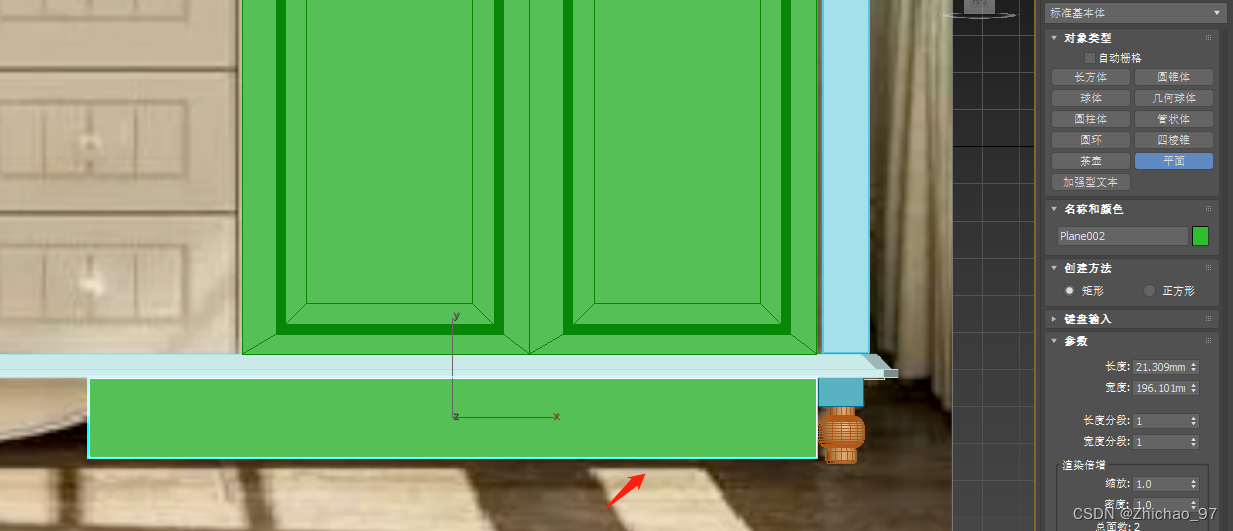

1. 创建一个平面

alt+使其半透明

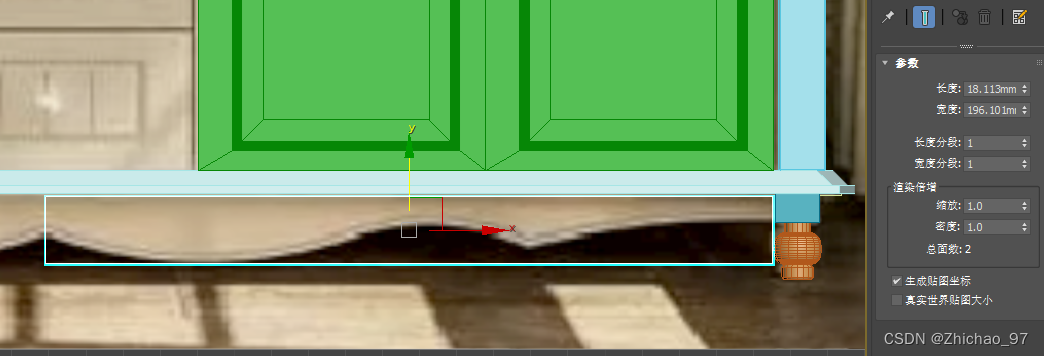

调整平面长度

增加宽度分段数

增加宽度分段数

调整点的位置

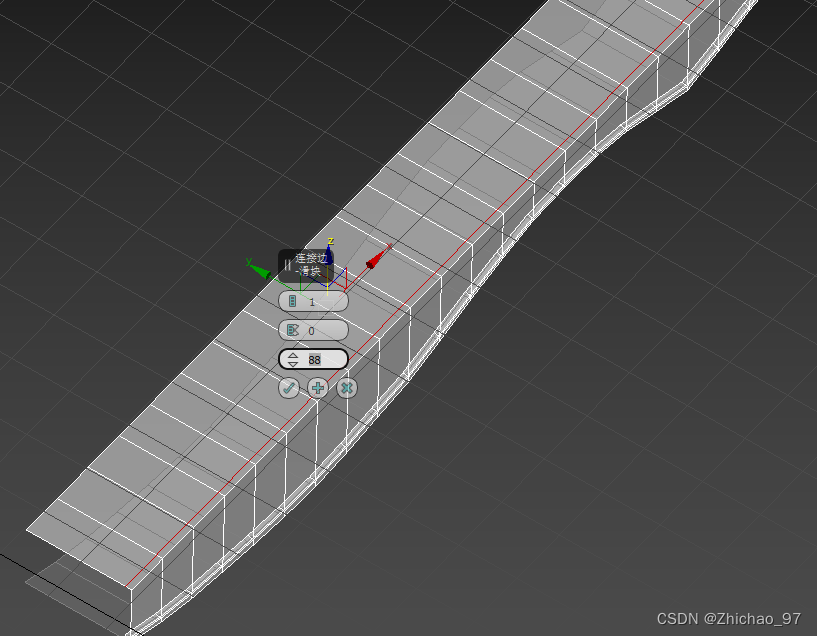

选择上面所有的边线

按shift键沿y轴拖拽出一定长度

同样的,对底边也拖拽出一个长度

同样的,对底边也拖拽出一个长度

选中如下边线

点击“连接”

点击“挤出”

点击“挤出”

连接底部和顶部

勾选“使用NURMS细分”

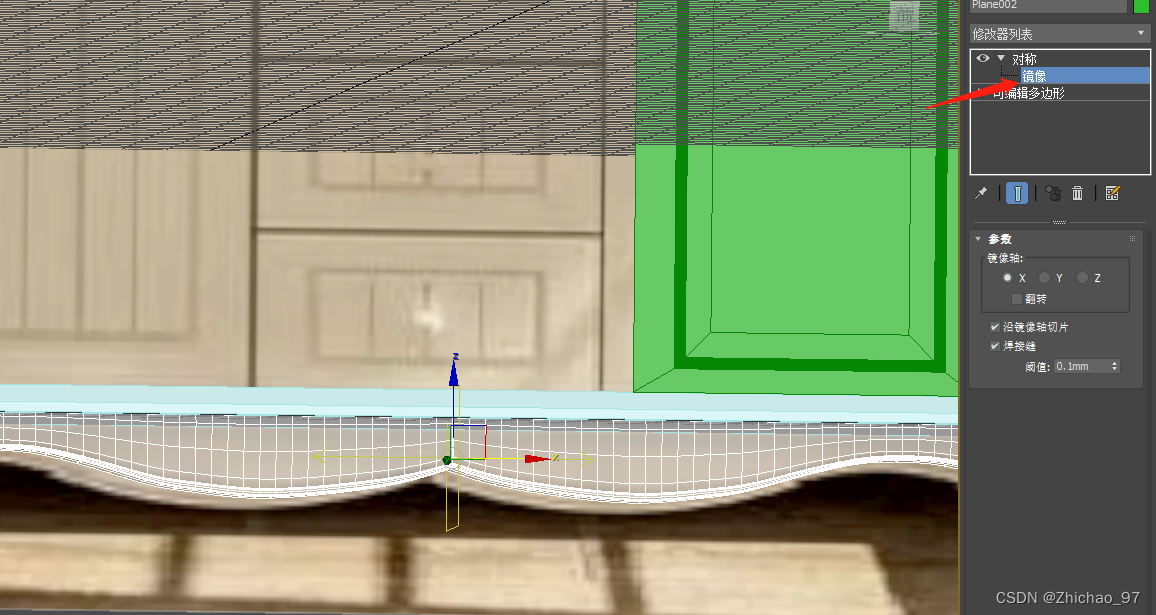

在修改器列表中选择对称命令

选择镜像层,然后向左移动对称的形体,再转换为可编辑多边形