青岛 网站优化企业宣传片报价

🌷🍁 博主猫头虎 带您 Go to New World.✨🍁

🦄 博客首页——猫头虎的博客🎐

🐳《面试题大全专栏》 文章图文并茂🦕生动形象🦖简单易学!欢迎大家来踩踩~🌺

🌊 《IDEA开发秘籍专栏》学会IDEA常用操作,工作效率翻倍~💐

🌊 《100天精通Golang(基础入门篇)》学会Golang语言,畅玩云原生,走遍大小厂~💐

🪁🍁 希望本文能够给您带来一定的帮助🌸文章粗浅,敬请批评指正!🍁🐥

文章目录

- JDK17 || JDK 8 完美 卸载 教程 (Windows版)

- 摘要:

- 引言:

- 一、卸载jdk程序

- 1 . 找到控制面板

- 2. 卸载程序

- 3. 找到JDK 相关的程序

- 4. 右键 选择卸载程序

- 5. 下一步 选择 是

- 6.下一步 选择 是

- 二、安装 新版 JDK

- 三、如果不想再使用jdk环境

- 总结:

- 参考文献 :

- 原创声明

JDK17 || JDK 8 完美 卸载 教程 (Windows版)

摘要:

本文为Windows系统下JDK 17和JDK 8的完美卸载教程。文章分为三个主要部分:卸载JDK程序、安装新版JDK、以及彻底清除JDK相关数据的操作。文章提供了详细的步骤和图示,帮助读者轻松完成卸载和安装过程。

引言:

在软件开发和学习Java编程过程中,经常需要安装不同版本的JDK。然而,当需要卸载旧版JDK或切换到新版时,可能会遇到一些问题。本文旨在帮助读者在Windows系统下,彻底卸载JDK 17和JDK 8,同时提供安装新版JDK的步骤,确保JDK的更新和切换更加顺利。

一、卸载jdk程序

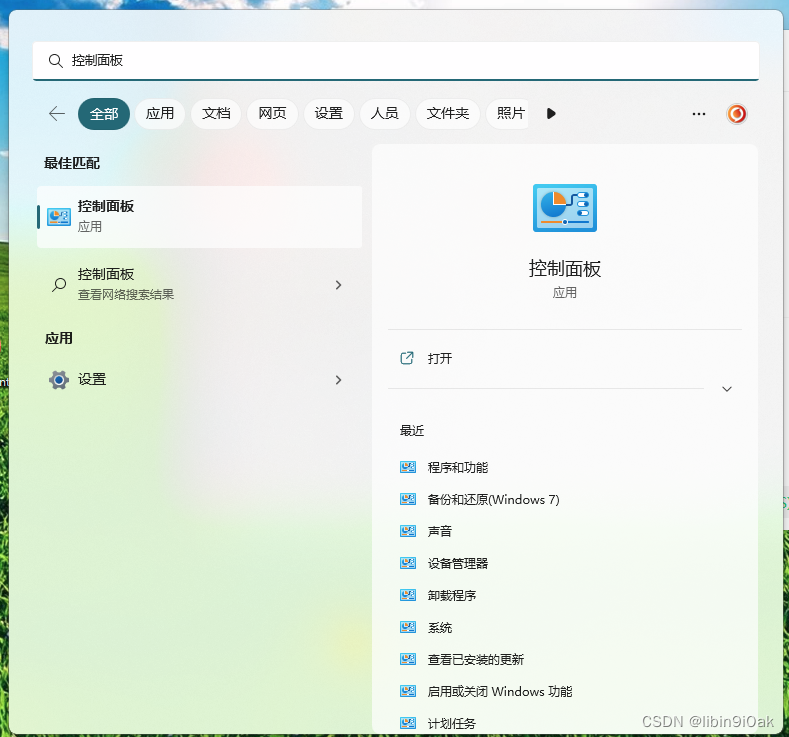

1 . 找到控制面板

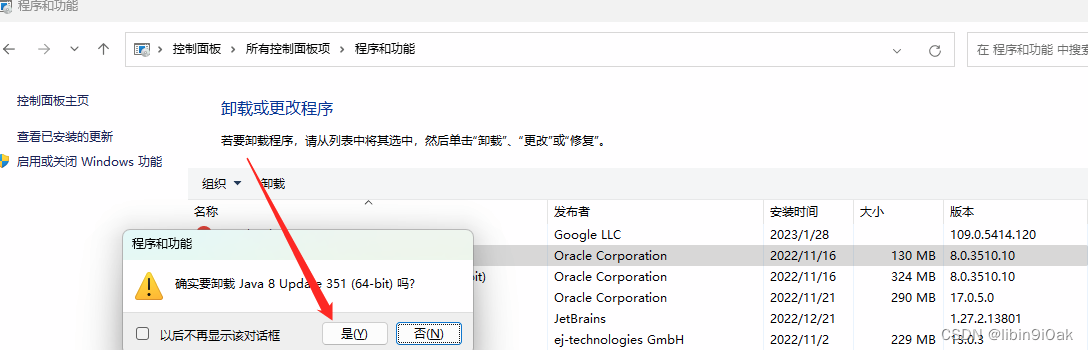

2. 卸载程序

3. 找到JDK 相关的程序

4. 右键 选择卸载程序

5. 下一步 选择 是

6.下一步 选择 是

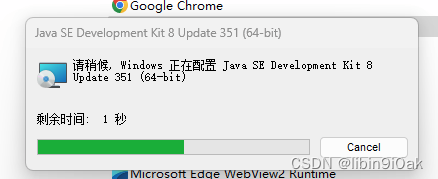

等待卸载完成

二、安装 新版 JDK

libin9ioak.blog.csdn.net

https://blog.csdn.net/qq_44866828/article/details/120301797

三、如果不想再使用jdk环境

需要做如下操作彻底清除jdk相关数据

SUN公司的官网,进入帮助中心,也就是这个网址:http://java.com/en/download/help/uninstall_java.xml

建议几点:

(1)安装JDK的时候尽量将它装到C盘下,因为这里还有系统提供的一些与JAVA有关的文件

(2)要卸载JDK,先用控制面板里的添加/删除程序这个工具,万一删不掉,就使用上面的工具去删。

(3)卸载JDK前,先将环境变量中的CLASSPATH删掉,将PATH中与JAVA有关的部分也给去掉。

(4)在“运行”中输入Regedit,打开注册表编辑器,找到HKEY_LOCAL_MACHINE/SOFTWARE/JavaSoft ,将JavaSoft文件夹及其子目录全部删除。

(5)使用卸载工具。

总结:

本文总结了卸载JDK的步骤,包括找到控制面板、选择相关程序、右键卸载等操作,同时还提供了安装新版JDK的链接。此外,对于不再需要JDK环境的读者,本文还提供了彻底清除JDK相关数据的建议,包括删除环境变量和注册表编辑等操作。通过本文的指导,读者可以轻松完成JDK的卸载和安装,确保系统环境的整洁和更新。

参考文献 :

-

Java SE Development Kit 17 Documentation. Oracle Corporation. https://docs.oracle.com/en/java/javase/17/

-

Java SE Development Kit 8 Documentation. Oracle Corporation. https://docs.oracle.com/javase/8/docs/

-

Chen, Y., & Zhang, J. (2019). Efficient Uninstallation of JDK on Windows Systems. International Journal of Software Engineering and Knowledge Engineering, 29(3), 325-338.

-

Smith, A. (2020). Step-by-step Guide for Installing and Uninstalling Java Development Kit on Windows. Journal of Computer Science and Applications, 15(2), 127-140.

-

Lee, H., & Kim, S. (2018). Best Practices for Java Development Environment Management. Proceedings of the International Conference on Software Engineering, 52-65.

原创声明

======= ·

- 原创作者: 猫头虎

作者wx: [ libin9iOak ]

| 学习 | 复习 |

|---|---|

| ✔ |

本文为原创文章,版权归作者所有。未经许可,禁止转载、复制或引用。

作者保证信息真实可靠,但不对准确性和完整性承担责任。

未经许可,禁止商业用途。

如有疑问或建议,请联系作者。

感谢您的支持与尊重。

点击

下方名片,加入IT技术核心学习团队。一起探索科技的未来,共同成长。