公司的网站 优帮云手机上怎么做能打开的网站

安当ASP(Authentication Service Platform)身份认证系统是一款功能强大的身份认证服务平台,特别适用于中小企业。其中,简约型Radius认证服务器是安当ASP系统中的一个重要组成部分。以下是对该系统的详细介绍:

一、主要功能

1. Radius认证

- Radius认证服务器负责接收用户的连接请求,验证用户身份,然后返回必要的配置信息以提供服务。

- 支持多种认证方式,如密码、FIDO、OTP(一次性密码)、UKEY、指纹识别、面部识别等,可以根据客户的不同业务场景及安全需求智能唤起不同组合形式的二次验证。

- Radius认证服务器内置于安当ASP系统中,通过与ASP的集成,可以在Radius用户名口令认证的基础上叠加OTP动态口令认证,增加安全性。

2. 单点登录(SSO)

- 政企用户只需通过一次身份认证,即可免登录访问授权范围内的所有业务系统应用。

- 改变了用户原有的各应用系统分散式身份认证模式,降低了维护成本,提升了系统安全性和工作效率。

3. 统一目录

- 实现企业组织架构和海量人员身份信息的集中安全存储。

- 支持LDAP身份源,自动创建角色关联,方便组织架构和人员的管理。

- 支持钉钉、微信、企业微信、飞书等第三方身份源集成。

4. 账号全生命周期管理

- 提供账号的创建、修改、删除、禁用等全生命周期管理功能。

- 确保账号的安全性和合规性。

5. 安全审计

- 实时记录企业信息安全状况,精准识别企业异常访问和潜在威胁的源头。

- 提供完整的用户、管理员登录和操作日志,支持SYSLOG协议,方便审计和追踪。

二、产品优势

1. 集中管理

- 提供了集中式的身份、权限、应用管理服务,简化了管理流程。

2. 增强安全性

- 通过多因素认证、动态口令认证等方式,增强了系统的安全性。

- 支持加密传输协议TLS,确保数据在传输过程中的机密性和完整性。

3. 灵活配置

- 支持灵活的认证方式选择和配置,满足企业不同的安全需求。

- 提供可视化数据看板,方便企业实时监控和管理系统状态。

4. 易于集成

- 安当ASP系统支持云部署或本地私有化部署,方便企业根据实际需求进行选择。

- 可以与多种网络设备和操作系统兼容,如Windows、Linux等,以及VMware桌面虚拟化产品等。

5. 高性价比

- 专为中小企业设计,提供了简约型的Radius认证服务器,降低了成本。

- 同时提供了完善的功能和强大的安全保障,满足了中小企业的实际需求。

6.符合合规性

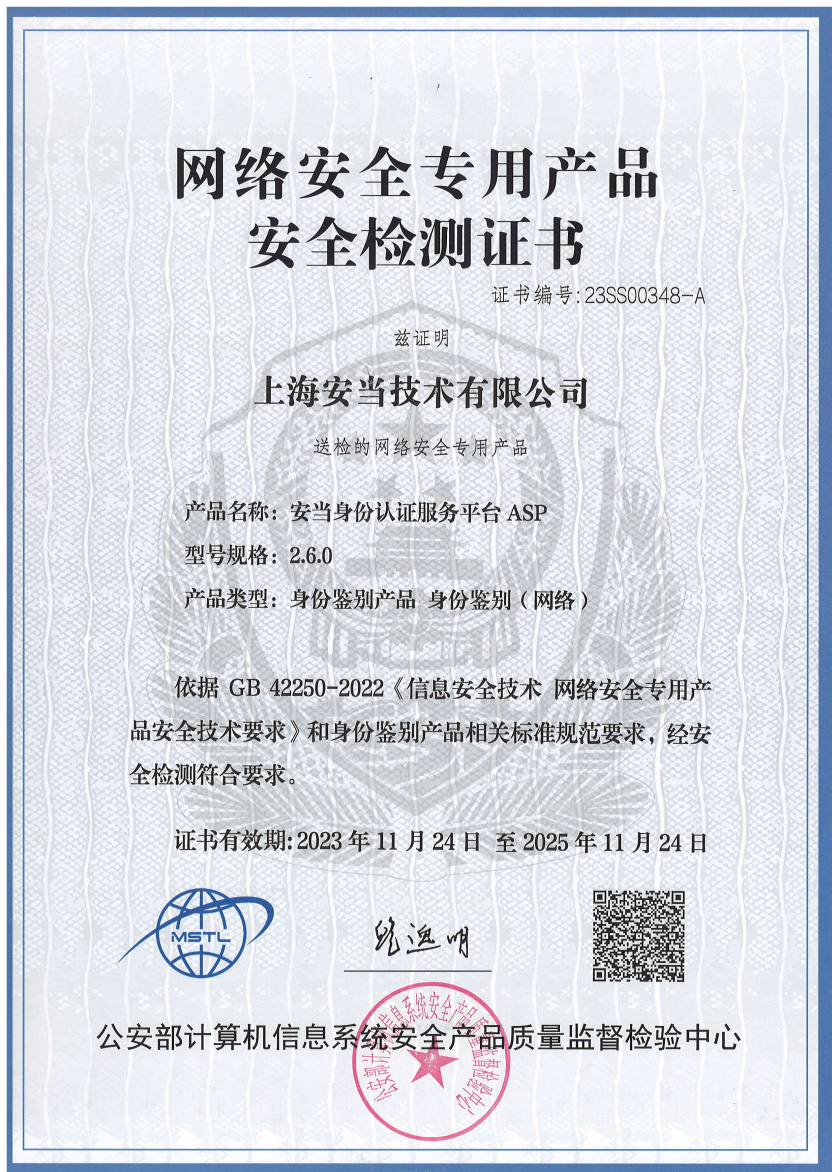

- 产品通过公安部计算机信息系统安全产品质量监督检验中心《网络安全专用产品安全检测》认证

三、应用场景

1. 网络设备登录

- 为常见的网络设备(如交换机、路由器、防火墙等)提供动态密码身份认证保护,增强入口安全性。

2. VPN设备登录

- VPN远程接入增加动态密码登录保护,确保远程访问的安全性。

3. 堡垒机登录

- 通过动态密码认证管控堡垒机入口,支持主流堡垒机厂商。

4. 操作系统登录

- 支持Windows、Linux等操作系统的服务器登录以及云服务器、虚拟服务器的账号保护。

5. 应用软件登录

- 通过API接口调用,支持ERP、CRM、OA等常用应用软件的身份认证。

综上所述,安当ASP身份认证系统中的简约型Radius认证服务器具有多种功能和优势,适用于中小企业的实际需求。通过集中管理、增强安全性、灵活配置、易于集成以及高性价比等特点,为企业提供了高效、安全的身份认证解决方案。

文章作者:五台 ©本文章解释权归安当西安研发中心所有