杭州网站seo推广浙江网商银行

打包app时,经常会用到ios证书,但很多人都苦于没有苹果电脑,即使有苹果电脑的,也会觉得苹果电脑操作也很麻烦,这里记录一下,用香蕉云编,申请证书及描述文件的过程。

香蕉云编的地址:https://www.yunedit.com/update/ioszhengshu/list

值得注意的是,这个网站首次是免费,后面第二次用是收费的,因为我没有找到更好的工具,所以暂时用的这个。

申请p12证书

测试环境和生产环境的需分别申请。

第一步:登录香蕉云编控制台,创建csr文件。

第二步:在弹窗中填写相应信息,点击提交即可

第三步:将这个创建好的csr文件下载到你的电脑本地

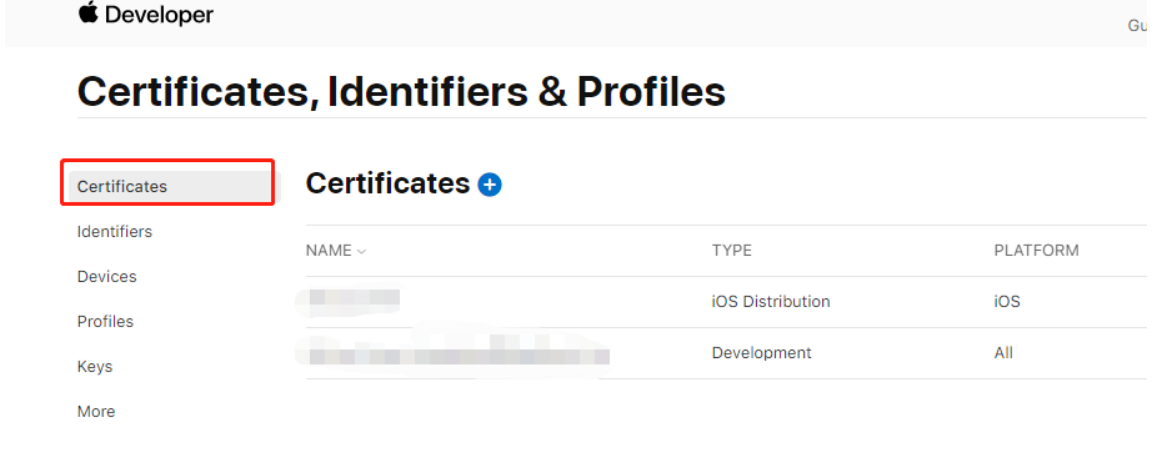

第四步:登录苹果开发者中心,假如你已经按照第一步注册并缴费成为开发者,会见到Certificates菜单. 点击Certificates菜单,点蓝色加号,创建证书。

苹果开发者中心网址:https://developer.apple.com/account/resources/certificates/list

点击蓝色加号,创建证书。

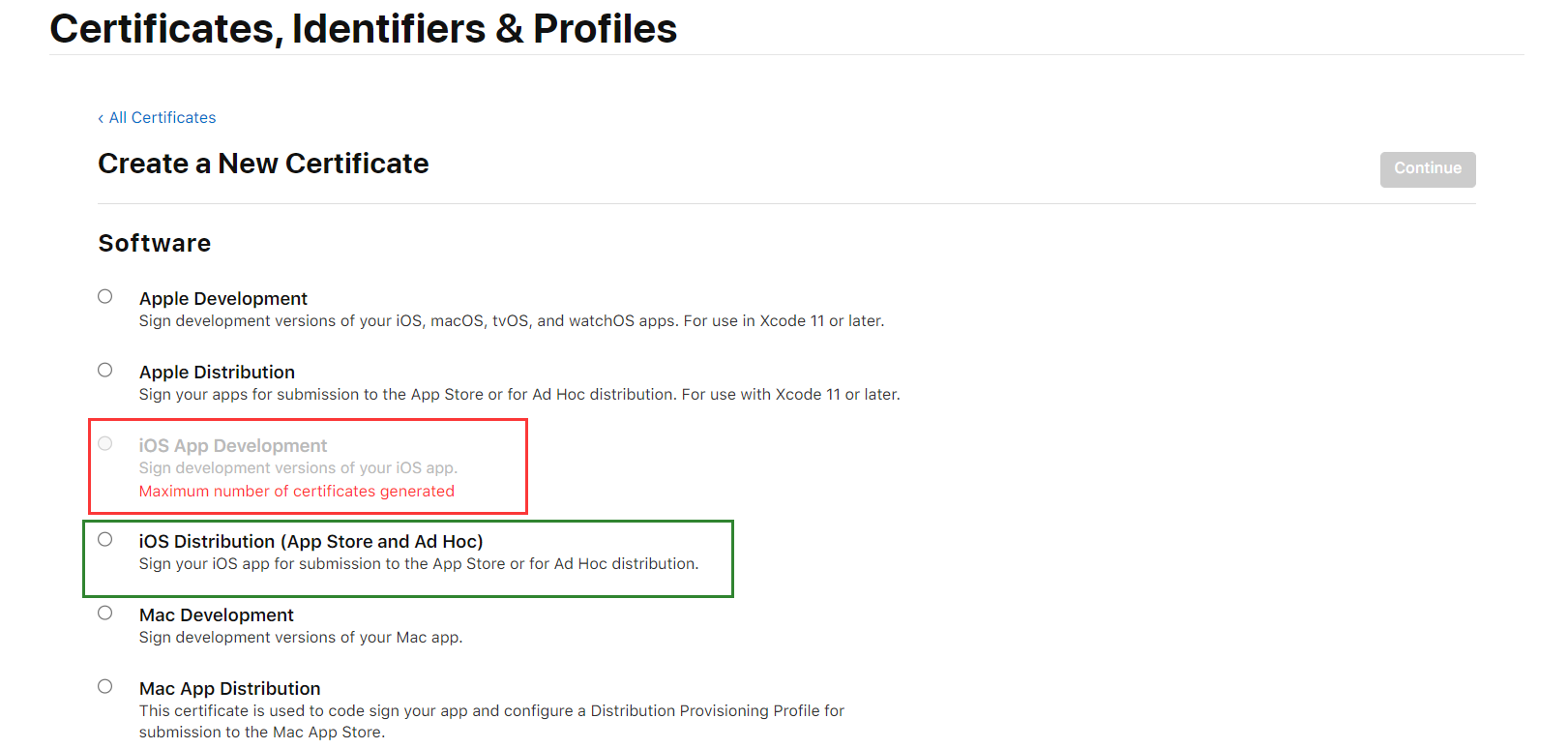

如果是申请测试环境得证书,则选择ios app development(红色框框的),如果是生产环境,则选择ios distribution(蓝色框框的)

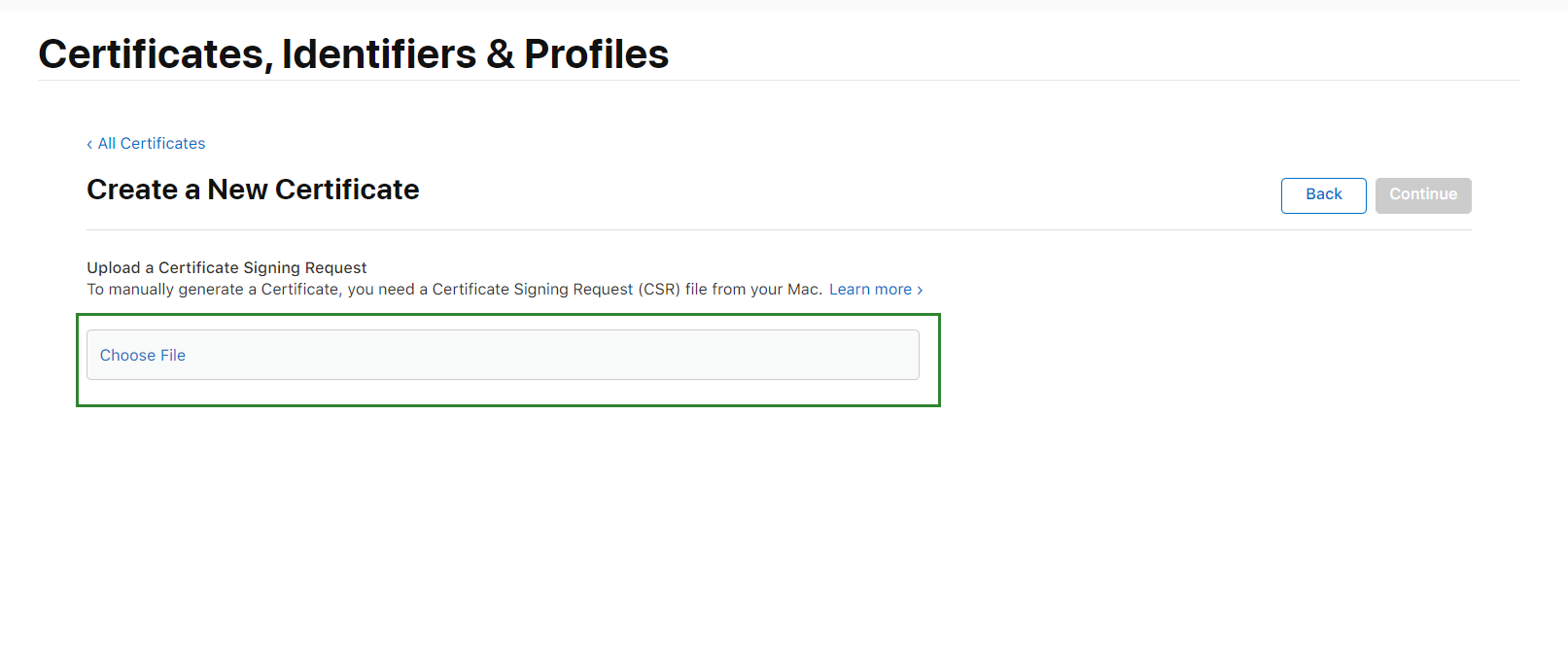

然后点击右上角Continue,点击Choose File选择刚刚在香蕉云下载的csr文件

然后继续点击右上角Continue,点击右上角download,下载cer文件

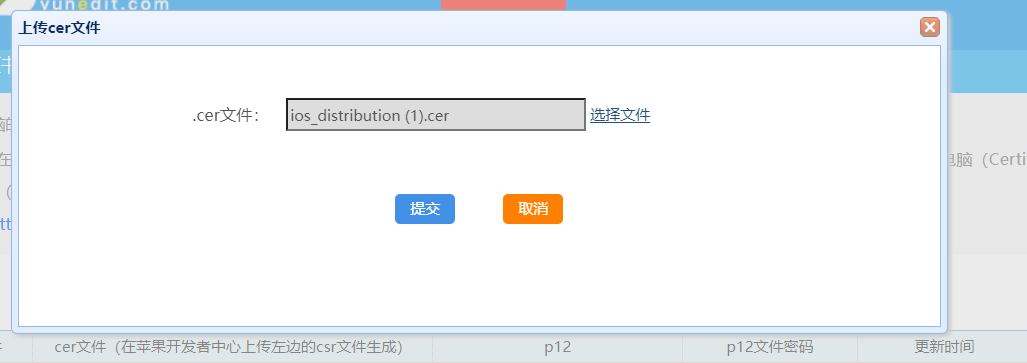

第五步:在香蕉云编网站,点击上传cer文件

选择刚刚在苹果开发者中心下载的cer文件,点击提交

然后点击去生成

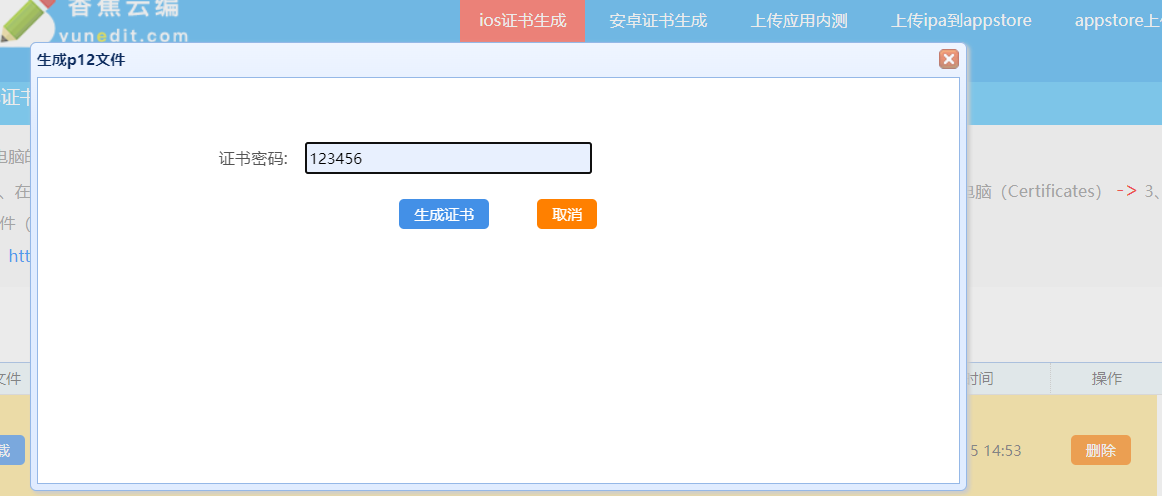

设置证书密码,点击生成证书

下载证书即可

申请描述文件mobileprovision

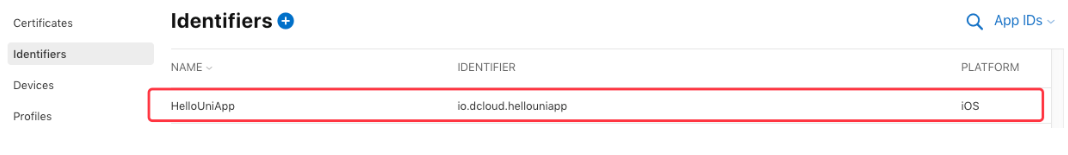

第一步:登录苹果开发者中心控制台,点击Identifiers,点击蓝色加号,创建一个appid,这个appid要跟你在hbuilder打包用的包名一致,假如已经创建,则跳过这一步。

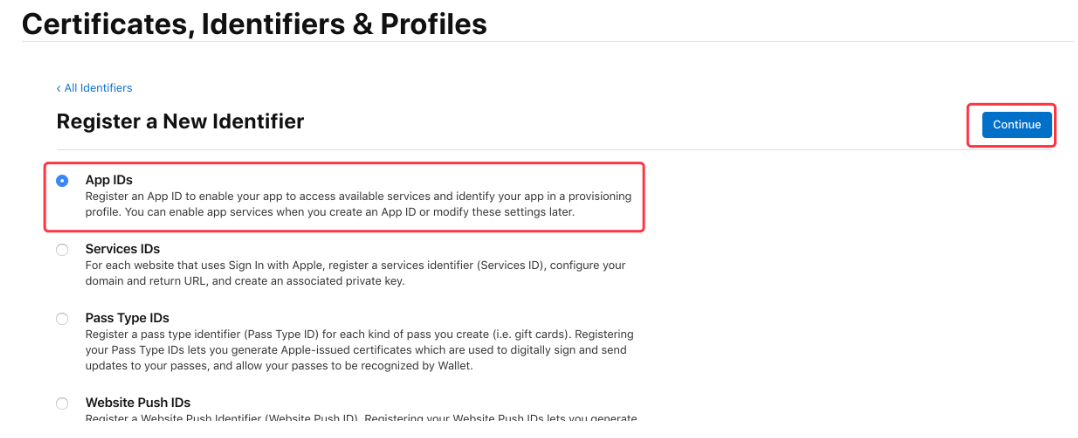

选择页面的 “Identifiers" 可查看到已申请的所有 App 应用标识,点击页面上的加号来创建一个新的应用标识:

选择标识类型为 “App IDs”,然后点击 “Continue”

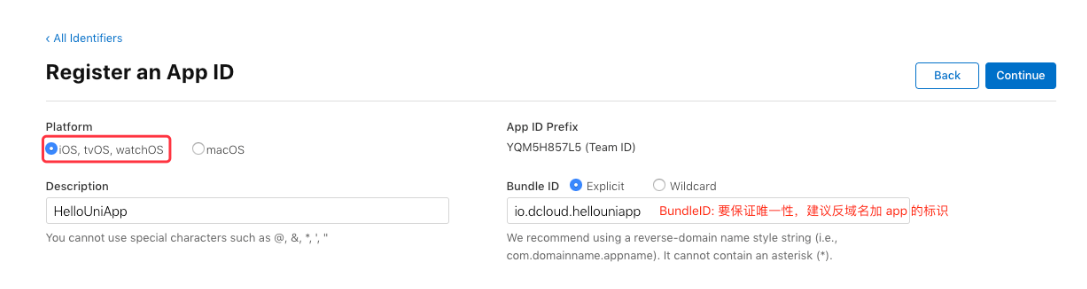

平台选择 “iOS,tvOS,watchOS”,Bundle ID 选择 “Explicit”,在 Description 中填写描述,然后填写 Bundle ID,Bundle ID 要保持唯一性,建议填写反域名加应用标识的格式 如:“io.dcloud.hellouniapp”, 然后点击 “Continue”

注意:在 HBuilderX 中 App 提交云端打包时界面上的 AppID 栏填写的就是这个 Bundle ID

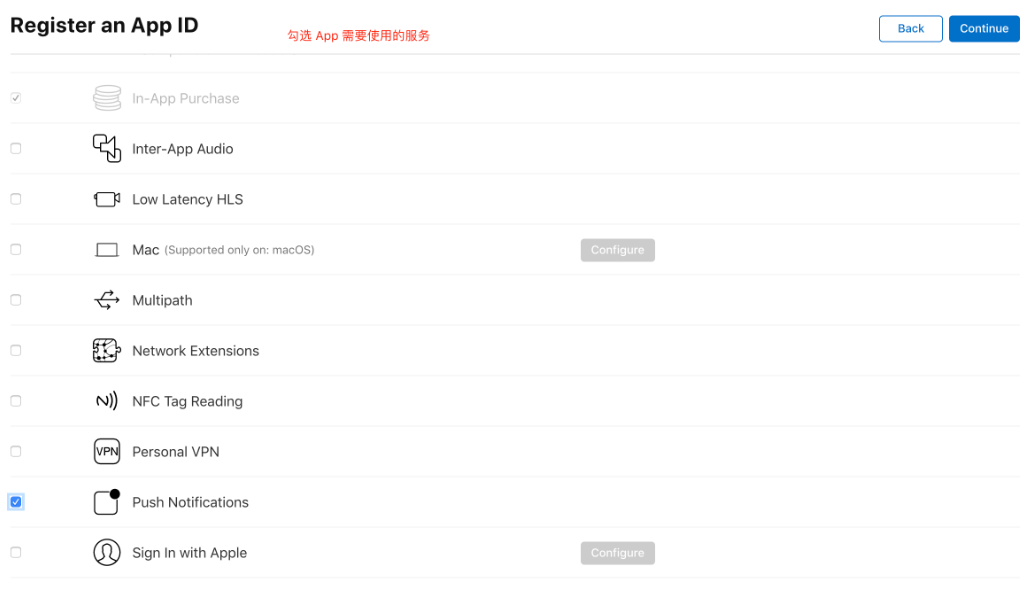

接下来需要选择应用需要使用的服务(如需要使用到消息推送功能,则选择“Push Notifications”),然后点击 “Continue”

注意:如果App用不到的服务一定不要勾选,以免响应审核

确认后选择提交,回到 identifiers 页面即可看到刚创建的App ID:

至此,App ID 已经创建完毕,接下来开始创建开发证书,在创建开发证书前,需要先生成证书请求文件

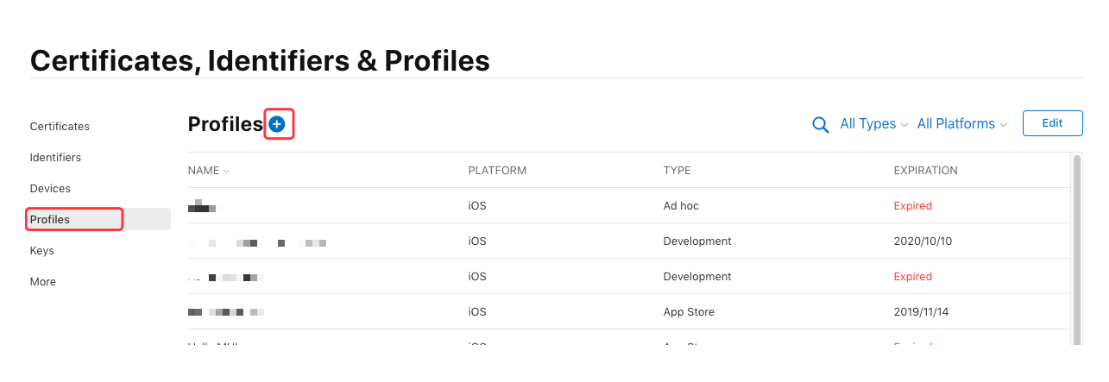

第二步:在证书管理页面选择 “Profiles”,可查看到已申请的所有描述文件,点击页面上的加号来添加一个新的描述文件:

如果是申请测试环境的描述文件,则选择ios app development(红色框框的),如果是生产环境,则选择app store(绿色框框的)

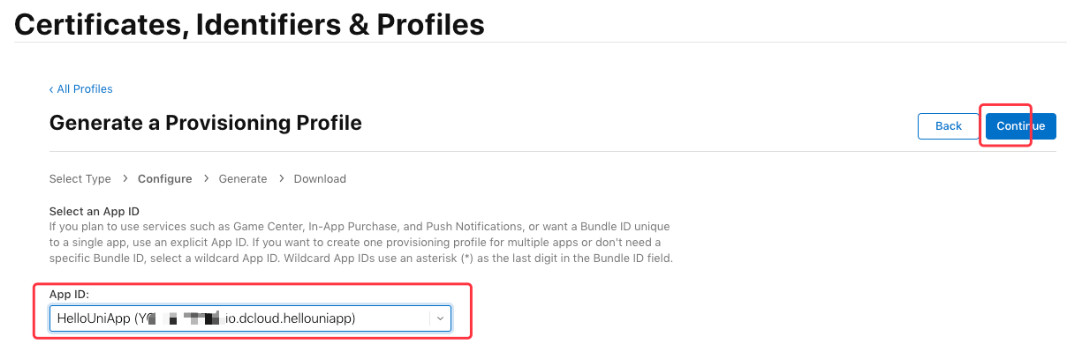

这里要选择之前创建的 “App ID” (这里是“io.dcloud.hellouniapp”),点击“Continue”:

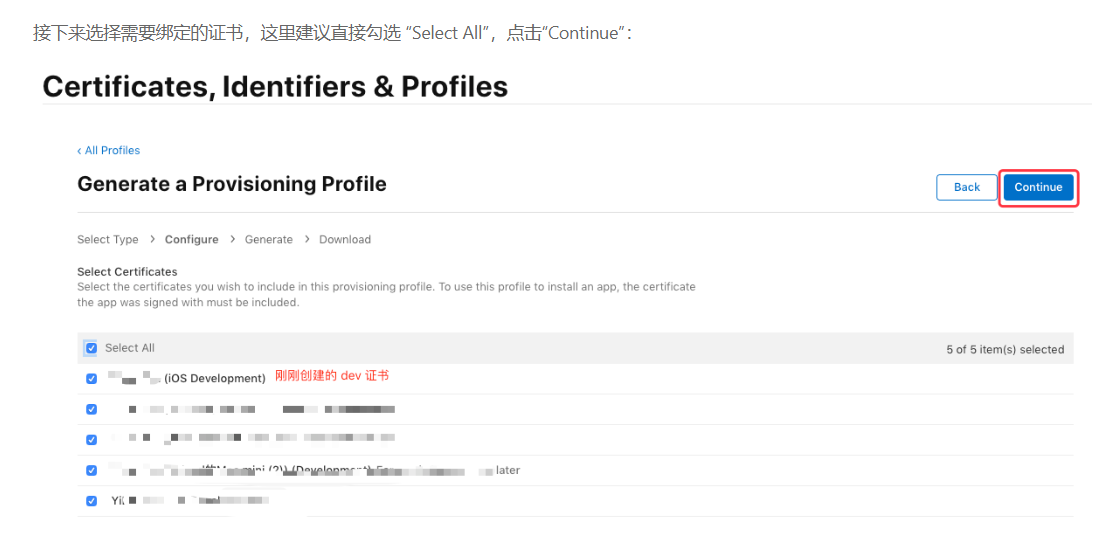

如果是测试环境(生产环境无此步骤):接下来选择需要绑定的证书,这里建议直接勾选 “Select All”,点击“Continue”:

如果是测试环境(生产环境无此步骤):选择授权调试设备,这里建议直接勾选 “Select All”,点击 “Continue”:

如果是生产环境(测试环境无此步骤):选择需要绑定的发布证书(iOS Distribution),这里勾选刚刚生成的发布证书”,点击“Continue”:

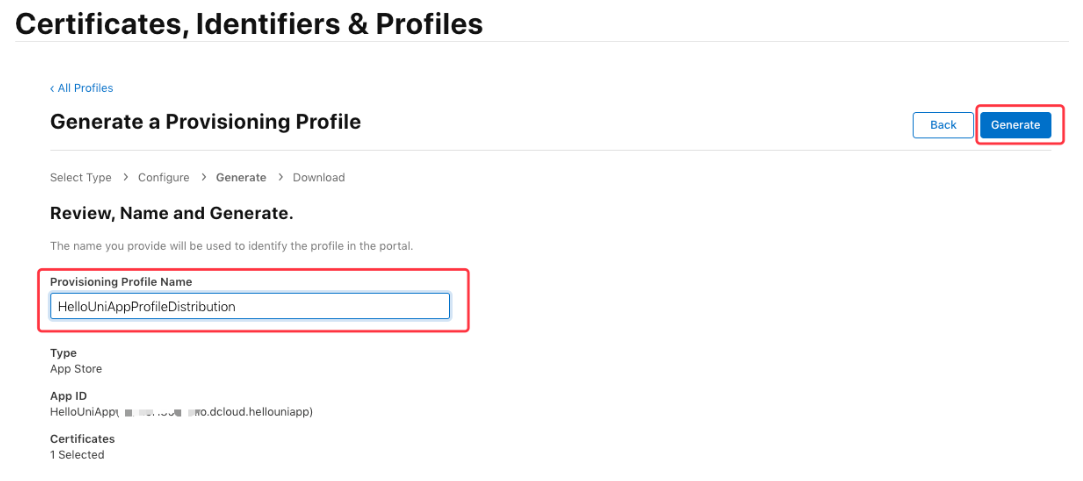

输入描述文件的名称(如“HelloUniAppProfile”), 点击 “Generate” 生成描述文件:

然后点击 “Download” 将描述文件下载到本地(文件后缀为 .mobileprovision)

至此,我们已经得到了发布证书(.p12)及对应的发布描述文件(.mobileprovision)